Professional Documents

Culture Documents

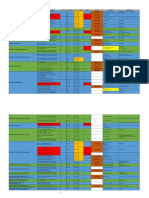

4 Pi 2016 PDF

4 Pi 2016 PDF

Uploaded by

Ol Pau0 ratings0% found this document useful (0 votes)

9 views12 pagesOriginal Title

4_PI_2016.pdf

Copyright

© © All Rights Reserved

Available Formats

PDF or read online from Scribd

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

© All Rights Reserved

Available Formats

Download as PDF or read online from Scribd

Download as pdf

0 ratings0% found this document useful (0 votes)

9 views12 pages4 Pi 2016 PDF

4 Pi 2016 PDF

Uploaded by

Ol PauCopyright:

© All Rights Reserved

Available Formats

Download as PDF or read online from Scribd

Download as pdf

You are on page 1of 12

c

1

BLOQUET

Indique cudl es la definicién correcta, en el marco de la Ley Organic '1999, de Proteccién de Datos de

Cardcter Personal (LOPD) v a

©) Responsable del fichero: persona fisica 0 juridica, autoridad publica, servicio 0 cualquier otro organismo que, s6lo 0

Cconjuntamente con otros, trate datos personales por cuenta del encargado del tratamiento,

b) _Cesién o comunicacion de datos: toda manifestacién de voluntad, libre, inequivoca, especifica e informada, meciante la que

elinteresado consienta el tratamiento de datos personales que le conciernen.

‘Tratamiento de datos: toda revelacién de datos realzada a una persona distinta del interesado.

c)

na CO targa del tratamiento: persona fica ord, utordad pubic, sewico © cualquer oto organiso que, sto 0

2

3

2

‘conjuntamente con otros, trate datos personales por cuenta del responsable del tratamiento.

Segiin el Real Decreto 414/2015, por el que se modifica el RD 1553/2005, que regula la expedicién del DNI y sus,

ccertificados de firma electrénica, en relacién con Ia vigencia de los’ certificados electrénicos reconocidos

incorporados al DNI electrénico:

a) Esde30 meses, o

‘No podra ser superior a 5.afios.

Es de 2 afios.

‘Segtin la Ley orgénica 15/1999 LOPD, sobre la Agencia Espafiola de Proteccién de Datos (AEPD):

©) Fur ente de derecho publica, con personalidad juridica propia y plena capacided publica y privada, que actia con plena

Independencia de las Administraciones pablicas en el ejerccio de sus funciones.

b) SuDirector es nombrado, de entre quienes componen el Consejo Consuitivo, mediante Real Decreto por un periodo de 6 aos.

©) Entre sus funciones se encuentra la de redactar una memoria anual y remitila al Ministerio de Economia, Industria y

Competitividad.

4) Contra las resoluciones de la AEPD, no procederé recurso contencioso-administrativo.

‘A.cudl de los siguientes ficheros se les debe aplicar el nivel medio de seguridad segiin la normativa de desarrollo

dela LOPD:

2) Aquellos que contengan datos derivados de actoé de violencia de género.

b) Los que se refieran a datos de ideoiogia,afiiacion sindical, religién, creencias, origen racial, salud o vida sexual en los que de

forma incidental 0 accesoria se contengan aquellos datos sin guardar relacién con su finalidad.

©) Los que contengan datos relatives ala salu, referentes exclusivamente al grado de discapacidad o la simple declaracién de

la condicién de discapacidad o invalidez del afectado, con motivo del cumplimiento de deberes pablicos.

8 'No podra ser superior a 4 afios.

@) _Aauells de los que sean responsables las entidedes financieres para finalidades relacionadas con ia prestacion de servicios

finencieros.

‘Seatin el Esquema Nacional de Seguridad (ENS), indique qué afirmacién es FALSA:

© ZENS require que las copias de seguridad estén cfradas para garantizar la confidenclaidad en todos los niveles: bajo,

medio y ato.

b) Las copias de seguridad poseerdn el mismo ijvel de seguridad que los datos originales en lo que se refiere a integridad,

confidencialidad, autenticidad y trazabiidad

©) Las copias de seguridad deberén incluir les claves para preservar la confidencialidad de la informacién.

) Las copias de seguridad incluirén a Informacién de configuracion.

En relacién con firma de los interesados, segin el articulo 11 de la Ley 39/2015, de 1 de octubre, del

Procedimiento Administrativo Comin de las Administraciones Publicas, las Administraciones Piblicas s6lo

requeriran el uso obligatorio de firma para formular:

solicitudes, presentar declaraciones responsables 0 comunicaciones, interponer recursos, desistir de acciones y renunciar a

derechos.

) preguntas, presentar declaraciones responsables 0 comunicaciones, interponer quejas y enunciar a derechos,

©) pregunta, presentaralegaciones, presentar decaraciones responsables 0 recursos, Interponer ruegos y acceder a derechos.

4) _solctudes, presentaralegaciones, presentar deiarecones responsables o comunicaciones, desist de accones y acceder &

derechos.

‘Segtin la Norma Técnica de Interoperabilidad de Politica de Expediente Electrénico, entre los metadatos minimos

obligatorios del expediente electrénico, se encuentra:

b) Fecha del ditimo acto administrativo del expediente,

©) Firma del expediente. :

© stad cel expediente en el momento del intescambio.

Cul de los siguientes sujetos NO tiene obligacién de relacionarse a través de medios electrénicos con las

‘Administraciones Piblicas para la realizacién de cualquier trémite de un procedimiento administrativo, segin el

articulo 14 de la Ley 39/2015:

) Nimero de documentos anexos al expediente. Y

x

/

2) Las personas juridicas.

b) Quienes representen a un interesado que esté obligado a relacionarse electrénicamente con la Administracién.

g Quienes ejerzan una actividad profesional que no requiera colegtacién obligatoria,

Los empleados de las Administraciones Publicas para los trémites y actuaciones que realicen con ellas por razén de su

condicién de empleado pablico,

IERCICIO UNICO 2016 ~TATPL Péogina 1 de 11

00140

9. 2Cusl de las siguientes es una definicién valida de SICRES v3.07

2) Oficina de registro virtual en le nube que permite diitalizar el papel que presenta el ciudedano en las ofcinas de registro, y

exwvirlo electrénicamente al destino.

'b) _Herramienta distibuible para la realizacién de pruebas de vaidacién de aquallas aplicaciones que pretenden ser utiizadas

para el intercambio de asientos registrales.

© Norma que establece de forma inica, global y completa, el modelo de datos para el Intercambio de asientos y entre las

centidades registrales con independencia del sistema de registro, y dela tecnologia de Intercambio,

) _Soluctén integral de registro que funciona en modo nube para prestar el servicio para cualquier organismo piilico,

10. De conformidad con lo establecido en la Ley 19/2013, de 9 de diciembre, de transparencia, acceso a la

informacién pdblica y buen gobierno respecto al Portal de la Transparencia:

a) _ La informacién publicada en é! debe adecuarse, adems de a las prescripciones técnicas establecidas reglamentariamente, a

los principios de proteccién de datos, seguridad, igualdad y no discriminacién, calidad de los datos, accesibilidad,

interoperabildad y reutiizacion,

b) _Desarrotiado por la Administracién General del Estado, es dependiente del Ministerio de Hacienda y Funcién Publica, en

‘concreto, de la Direccién de Tecnologias de la Informacién y de las Comunicaciones.

oO Debe contener, ademés de la informacién sobre la que existe una obligacién de publicidad activa, aquella cuyo acceso se

solicite con mayor frecuencia.

d) Su direccién web es www.portaltransparencia.gob.es,

_ ‘BLOQUE 1 _ _

11. éCual de los siguientes NO se corresponde con un interfaz de almacenamiento fisico en un ordenador?

a) SCSI b) SATA S

©) PATA oN.

12. Seleccione ta respuesta que indica una caracteristica que NO pertenece a una arquitectura de procesadores RISC:

'8) Arquitectura del tipo load/store para registros.

b) Muchos registras de propésito general.

Muchos registros de uso dedicado y pocos registros de uso genérico.

‘Sistema cableado de instructiones en CPU.

13. éCudl de las siguientes unidades de. almacenamiento es la mayor?

2) 128 Gettabyte), B) 1 PB (Petabyte), Y

Q 18 (Yottabyte). d) 1 EB Exabyte).

14, nibble es una unidad de informacién en una com; éa cudnto equivale 3 nibbles?

a) 0,5 bits. 1,5 Bytes.

c) 0,5 Bytes, 1,5 bit.

Tiene una memoria dedicada para realzar’sus célculos.

Funciona a través de un chip que se encuentra en la placa base.

©) Para actualizar la tarjeta se necggita cambiar toda la placa base.

d) Se encuentra en fos microprocesadores..

16, _En relacién con el tipo abstracto de dato Arbol, seleccione la respuesta correcta, el grado de un drbol es:

El mayor grado de las nodos que contiene. /

15. GF cat rer tea

El nero de hijos del nodo ral

‘c) El nimero de nodos hermanos del primer descendiente del érbol,

d) La mayor profundidad de cualquier nodo.

17. _2Qué tecnologia ofrece velocidades de transferencia de hasta 40 Gb/s?

“Thunderbolt 3 b) USB3.0

Firewire 53200 @) SATAIL

18, _Elalgoritmo SRR (Selfish Round Robin):

2) No dlstingue procasos nuevos y procesos percalmente ejecutados,

'b) Los procesos que entran en la cola de procesos nuevos son atendidos segtin el algoritmo Round Robin,

)_Es.una variante dl algoritmo Round Robin que se basa en dar un mejor servicio a los procesos nuevos.

© _ Favorece a fs procesos parciaimente ejecutados.

19. En cuanto a la compresién de imagenes en formato PEG, sefiale la opcién verdadera:

2) Se-creauna table de 256 colores a partir de una de 16 millones. Sila imagen tiene menos de 256 colores, se puede almacenar

ta imagen sin comprimir.

Sobre bloques de NxN pixeles, se elimina infognacién redundante y se aplca la Transformada Discreta del Coseno (OCT).

JPEG no es flexible ala hora de ajustar el grad de compresién.

4) _Noexisten variates del estindar JPEG que compriman la imagen sin pérdida de datos,

20. 2Cual de los siguientes formatos se utiliza para el almacenamiento de graficos vectoriales?

a) WES b) WMV oY

c) APE oOo ‘SWF

21, En Windows, en una unidad con el sistema de archivos exFAT, el tamafio maximo de volumen recomendado es de:

a) 25678 ‘51278 ¢

S) 1PB ) 16 g

BIERCICIO UNICO 2016 - TAI Pr Péigina 2 de 11

22.

Con qué bit indicaria que tos ficheros contenidos en el directorio sélo pueden ser renombrados/borrados por el

ropletario del elemento, del directorio o el usuario root, aunque el resto de usuarios tenga permisos de

escritura:

a) Bit de propletario, b) Bit de "pigine suca",

©) Sticky bit @ Bit ce paridad.

La hiperpaginacién (thrashing) en sistemas operatives, hace referencia

2) Utllzar péiginas de tamafio muy pequetio.

) _Utiizar paginas de tamaiio muy grande.

q ‘Tener una tasa excesiva de fallos de pgina, tardando el sistema més tiempo en paginar que en ejecutar procesos.

Utlzar procesos de tamafio muy pequefio para favorecer su paginacién,

24, El comando que crea un archivo vacio en /home con el nombre pruebal.txt y actuallza la hora de modificacién si

el fichero ya existe es:

2) im /home/pruebat. xt touch /home/pruebat.txt

©) Update /homeypruebat.bt 1) cat /home/pruebad.brt

25. De las siguientes utilidades de! sistema Windows, écuSl utilizaremos para modificar las opciones de inicio del

sistema?

a) netstat by initconfig

msconfig ) ond

Preguntas de reserva

1. Sefiale el comando que sirve en UNIX para crear hard links (enlaces duros):

@) link -hard b) hardin

ins ©"

2

eCual de los siguientes es un principio bésico, segtin el articulo 4, del Esquema Nacional de Interoperabilidad?

a) _Interoperabilidad como calidad integral.

@ Cardcter multidimensional de la interoperabilidad,

Reevaluacién periédica,

@) Funcién diferenciada y diferenciadora,

La ley 59/2003, de firma electronica, establece en el articulo 32 fa cuantia para las sanciones a aplicar por la

‘comisién de infracciones, siendo las cuantias a aplicar:

8 Infraccjones leves: hasta 3.000 euros, graves: de 3.001 a 150.000 euros, muy graves: de 150,001 a 600,000 euros.

Infracciones leves: hasta 30.000 euros, graves: de 30,001 a 150,000 euros, muy graves: de 150.001 @ 600.000 euros.

Infracciones leves: hasta 30.000 euros, graves: de 30.001 2 300,000 euros, muy graves: de 300.001 a 600.000 euros.

4) _Infracciones leves: hasta 60.000 euros, graves: de 60.001 a 300.000 euros, muy graves: de 300.001 2 600.000 euros.

BLOQUE IIT

L

Indique cul de las siguientes afirmaciones sobre los distintos niveles de Diagramas de Flujos de Datos (DFD) es

lerta, el DED de mas alto nivel (Nivel 0):

2) es conocido como diagrama 0.

'b) solo puede incluir una entidad externa.

©) solo puede inclu un flujo de datos que representa procedencia y destino de la informacién,

‘solo incluye un proceso que corresponde al sisterna en estudio,

Segin ef estandar UML disefiade por Booch, Jacobson y Rumbaugh, los casos de uso bien estructfrados:

re eden ser exceshamentegeicos ni denasido espe.

‘no deben ser excesivamente genéricos pero si deben ser sufcientemente especfcns,

©) deben ser genéricos y sufcientemente espectcos.

4) _ pueden ser genéricos pero siempre deben ser suficientemente especticas,

'Nos han encargado la elaboracién de una aplicacién de célculo de tasas por expediente tramitado que, recibiendo

tuna relacién de expedientes genere un listado con los cargos a emitir. En la elaboracién del DFD de contexto

correspondiente, dia aplicacién que genera fa relacién de expedientes para dicho célculo seria?

a) Un proceso, b) Una entided extema,

©) Un uj de datos. 4) Unalmacén de datos.

Sefiale la afirmacién que NO es correcta respecto de la teorfa de la normalizacién de bases de datos:

8) Tiene por objetivo la eliminacién de dependencias entre atributos que originen anomalias en fa actualizacon de los datos.

b) iene por objetivo proporcionar una estructura més regular para larepresentacién de las tablas.

©) Constituye el soporte para el distio de bases de datos relacionales,

4) Como resultado de su aplicacin se cbtiene un modelo fisico de datos normalizado.

Cuai de las siguientes es una regia de Codd?

a) Dependencia fisica de los datos.

b) _Dependencia ligica de los datos.

©) Regla de la inversion,

d)Actualizacion de vistas. .

eRCICIO UNICO 2016 - TAL PI Péglna 3 de 11

0140

x

10,

11.

12

14,

16.

a7.

2Cusl de fas siguientes afirmaciones sobre la Tercera Forma Normal (3FN) es correcta?

8) Una entidad ests en 3 dstd en 2FN y todos sus atributos no principales dependen directammente de la clave primata, es

dect, no hay dependencias funcional transitives de aributos no principales respecto de las caves.

b) Una entidad estd en 3FN si estd en 2FN y todos los atributos que no forman parte de las Caves candidatas (atabutos no

principales) tienen dependencia funcional completa respecto de éstas.

©) La3FN es el nivel mas elevado de normalizacién de una tabla.

4) Una tabla esté en 3FN cuando esté en 2FN y ademés todos ls atrbutos, tanto principales como no principales, son atémicos,

‘Siendo el vaior de a= 0 y el valor de b=0, indique cual de las siguientes operaciones es igual a

a) NOT(a AND b) b) aORd

©) aANDb @) axORb

EIntimero 100 en el sistema decimal, es equivalente a:

a) 64 enel sistema hexadecimal,

b) 88 enel sistema octal.

©) 1 enel sistema octal,

4) 11001000 en el sistema binario,

‘Con respecto al paradigma de programacién declarativa podemos decir que:

2) Las principales variantes son los paradigmas funcional, \Sgico y la programacién modular.

'b) Las variables son nombres asaciados a definiciones, que una vez instanciadas pueden ser modificadas,

©) No existe un orden de evaluacién prefijado,

) Describe cémo debe realzarse el clculo, no el porqué.

En Ia expresién: not{(a>b) and (aa) and (not (c>b))), siendo a=3 y b=4, 2qué valor tendria que

‘tener c para que el resultado de estas operaciones légicas fuera TRUE?

a) 1 b 2

3 a 4

Sonlenguajes de programacién orientados a objetos:

2) Basic, C, C#, C+, 3#, Java, Pascal, Lisp, Simula.

b) Cé, C4, Eiffel, Vala, Lisp, Pascal, Smalltalk, Visual Basic 6.0,

©) Ada 95, C#, C++, Pascal, Java, PHP 4.0, Python, Simula, Smalltalk.

) Ada 95, C#, C++, Eiffel, Vala, Python, Simula, Smaltalk, Visual Basic 6.0.

En relacién con el estiindar ANSI SQL, sefiale la respuesta correcta:

2) El operador EXISTS evala verdadero si el conjunto resultante es vacio, mientras que NOT EXISTS evaliia verdadero si el

‘conjunto resuttante es no vacio,

'b) _ Lacléusula ORDER BY permite presentar las flas resultado de una consulta de forma ordenada, pero no se ordenan en disco.

©) La céusula HAVING indica qué filas deben agruparse sobre un valor comtin de las columnas especificadas, mientras que

‘GROUP BY impone condiciones a los grupos.

) La palabra clave NOT DISTINCT es usada para que el sistema cuente e mismo registro mas de una vez en los resultados si

sale repetido.

Indique con qué nivel de aislamiento del estandar ANSI/ISO SQL-92 se evita el fenémeno de lectura fantasma:

a) Lectura repetibie. b) Serializable,

©) Lectures comprometidas. d) Lectures no comprometidas.

‘Segiin UML 2.0, écudl NO es un diagrama de estructura?

a) Diagrama de Comunicacién. b) _Diagrama de Objetos.

©) Diagrama de Componentes. 6) Diagrama de Paquetes.

Sefiale Ia respuesta correcta, el patron de disefio:

2) Singleton se basa en la clonacién de ejemplares copidndolos de un prototipo.

5) MVC (Model View Controler) desacopla una abstraccién de su implementacién, permitiendo modifiarles independientemente.

©) Mediator coordina las relaciones entre sus asociados, permite la interaccién de varios abjetos, sin generar acoples fuertes en

esas relaciones.

1) Memento notifica los cambios de estado de un objeto,

eCuAl de las siguientes opciones sobre la interfaz java.util, Map es FALSA?

‘@) HashMap y TreeMap son dos implementaciones de la interfaz Map.

b) _dear() permite vaciar fos elementos (clave, valor) almacenades en el objeto que sigue la interfaz Map sobre el que se Invoca,

©) _length() devuetve el numero de elementos (cave, valor) almacenados en el objeto que sigue la interfaz Map sobre el que se

invoca,

4) entrySet() devuelve un objeto de tipo Set que contiene las entradas almacenadas en el objeto que sigue la interfaz Map sobre:

el que se Invoca.

‘Son palabras reservadas del lenguaje de programacién Java:

a) _ assert, boolean, explicit, public, this,

b) abstr, oat, inde, private, got.

©) assert, boolean, return, public, this.

d) abstract, float, out, private, goto.

Indique qué se imprime por pantalla con el siguiente cédigo Java: for(int i

{System.out.print(i); j++7}

a) 1387 b) 0259

©) 0101 d) Daun error de compiiacién.

| <10; isi4§)

EDERCICIO UNICO 2016 TAI PT Pagina 4 de 11

00140

19. £Cual de las siguientes clsusulas se utiliza en JAVA para describir una clase que hereda de otra?

a) belongs b) implements,

©) extends 4) inherits

20. Es un framework de mensajeria ESB (Enterprise Service Bus) de cédigo ablerto:

a) Mule ESB, b) Oracle Service Bus,

©) IBMESB, d)Openup ESB,

24, _ Esuna libreria para la implementacién de servicios web de la API Java JAX-WS:

a) Apache Axe, b) Jersey.

©) Apache OF, @) ws4al,

22, _Sefiale la respuesta INCORRECTA con respecto al lenguaje KML (Keyhole Markup Language):

@) Es un lenguaje basado en HTML enfocado a la visualzacién de datos geogréficos.

) Ha sido adoptado como esténdar por el OGC (Open Geospatial Consortium).

©) _Utliza una estructura basada en etiquetas con elementos anidados.

4) _Laversién comprimida de un archivo KML tendré un formato KMZ.

23, éCuél de los siguientes lenguajes es el utilizado por defecto por la Plataforma Angular 2.0 para generar cédigo

JavaScript?

a) GorllaScript b)TypeSeript

©) Coffeescript d) Dart

24, En relacién con la accesibilidad, écusl de las siguientes es una herramienta para comprobar la accesibilidad?

a) ab b) puppet

©) Examinator 9) Instant Run

25. 2Qué afirmacién es cierta acerca del estandar ISO/IEC 40500:2012?

a) Es equivalente a la norma norteamericana ANSI/TIA-942-A,

b) _Establece guias y pautas relativas a calidad de software.

©) _Establece gulas relativas a la seguridad del software.

d) _ Recoge las pautas de accesibilidad web WCAG 2.0.

Preguntas de reserva

1. Larestriccién de! modelo Iégico relacional por la que si en una relacién hay alguna clave ajena, sus valores deben

coincidir con los valores de la clave primaria a la que hace referencia, o bien, deben ser completamente nulos, se

denomina:

a) Asercién (ASSERTION),

b) Restriccién de clave primaria,

c) _ Integridad referencial.

d) Verificacién (CHECK).

2, eCual de las siguientes opciones representa al elemento raiz que debe aparecer en todo mensaje SOAP?

@) soap:Envelope b) soap: Message

©) soap:Service d) soap:Body

3. ¢En cual de los lenguajes de programacién que se incluyen a continuacién la indentacién (sangrias) del cédigo es

decisiva para la correcta ejecucién del programa desarrollado?

a) Python b) CH

) Lisp d) Ruby

L BLOQUEV 7

1, Indique cuél de las siguientes funciones NO es propia de un administrador del sistema:

2) Realizaciin de las copias de seguridad de los sistemas. vy

) _ Instolacén del software de base.

Teck mecrasén ce as pteacenes.

‘Creacién de cuentas de usuario,

2 éCuéi de las siguientes herramientas esté disefiada para administrar la configuracién de sistemas similares a Unix

ya Microsoft Windows de forma declarativa y dispone de una interfaz gréfica para la gestion?

Puppet b) Maven

Python ¢) Chesalt

‘3. Indique cual es el resultado de la ejecucién del comando “cat fichero | we -I” en Unix:

2) Muestra el contenido de fichero,

| niimero de lineas que tiene fichero.

©) Muestra el directorio en que se encuentra fichero.

d) El ndmero de palabras que tiene fichero.

4. En Linux, Zcudl es la finalidad del comando modprobe?

2) _Reaiiza test unitarios sobre cédigo C.

‘Afiade o elimina médulos del kernel de Linux,

‘Aflade médulos del kernel de Linux, pero no permite eliminartos.

d) Es equivalente en funcionalidad a la que ofrece pvcreate.

EIERCICIO UNICO 2016 -TALPL Pégina 5 de 14

00140

5. _ El protocolo que protege contra la falsificacién de direcciones en el envio de correo electrénico identificando a los

Servideres de correo SMTP auterizados para el transporte de los mensajes através de los registres de nombres de

dominio (DNS) es:

a) POP ‘SPF

©) OSPF 1) IMAP

6, La RFC 2142 recopila las llamadas Well Known Mailboxes, sefiale de entre las siguientes, cuél NO es una direccién

recogida en dicho documento:

Host: para noticaciones sobre DNS.

3) WWW; para notificactones sobre HTTP. xe

©) Postmaster: para notificaciones sobre SMTP.

‘Webmaster: para notificaciones sobre HTTP.

7. En Tecnologias de la Informacién, se habla de! modo promiscuo en el contexto:

a) Ejecucion de operaciones sobre bases de datos desde Java,

b) _Servidores all-purpose o multipropésito.

©) Comunicaciones con certicado electrénico,

@ _Ertomos de redes compartidas,

8 —_éCudi de las siguientes direcciones IPv4 permite direccionar un host?

a) 00.00 . b) 255.255.255.255

©) 10.12.256.33 @ 192.168.255.25

En relacién al protocolo Simple Network Management Protocol (SNMP), sefiale la afirmacién mes

a) _ La itima versién del protocolo definida en un RFC (Request for Comments) es la version 5,

) Fue estandarizado por la TTU-T (ITU Telecommunication Standardization Sector).

La versién 3 del protocolo permite el uso de AES (Advanced Encryption Standard).

separa teruor emnnente urate paral paso de meraiesson 30 2,

10. En un sistema UNIX el comando “iw dev " ( es uno de los posibles

dispositivos existentes en la maquina), muestra al administrador de redes la informacién de la configuracién de:

2) la interfaz Ethernet en la méquina.

'b) todas las interfaces Ethernet de la méquina.

c) todas las interfaces inalémbricas de la maquina.

{a interfaz inaldmbrica en la maquina.

11, En el dmbito de la seguridad, 2qué se conoce como IP Splicing-Hijacking? x

® Secuestro de sesién: El atacante espera a que la victima se identifique ante el sistema y tras ello le suplanta como usuario’

a Y astorizaco.

b) Secuestro de navegacién: El atacante por medio de un troyano suplanta el navegador por otro ejecutable que redirecciona los,

‘contends.

©) Secuestro de sistema: Es una variante de Spoofing que suplanta a un usuario para realizar saltos de sistemas en sistemas y

realizar ataques de forma anénima o haciéndose pasar por otro.

©) Secuestro de 1P: El atacante genera paquetes de Internet con una direccién de red secvestrada en el campo From, pero que

‘es aceptada por el destinatario del paquete.

12, Los conectores ST y SC se utilizan para conexiones de: vw

Fibra éptica. b)Cabje conc

Par trenzaco. d) Un PCa otro Pc.

13, _Indique la respuesta correctz, en un sistema de comunicaciones basado en conmutaclén de:

a) Crcuitos: no existe establecimiento de llamada (reserva de seal).

b) _paquetes: el establecimiento de lamada (reserva de sefial) es requerido,

‘autos: los paquetes llegan en orden.

1) paquetes: los paquetes legan en orden.

14. _De las siguientes opciones, écudl es una técnica de transmisién de sefiales a través de fibra éptica?

DWDM b) SCCM A

‘GPM : ¢) BSH

15. _Elestndar que define las comunicaciones VLC (Visible Light Communication) es:

a) IEEE 802.167 b) IEEE 802.3,

© we o2I57 d) IEEE 8025

«

16, “Eduroam es:

a) Es un consorcio de roaming WIFI de las administraciones piblicas espafiolas.

b) _ Es la red de datos paneuropea para fa comunidad educativa y de investigacién, que afrece a los miembros acceso a Internet

seguro utlizando las credenciales de la administracién piblica paneuropee a la que estén adscritos.

¢) _ Es la red espafiola para la interconexién de recursos informaticos de las universidades y centros de investigacién.

@Q Es un consorcio de roaming WIFI global, qué’ ofrece a los miembros de la comunidad educativa y de investigacién acceso a

Internet gratis utilizando las credenciales de su institucién origen.

17, Versién del esténdar IEEE 802.11 que se ha disefiado para permitir ef intercambio de datos entre vehiculos y

centre automéviles e infraestructuras en carretera:

a) IEEE 802.L1k b) IEEE S02.11n

) IEEE 802.11p d) IEEE 802.11r

BIERCICIO UNICO 2016—TALPL Péoina 6 de 11

nan

19.

2) 100.100.0.0 b) 100.0.0.0

© 1036.00 ) 100.64.0.0

20. En IPV6, las direcciones FFOO::/8 son:

a) Anycast Muticast YY

©) Unicast Loopback

21. Tras una solicitud HTTP, el cédigo de respuesta 503 indica:

a) Pasarela Incorrecta.

b) Error interno,

Servicio no disponible.

'd)_Versién de HTTP no soportada.

22, &Cuél de los siguientes es un servidor de correo en distribuciones Linux?

a) aptana b) squid

© six d) ansible

23. Una de las posibles difusiones de la hora legal espafiola se realiza mediante el uso del protocolo NTP. De entre las

siguientes opciones, Zcuél es el servidor oficial a través del que se debe realizar dicha peticién?

a) ntp.redrises b) hora.cora.es

©) reahora.es @ torarca.es

24. La solucién VPN, que es open source y hace uso del esténdar SSL/TLS se denomi

a) PPP b) LTP x”

© orenven 3) Freevn

25. Sefiale la afirmacin verdadera:

Los XML-Firewall analizan mensajes XML, por lo que son especialmente indicados para arquitecturas basadas en servicios

web.

b) Los SQL-Firewall protegen de ataques transmitidos a través de cédlgo SQL como el "SQL injection”

©) Los Java-Firewall permiten inclu reglas especifcas para la ejecucién segura de applets externamente a la "sandbox" del

navegador.

) Los SIG-Firewell permiten e! intercambio seguro de datos georreferenciados enviados desde dlspostives mévles.

Preguntas de reserva

1. _ECudl es el tamajio en bits de! campo Next Header en una cabecera del protocolo AH de IPSEC? YY

8 b) 16

cy 9) 32

2 La Gula CCN-STIC-461 sobre seguridad en Drupal, recomienda una vez instalado cambiar el usuario

administrador de la base de datos MySQL, Zcudl seria ese comando para una versin de MySQL superior a la

5.0.22

2) CHANGE USER root TO nuevo_user

b) REVOKE USER root TO nuevo_user

RENAME USER root TO nuevo_user :

'No existe la opcién de renombrar un usuario.

3.

En una méquina conectada a la red ejecutamos el comando ipconfig 0 ifconfig y nos encontramos con la siguiente

reccion TP: f680::9403:6204:0670:9110%43 2Cul es el significado de los caracteres "243" en dicha direccién

2) Hacen referencia al indice de zona, tanto en sistemas Windows como en Linux, el identificador que sigue al signo de

pporcentaje es un niimero, que indica el interface al que corresponde la direccién IP.

) _Hacen referencia a indice de zona, esta creccién se ha obtenido de un sistema Linux ya que el identfiador que sigueal signo

de porcentaje es un niimero, que indica el interface al que corresponde la cirecciin IP.

eo Hacen referencia al indice de zona, esta direccién se ha obtenido de un sistema Windows ya que el identificador que sigue al

signo de porcentaje es un nimero, que indica el interface al que corresponde la direcci6n IP.

1) La salida de un comendo ipconfig 0 ifconfig no puede dar como respuesta una direccién con esa estructura.

La direceién de red asociada a la IP 100.100,14,35 con mascara de red 255.240.0.0 es:

‘aparentemente vulnerables (reales 0 simulados) cuya intenciin es atraer a los atacantes.

{ue analizan los eventos que se producen en un equipo (host) concreto para determinar s esté sufendo un ataque de los

. CQué atributo de HTMLS podriamos poner?

a) disabled b) enabled="false”

€) readonly: ) Noes posible sélo con HTML.

EIERCICIO NICO 2016—TAL PL Péigina 9 de 11

‘Se quiere dar acceso a dispositivos méviles, smartphones y tablets ademds de los ordenadores de sobremesa,

2Qué disefio tendriamos que utilizar para adaptar nuestras paginas en funcién del dispositivo utilizado?

a) Chameleon b) Responsive

©) Mobile 4) Changeling

Presuntas de reserva

2. Queremos declarar un array en C# para almacenar los 10 cédigos de Incidencia que mostraremos en pantalla en

un momento dado, écual de as siguientes opciones es la correcta?

a) int codincidencia[ 10];

') _ int{10} codincidencia;

©) _int{] codincidencia ='new int{ 10};

4) int codincidenciaf] = new int{10};

2. Queremos recuperar todas las incicencias con prioridad critica, Sabiende que puede haber registros en la tabla de

Prioridades que no estén en la de Incidencias écudl cree que deberia ser la consulta SQL sobre la base de datos?

22) select Incidencia.1D from Tncidencia, Prioridad where Prioridad,Descripcion="citic'

b) select Incidencia.ID from Incidencia inner join Prioridad on Incidencia.[DPrioridad=Proridad.ID where

Proridad.Descripcion= critic’

select Incidencia.10 from Incidencta left outer join Proridad where Prioridad, Descripcion='citica and Priridad. ID isnot null;

4) select Incidencia.1D from Incidencia right outer join Proridad where Prioridad, Descripcion="critica’ and Prioridad.1D Is not

ull;

3. _ Partiendo de una tabla Prioridad vacia, dcugntos registros habria en dicha tabla tras ejecutar las siguientes

sentencias?

Insert into Prioridad values (1,'critica’);

begin tran;

insert into Prioridad values (2,'alta');

commit;

‘truncate table Priorida

begin tran;

insert into Prioridad values (3,'baja');

roltback;

a0 boa

2 3

‘SUPUESTO BLOQUE IV

‘Trabaja pare una importante empresa en el sector de las TIC como asesor tecnoligico le acaban de asignar a un nuevo Gente. Se trata

de una empresa en la que se ha realizado una reestructuracién y se han unido los dos Departamentos de Sistemas existentes, uno de ellos

utliza software libre y el otro software propietario.

Su tarea consiste en asesorar en todo el proceso de consolidacién, el cual incluye sistemas operativos, infraestructuras, bases de datos,

etc,

1. Se necesita fistar todos los servicios que estén en ejecucién en las maquinas con Windows 7, Zqué ejecutable

usaria?

a) services.mse b) _service.mse

©) regedit.msc 6) servicesreg.mse

2. Existen unas maquinas con un Red Hat Enterprise Linux antiguo (RHEL versin Tikanga 5.5) y de cara a migrar a

luna versién més actual se necesitan listar los paquetes instalados. 2Cémo lo haria?

2) rpm -ai b) rpm qa

©) tpm-a ¢) rpmal

3. Se desean actualizar todos los paquetes de las citadas RHEL (versién 5.5) a ta titima versién, écémo lo haria?

a) apt-get update b) apt-get update all

©) yum update d) yumlatest

4 Se estén produciendo errores de conexién que se centran en uno de los servidores cuya IP en fa interfaz 2 es

10.253.1.112 y como experto sabe que la herramienta TCPDUMP puede ayudarle. £Cudl serfa el comando correcto

si ademds se quieren guardar los resultados en un fichero?

2) tepdump ni eth2 host 10.253,1.112 -dump fichero.log

b) tcpdump -host 10.253.1.112 ni eth -w fichero.log

6) tcpdump -hi eth2 host 10.253.1.112 fichero.log

4d) tcpdump -ni eth2 host 10.253.1.112 -w fichero.log

5 Dada la direccién IP anterior (10.253.1.112), fe indican que la mascara de red es una 255,255.192.0, entonces la

direccién de broadcast seria:

a) 10.253.63.255 b) 10.253.0.0

©) 10.253,0.255 4) 3.63.0

ERCICIO UNICO 2016~TAI PE Pégina 10 de 11

00140

6. Le comentan que tienen un proyecto de investigacién en una oficina a las afueras y que debido a una gran

atenuacién en el enlace de fibra dptica la conexién puede considerarse inexistente, £Cuél puede ser ta cuca?

) _Pérdidas por absorcion por las radiaciones exteriores,

') _Pérdidas por absorcién por las capacidades parésitas,

©) _Pérdidas por absorcién por las resistencias pardsitas.

4d) _Pérdidas por absorcién por los metales de transicién,

7, Parece que el cambio en la red ha generado problemas en la interfaz 0 del servidor RHEL 7 de base de datos y el

bonding no ha conmutado de manera automética. éCémo bajaria la interfaz de red 0 en dicho servidor?

a) down etho b) down etho

©) ifort etho ) eth down

8 Se necesitan resolver de manera inversa unas direcciones, écuél seria el protocolo adecuado?

a) ARP b) TARP

©) RARP ¢)ARPR

9. Se precisa programar una sencilla aplicacién que compruebe que ias comunicaciones se han restablecido

correctamente, ésta no debe cargar mucho la red, no importa si se pierden paquetes y ha de ser répida en el

envio/recepeién. 2Qué protocolo de nivel de transporte OSI utilizaria pera ello?

a) TOR b) UDP

HTTP 4d 2p

10, La seguridad en la empresa es un activo fundamental por lo que tienen una buena red perimetral y filtran todas

las conexiones entrantes. Debido a esta red perimetral no esté seguro de si podré conectarse al puerto 1452 de su

‘empresa (IP 10.25,44,195), en la cual escucha una aplicacién a la que necesita conectarse. 2Cémo podria

comprobar usando el comand teinet si el puerto esté abierto?

a) telnet 1452 10.25.44.195

b) telnet 10.25.44.195:1452

©) telnet 10.25.44.195 port 1452

@) telnet 10.25.44.195 1452

11. Le piden que ayude con ta configuracién de seguridad de sus sistemas Windows 7 y, lo primero que detecta es que

no tienen activo el firewall. {Cul es el comando correcto para hacerlo?

) netsh advfirenall set firewall state on

b) netsh acvfirewall set profile on

©) netsh advfirewall set on

d) netsh advfirewal set currentprofile state on

12, Una vez iniciado el firewall, se detecta la necesidad de aceptar conexiones entrantes por el puerto 80 usando el

protocolo TCP, £Cudl es el comando correcto?

2) netsh advtirewall firewall add rule name="Open 80" dir=in action=allow protocol=TCP localport=80

) netsh advfrewall firewall add rule name="Open 80" dir=input action:

©) netsh advfirewall firewall add rule name="Open 80" dir=input action

4) netsh advfirewall firewall add rule neme="Open 80" di

Preguntas de reserva

4, Detecta que os sistemas Windows NO estén correctamente securizados, usted les propone el modelo de

‘seguridad propuesto por la 1S0/TEC 27001, éCudl es?

‘)PADC (Plan - Analysis - Design - Construction).

b) PDCA (Plan - Do - Check - Act)

©) PODA (Process - Control - Do - Act).

4) PAC (Plan - Design - Audit - Control).

2, _Debido a la importancia de la SAN en ta empresa, desea comprobar que los camines no se han visto afectades por

el corte de red en et servicior de base de datos. £Cémo lo haria mediante comandos?

a) multipath «a b) multipath - s

©) multipath -r 4) multipath -t

Usted necesita conectarse a su empresa mediante el protocolo FTP para descargar unos ficheros, debido a la red

Berimetral y el filtrado de todas las conexiones entrantes, équé tipo de conexién FTP tendria que utilizar?

a) Activa b) Mota

©) Pasive d) Desatendida

BeRCICIO UNICO 2016-TALPL 8 Péojna 11 de 11”

You might also like

- The Subtle Art of Not Giving a F*ck: A Counterintuitive Approach to Living a Good LifeFrom EverandThe Subtle Art of Not Giving a F*ck: A Counterintuitive Approach to Living a Good LifeRating: 4 out of 5 stars4/5 (5820)

- The Gifts of Imperfection: Let Go of Who You Think You're Supposed to Be and Embrace Who You AreFrom EverandThe Gifts of Imperfection: Let Go of Who You Think You're Supposed to Be and Embrace Who You AreRating: 4 out of 5 stars4/5 (1093)

- Never Split the Difference: Negotiating As If Your Life Depended On ItFrom EverandNever Split the Difference: Negotiating As If Your Life Depended On ItRating: 4.5 out of 5 stars4.5/5 (845)

- Grit: The Power of Passion and PerseveranceFrom EverandGrit: The Power of Passion and PerseveranceRating: 4 out of 5 stars4/5 (590)

- Hidden Figures: The American Dream and the Untold Story of the Black Women Mathematicians Who Helped Win the Space RaceFrom EverandHidden Figures: The American Dream and the Untold Story of the Black Women Mathematicians Who Helped Win the Space RaceRating: 4 out of 5 stars4/5 (898)

- Shoe Dog: A Memoir by the Creator of NikeFrom EverandShoe Dog: A Memoir by the Creator of NikeRating: 4.5 out of 5 stars4.5/5 (540)

- The Hard Thing About Hard Things: Building a Business When There Are No Easy AnswersFrom EverandThe Hard Thing About Hard Things: Building a Business When There Are No Easy AnswersRating: 4.5 out of 5 stars4.5/5 (349)

- Elon Musk: Tesla, SpaceX, and the Quest for a Fantastic FutureFrom EverandElon Musk: Tesla, SpaceX, and the Quest for a Fantastic FutureRating: 4.5 out of 5 stars4.5/5 (474)

- Her Body and Other Parties: StoriesFrom EverandHer Body and Other Parties: StoriesRating: 4 out of 5 stars4/5 (822)

- The Sympathizer: A Novel (Pulitzer Prize for Fiction)From EverandThe Sympathizer: A Novel (Pulitzer Prize for Fiction)Rating: 4.5 out of 5 stars4.5/5 (122)

- The Emperor of All Maladies: A Biography of CancerFrom EverandThe Emperor of All Maladies: A Biography of CancerRating: 4.5 out of 5 stars4.5/5 (271)

- The Little Book of Hygge: Danish Secrets to Happy LivingFrom EverandThe Little Book of Hygge: Danish Secrets to Happy LivingRating: 3.5 out of 5 stars3.5/5 (401)

- The World Is Flat 3.0: A Brief History of the Twenty-first CenturyFrom EverandThe World Is Flat 3.0: A Brief History of the Twenty-first CenturyRating: 3.5 out of 5 stars3.5/5 (2259)

- The Yellow House: A Memoir (2019 National Book Award Winner)From EverandThe Yellow House: A Memoir (2019 National Book Award Winner)Rating: 4 out of 5 stars4/5 (98)

- Devil in the Grove: Thurgood Marshall, the Groveland Boys, and the Dawn of a New AmericaFrom EverandDevil in the Grove: Thurgood Marshall, the Groveland Boys, and the Dawn of a New AmericaRating: 4.5 out of 5 stars4.5/5 (266)

- Team of Rivals: The Political Genius of Abraham LincolnFrom EverandTeam of Rivals: The Political Genius of Abraham LincolnRating: 4.5 out of 5 stars4.5/5 (234)

- A Heartbreaking Work Of Staggering Genius: A Memoir Based on a True StoryFrom EverandA Heartbreaking Work Of Staggering Genius: A Memoir Based on a True StoryRating: 3.5 out of 5 stars3.5/5 (231)

- On Fire: The (Burning) Case for a Green New DealFrom EverandOn Fire: The (Burning) Case for a Green New DealRating: 4 out of 5 stars4/5 (74)

- The Unwinding: An Inner History of the New AmericaFrom EverandThe Unwinding: An Inner History of the New AmericaRating: 4 out of 5 stars4/5 (45)

- 3598287Document11 pages3598287Ol PauNo ratings yet

- Destinos - JPT - 03-12Document4 pagesDestinos - JPT - 03-12Ol PauNo ratings yet

- Empleos LinkedInDocument1 pageEmpleos LinkedInOl PauNo ratings yet

- 22 PL Alegaciones Ejer 1Document2 pages22 PL Alegaciones Ejer 1Ol PauNo ratings yet

- Bolso Rocky - Bolso Mujer Zadig&VoltaireDocument1 pageBolso Rocky - Bolso Mujer Zadig&VoltaireOl PauNo ratings yet

- 802 11 PDFDocument1 page802 11 PDFOl PauNo ratings yet

- AnexoDocument96 pagesAnexoOl PauNo ratings yet

- Cuestionario 1er Ejercicio - Técnico Soporte JCyL - 2019Document13 pagesCuestionario 1er Ejercicio - Técnico Soporte JCyL - 2019Ol PauNo ratings yet

- 4 1073829437037871126Document351 pages4 1073829437037871126Ol Pau75% (4)