Professional Documents

Culture Documents

DeThiSo1 K52MTT

DeThiSo1 K52MTT

Uploaded by

neyugnOriginal Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

DeThiSo1 K52MTT

DeThiSo1 K52MTT

Uploaded by

neyugnCopyright:

Available Formats

ĐẠI HỌC QUỐC GIA HÀ NỘI Khoa Công nghệ Thông tin

TRƯỜNG ĐẠI HỌC CÔNG NGHỆ Năm học 2010 - 2011

Thời gian : 120 phút Được phép tra cứu tất cả các loại tài liệu

Lớp K52MTT Không được cho người khác mượn tài liệu dưới bất kỳ hình thức nào

Đề thi số 1

An toàn Mạng

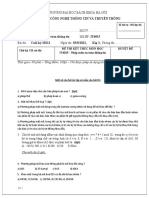

1. Mã hóa đối xứng (3 điểm)

Cho một hệ mã hóa khối đối xứng thực hiện mã hóa

theo nguyên lý sau đây. Nguyên bản 64 bit được chia Nguyên bản (64 bit)

làm 2 nửa: nửa 32 bit bên trái và nửa 32 bit bên phải.

Hai nửa này đi qua các phép chuyển đổi XOR và F với 32 bit

các khóa con được sử dụng là K1, K2, và K3 như hình vẽ 32 bit

kế bên. Các khóa con được sinh ra từ một khóa K. F là K1

hàm một chiều (không có tính thuận nghịch). Chứng

minh hệ mã hóa đã cho thỏa mãn hai tính chất sau đây:

a. (1,5 điểm) F

Tính thuận nghịch. Nói cách khác, cần chứng

minh nếu EK[X] = Y thì DK[Y] = X, trong đó E ký K2

hiệu phép mã hóa còn D ký hiệu phép giải mã.

K3

b. (1,5 điểm)

Tính đối xứng. Nói cách khác, cần chứng minh

nếu EK[X] = Y thì DK'[X] = Y, trong đó K' sinh ra

Bản mã (64 bit)

các khóa con giống như K nhưng theo thứ tự

ngược lại.

2. Mật mã khóa công khai (2 điểm)

Xét hệ mật mã khóa công khai RSA. Giả sử khi thực hiện giải thuật tìm ước số chung lớn

nhất trên thành phần môđun n của khóa công khai của Alice và một thông báo M chọn

ngẫu nhiên theo đồng xác suất trong khoảng từ 1 đến n - 1, Bob thu được kết quả là một

số nguyên dương lớn hơn 1. Trong trường hợp đó, Bob có thể tìm ra khóa riêng của Alice

được không ? Giải thích. Tính xác suất để Bob tìm thấy một thông báo M như vậy theo

các thông số mà Alice đã chọn trong quá trình thiết lập cặp khóa riêng và khóa công khai.

3. Các ứng dụng xác thực (2 điểm)

Một trong những đặc tính của Kerberos 4 là sau khi đăng nhập thành công, người dùng

không cần sử dụng đến mật khẩu mỗi lần anh ta muốn truy nhập vào một server dịch vụ

nào đó. Giải thích tại sao. Nếu địch thủ lấy được danh sách giá trị băm mật khẩu của các

người dùng trên server xác thực AS thì anh ta có thể giả mạo thành một người dùng hợp

lệ khi giao tiếp với server cấp thẻ TGS và server dịch vụ V được không? Giải thích lý do

với từng trường hợp (giao tiếp với TGS và giao tiếp với V). So với mật mã khóa công

khai, phương pháp mã hóa khối đối xứng được sử dụng trong Kerberos 4 bộc lộ nhược

điểm gì khi người dùng phát hiện ra khóa phiên chia sẻ giữa anh ta và server cấp thẻ

(TGS) bị lộ bí mật?

Đề thi số 1 AN TOÀN MẠNG 1/2

ĐẠI HỌC QUỐC GIA HÀ NỘI Khoa Công nghệ Thông tin

TRƯỜNG ĐẠI HỌC CÔNG NGHỆ Năm học 2010 - 2011

4. Chương trình PGP (3 điểm)

Chương trình PGP của một người dùng A lưu giữ vòng khóa công khai có các trường

Public Key, User ID, Owner Trust, và Signatures như sau:

Public PUA PUB PUC PUD PUE PUF PUG PUH PUI

Key

User ID A B C D E F G H I

Owner Tột Hoàn Một Hoàn Một Một Hoàn Không Hoàn

Trust bậc toàn phần toàn phần phần toàn biết toàn

Signatures - A A A B, D B, C, E C, F G, I F, J, K

Tính hợp lệ của khóa công khai (Key Legitimacy) được PGP tính theo các quy tắc sau:

Khóa công khai của bản thân người dùng A có tính hợp lệ là hoàn toàn.

Nếu một khóa công khai có ít nhất một chữ ký có độ tin cậy (Signature Trust) là tột

bậc thì tính hợp lệ của nó là hoàn toàn.

Nếu không, tính hợp lệ của khóa công khai được tính bằng tổng trọng số độ tin cậy

của các chữ ký. Trọng số 1/2 được gán cho các chữ ký có độ tin cậy hoàn toàn. Trọng

số 1/3 được gán cho các chữ ký có độ tin cậy một phần. Nếu tổng trọng số đạt tới

ngưỡng là 1 thì khóa công khai được xác định là hợp lệ hoàn toàn.

Trong tất cả những trường hợp còn lại, độ tin cậy của khóa là không biết.

a. (1 điểm)

Hãy xác định tính hợp lệ của các khóa công khai trong vòng khóa công khai của

người dùng A.

b. (2 điểm)

Vẽ mô hình tin cậy PGP tương ứng.

Đề thi số 1 AN TOÀN MẠNG 2/2

You might also like

- 2021 2 - NhapMonATTT-SamplesDocument4 pages2021 2 - NhapMonATTT-SamplesHoàng NguyễnNo ratings yet

- (16-17I) Đề cuối kỳDocument6 pages(16-17I) Đề cuối kỳhoangtumattroi04No ratings yet

- DeThiSo1 K55MTT HK2 LoiGiaiDocument4 pagesDeThiSo1 K55MTT HK2 LoiGiaiThành Vũ ViếtNo ratings yet

- (13-14II) Đề cuối kỳDocument4 pages(13-14II) Đề cuối kỳhoangtumattroi04No ratings yet

- Kết hợp thuật toán mật mã Hill và mã OTP trong mã hóa và giải mã thông điệp - 1493507Document5 pagesKết hợp thuật toán mật mã Hill và mã OTP trong mã hóa và giải mã thông điệp - 1493507minh.nguyen142857x7No ratings yet

- Ly Thuyet ATANDocument23 pagesLy Thuyet ATANtuankhangtft9985No ratings yet

- (14-15II) Đề cuối kỳDocument6 pages(14-15II) Đề cuối kỳhoangtumattroi04No ratings yet

- Nội Dung Ôn Tập Vấn Đề Phân Phối Khóa Và Thỏa Thuận KhóaDocument16 pagesNội Dung Ôn Tập Vấn Đề Phân Phối Khóa Và Thỏa Thuận KhóaDuongHangNo ratings yet

- Lý thuyết ATTTDocument4 pagesLý thuyết ATTTLại Văn KhảiNo ratings yet

- CHƯƠNG I chữ ký sốDocument21 pagesCHƯƠNG I chữ ký sốNguyễn Khắc AnhNo ratings yet

- Kết hợp thuật toán mật mã Hill và mã OTP trong mã hóa và giải mã thông điệp - 1493507Document5 pagesKết hợp thuật toán mật mã Hill và mã OTP trong mã hóa và giải mã thông điệp - 1493507minh.nguyen142857x7No ratings yet

- MergedDocument25 pagesMergedĐoàn NguyễnNo ratings yet

- Câu 14 - 15 - 16Document10 pagesCâu 14 - 15 - 16FireHeronNo ratings yet

- ATTTDocument213 pagesATTTkhoa.nd1301No ratings yet

- V Ghi Giao TH C An Toàn M NGDocument49 pagesV Ghi Giao TH C An Toàn M NGtranduong123xsNo ratings yet

- Bài 5 - Chữ Ký Điện TửDocument16 pagesBài 5 - Chữ Ký Điện TửMạnh Vũ VănNo ratings yet

- DeThiSo1 K66CNTT LoiGiaiDocument5 pagesDeThiSo1 K66CNTT LoiGiaiThành Vũ ViếtNo ratings yet

- SlideDocument35 pagesSlideHùng PhạmNo ratings yet

- Bai 6 - TextDocument10 pagesBai 6 - Textthe904803No ratings yet

- Thuật toán DSSDocument8 pagesThuật toán DSSBùi Gia ĐứcNo ratings yet

- Lec 05Document21 pagesLec 05vophuongaccphu23No ratings yet

- Mat Ma Va An Ninh Mang Nguyen Duc Thai Tracnghiem (Cuuduongthancong - Com)Document11 pagesMat Ma Va An Ninh Mang Nguyen Duc Thai Tracnghiem (Cuuduongthancong - Com)Lâm Thành HuyNo ratings yet

- BT Attt 2022.2Document25 pagesBT Attt 2022.2Thư NgôNo ratings yet

- Mat Ma Va An Ninh Mang Nguyen Duc Thai On (Cuuduongthancong - Com)Document3 pagesMat Ma Va An Ninh Mang Nguyen Duc Thai On (Cuuduongthancong - Com)Lâm Thành HuyNo ratings yet

- 05 ATTT Ch5 MatMaHocDocument53 pages05 ATTT Ch5 MatMaHocPhương TNo ratings yet

- DeThiSo1 2006 LoiGiaiDocument8 pagesDeThiSo1 2006 LoiGiaiThành Vũ ViếtNo ratings yet

- BTL AtvbmttDocument31 pagesBTL AtvbmttNguyễn Khắc PhongNo ratings yet

- AT Bai 03Document28 pagesAT Bai 03Tùng NguyễnNo ratings yet

- Ham Bam Va Chu Ky SoDocument34 pagesHam Bam Va Chu Ky SoDoan Hong HaNo ratings yet

- De Thi - An Toan Bao Mat TT - 1.1920.4Document7 pagesDe Thi - An Toan Bao Mat TT - 1.1920.4Phii GiaoNo ratings yet

- (5-6I) Đề cuối kỳDocument7 pages(5-6I) Đề cuối kỳhoangtumattroi04No ratings yet

- Nghiên cứu ứng dụng chứng thư số trong việc ký và mã hóa mailDocument27 pagesNghiên cứu ứng dụng chứng thư số trong việc ký và mã hóa mailhoangvangkmaNo ratings yet

- 12 ReviewDocument9 pages12 Reviewmnhnhat0403No ratings yet

- Bài 1. Bài mở đầu - ver2Document55 pagesBài 1. Bài mở đầu - ver2Thiên VõNo ratings yet

- 15 ManhThienLyDocument15 pages15 ManhThienLyThảo DươngNo ratings yet

- Lý thuyết ATTTDocument2 pagesLý thuyết ATTTLại Văn KhảiNo ratings yet

- Bài 06. Đảm Bảo ATTT Bằng Mật MãDocument67 pagesBài 06. Đảm Bảo ATTT Bằng Mật MãQuang LinhNo ratings yet

- GTATMDocument13 pagesGTATMsinh nguyenNo ratings yet

- Trắc Nghiệm Ôn TậpDocument6 pagesTrắc Nghiệm Ôn Tậptranthilala02012004No ratings yet

- ChuongIII BTDocument2 pagesChuongIII BTlenhattien69No ratings yet

- Báo cáo bài tập lớn An toàn bảo mật Padding Oracle AttackDocument9 pagesBáo cáo bài tập lớn An toàn bảo mật Padding Oracle Attackchung_nguyen_25100% (1)

- Chapter 1Document19 pagesChapter 1sắn LêNo ratings yet

- Bài kiểm tra Nhập môn ATTT số 1Document8 pagesBài kiểm tra Nhập môn ATTT số 1Luyen Cong AnhNo ratings yet

- Test 2Document3 pagesTest 2kimphung10021004No ratings yet

- Phan03 3Document45 pagesPhan03 3hoangk62tluNo ratings yet

- Bai 5 Chung Thuc Du LieuDocument60 pagesBai 5 Chung Thuc Du Lieunguyen ntsNo ratings yet

- 05 Attt Ch5 MatmahocDocument56 pages05 Attt Ch5 MatmahocDiệu LêNo ratings yet

- KerberosDocument62 pagesKerberosVƯỢNG ĐỨCNo ratings yet

- (Hoctap.suctremmt.com) Chương 4 -Chứng Thực Dữ LiệuDocument60 pages(Hoctap.suctremmt.com) Chương 4 -Chứng Thực Dữ LiệuNhân CrissNo ratings yet

- (123doc) Nghien Cuu Trien Khai He Thong Pki Dua Tren Phan Mem Ma Nguon Mo EjbcaDocument64 pages(123doc) Nghien Cuu Trien Khai He Thong Pki Dua Tren Phan Mem Ma Nguon Mo EjbcaHằng Lê BíchNo ratings yet

- Chứng thực điện tửDocument8 pagesChứng thực điện tửMai Hoa VũNo ratings yet

- Chuong 6Document4 pagesChuong 6huynhnhathoa889No ratings yet

- De Cuong Tu Lam ATMVTDocument26 pagesDe Cuong Tu Lam ATMVTLương Quốc ToảnNo ratings yet

- 5. Đề cương bào giảng - Bài 4Document14 pages5. Đề cương bào giảng - Bài 4gioi phamNo ratings yet

- ANM2 PDFDocument20 pagesANM2 PDFQuỳnh Giang LêNo ratings yet

- Câu 3Document30 pagesCâu 347 - Đặng Phương NamNo ratings yet

- Mật mã ứng dụngDocument4 pagesMật mã ứng dụngKiên TrungNo ratings yet

- Giao Thuc KerberosDocument25 pagesGiao Thuc KerberoshienactNo ratings yet