Professional Documents

Culture Documents

Jenayah Komputer Dan Sistem Biometrik

Jenayah Komputer Dan Sistem Biometrik

Uploaded by

najihahn135Original Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

Jenayah Komputer Dan Sistem Biometrik

Jenayah Komputer Dan Sistem Biometrik

Uploaded by

najihahn135Copyright:

Available Formats

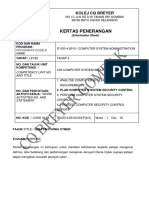

C06 Office Safety & Security Administration____________________________________________________________________________

JENAYAH KOMPUTER DAN SISTEM BIOMETRIK

1.0 Pengenalan Jenayah Komputer

Jenayah computer merujuk kepada penyalahgunaan peralatan computer bagi

merosakkan, mencuri, atau mengubah data dalam komputer bagi tujuan tertentu.

Jenayah computer sukar dibuktikan atau dikesan disebabkan kehilangan data atau

penyalinan data berlaku secara maya dan tidak dapat dibuktikan secara fizikal. Selain

itu jenayah computer juga berbeza antara satu kawasan ke kawasan lain. Tambahan

lagi, perkembangan perhubungan data antarabangsa terutama sekali internet telah

menyebabkan tugas polis menjadi semakin sukar.

1.1 Jenis-Jenis Jenayah Komputer

a. SPAM

SPAM atau biasa disebut sebagai Junk Mail atau unsolicited bulk email

(UBE), adalah email yang tidak diinginkan oleh pengguna akaun e-mel

dalam bentuk surat, instant messaging, usenet, newsgroup, scam, blog,

iklan dan sebagainya. SPAM tidak diinginkan oleh pengguna komputer

kerana ia biasanya berisi iklan dari syarikat yang mengganggu keselesaan

para pengguna web/e-mel. Lazimnya, SPAM dirasakan mengganggu

apabila jumlah e-mel yang diterima adalah dalam jumlah yang banyak,

sama atau hampir sama dan sentiasa berulang-ulang.

b. Pancingan Data (Pishing)

Phishing atau pancingan data menggunakan mesej e-mel palsu untuk

mendapatkan maklumat peribadi daripada pengguna internet. Lalu,

maklumat tersebut digunakan atas tujuan jualan atau di ekspoitasikan,

dengan menipu penerima e-mel supaya mempercayai bahawa mesej itu

adalah sesuatu yang mereka inginkan atau perlukan seperti permintaan

daripada bank atau nota daripada seseorang dalam syarikat mereka,

penerima akan klik pautan atau memuat turun lampiran yang disediakan

dalam emel tersebut.

____________________________________________________________________________Disediakan Oleh Nurul Najihah binti Wahab

C06 Office Safety & Security Administration____________________________________________________________________________

Apa yang benar-benar membezakan emel pishing dari emel tulen ialah

bentuk mesej yang diambil: emel phishing menyamar sebagai entiti

yang dipercayai, selalunya orang sebenar atau boleh dipercayai, atau

syarikat yang mungkin berurusan dengan mangsa seperti bank, badan

kerjaan, syarikat telefon dan lain lain lagi.

Ia merupakan salah satu jenis serangan siber tertua, sejak tahun 1990-

an, dan ia masih merupakan salah satu yang paling meluas dan

merosakkan. Cara mesej ditulis serta teknik terbaru, pancingan data

menjadi semakin canggih.

c. Penggodam (Hacker)

Penggodaman atau lebih dikenali sebagai ‘hacking’ dijalankan dengan

menutup atau menyalahgunakan laman web atau rangkaian komputer

dengan mengenal pasti dan mengeksploitasi kelemahan dalam sistem

tersebut. Penggodaman tanpa akses atau kebenaran dari pemilik adalah

sebuah jenayah yang terjatuh bawah Seksyen 5, Akta Jenayah Komputer

1997. Namun sebegitu, Penggodaman Beretika adalah mengenai

meningkatkan keselamatan sistem komputer dan/atau rangkaian komputer

dan tidak salah dari sisi undang-undang.

d. Penipuan Komputer (Computer Fraud)

Penipuan komputer ialah penggunaan komputer, internet, peranti internet

dan perkhidmatan internet untuk menipu orang atau sumber organisasi. Di

Amerika Syarikat, penipuan komputer dilarang secara khusus oleh Akta

Penipuan dan Penyalahgunaan Komputer, yang menjenayahkan perbuatan

berkaitan komputer di bawah bidang kuasa persekutuan dan secara

langsung memerangi ketidakcukupan undang- undang sedia ada.

Jenis-jenis penipuan komputer :

Mengedarkan emel penipuan.

Mengakses komputer yang tidak dibenarkan.

Melibatkan diri dalam perlombongan data melalui perisian pengintip

dan perisian pengintip dan perisian hasad.

____________________________________________________________________________Disediakan Oleh Nurul Najihah binti Wahab

C06 Office Safety & Security Administration____________________________________________________________________________

Menggodam sistem komputer untuk mengakses maklumat peribadi

secara haram seperti kad kredit atau nombor keselamatan sosial.

Menghantar virus atau cecacing komputer dengan niat untuk

memusnahkan atau merosakkan komputer atau sistem pihak lain.

Pancingan data, kejuruteraan sosial, virus dan serangan DDoS ialah

taktik yang agak terkenal digunakan untuk menggangu perkhidmatan

atau mendapatkan akses kepada rangkaian orang lain, tetapi senarai ini

tidak termasuk.

e. Penyebaran Virus (Virus Spread)

Virus computer merupakan program atau aturcara komputer yang

berupaya menyalin dirinya sendiri dan menjangkiti komputer tanpa

kebenaran ataupun pengetahuan pengguna sehingga mampu menyebabkan

kerosakan atau perubahan kepada data atau laksanaan aturcara peranti

rumah yang asal. Bagaimanapun perkataan virus biasanya digunakan bagi

merujuk kepada pelbagai jenis perisiann perosak yang berlainan. Virus

yang asal mungkin mengubah suai salinannya atau salinan itu sendiri yang

mengubah suai dirinya, seperti dalam virus metamorf. Virus hanya boleh

tersebar apabila hosnya sampai ke komputer lain, contohnya melalui

rangkaian atau perantara mudah alih seperti cakera liut, cakera padat atau

pemacu kilat USB. Selain itu, virus juga boleh merebak dengan

menjangkiti fail pada sistem fail rangkaian atau mana-mana sistem fail

yang dicapai komputer lain.

f. Kecurian Maklumat/Identiti (Infomatioan/Identity Theft)

Kecurian identity ialah jenayah mendapatkan maklumat peribadi atau

kewangan orang lain untuk menggunakan identity mereka untuk

melakukan penipuan, seperti membuat transaksi atau pembelian yang tidak

dibenarkan. Kecurian identity dilakukan dalam pelbagai cara dan mangsa

biasanya mengalami kerosakan pada kredit, kewangan dan reputasi

mereka.

____________________________________________________________________________Disediakan Oleh Nurul Najihah binti Wahab

C06 Office Safety & Security Administration____________________________________________________________________________

2.0 Pengenalan Sistem Biometrik

Biometrik merujuk kepada ukuran dan pengiraan berkaitan dengan ciri-ciri dalam

badan manusia. Biometrik pengesahan (atau pengesahan realistik) digunakan dalam

sains komputer sebagai suatu bentuk pengecaman dan kawalan akses kawalan. Ia juga

digunakan untuk mengenal pasti individu dalam kelompok yang diawasi.

Pengenal biometrik merupakan ciri yang tersendiri dan boleh diukur ciri yang

digunakan untuk melabel dan menerangkan individu tertentu. Pengenal atau

pengecam sebegini sering dikategorikan sebagai ciri fisiologi yang berkaitan dengan

rupa bentuk badan berbanding ciri tingkah laku. Antara pengenal ini termasuk, namun

tidak terbatas kepada cap jari, urat telapak tangan, pengenalan wajah, DNA, cap tapak

tangan, tangan geometri, pengecaman iris, retina dan bauan. Ciri-ciri tingkah laku

berkaitan dengan tingkah laku seseorang, termasuk, namun tidak terbatas kepada

irama menaip, gaya berjalan, dan suara ia kini dianggap sebagai kelas yang tersendiri

iaitu "metrik tingkah laku".

2.1 Jenis-Jenis Sistem Biometrik

a. Cap jari

Teknologi cap jari menggunakan imej optik atau electronic field imaging

untuk mengenal pasti identiti melalui pattern-matching dan minutiaes.

Imbasan cap jari individu akan dibandingkan dengan templat cap jari yang

disimpan di dalam sistem. Kaedah biometrik ini mempunyai tahap

ketepatan yang tinggi di mana telah terbukti tidak terdapat lebih dari satu

individu yang mempunyai cap jari yang serupa. Kaedah ini telah lama

digunakan di peringkat global bagi pengesahan identiti individu dan

pengenal pastian penjenayah.

b. Mata

Teknik ini menggunakan ciri-ciri imej yang unik. Alat pengimbas mata

akan mengambil foto mata yang beresolusi tinggi dan merekodkan data

tersebut. Data ini seterusnya akan ditukarkan kepada algoritma dan

dibandingkan dengan karakter dan bentuk anak mata yang telah

direkodkan. Kaedah ini sesuai digunakan untuk akses lokasi-lokasi yang

____________________________________________________________________________Disediakan Oleh Nurul Najihah binti Wahab

C06 Office Safety & Security Administration____________________________________________________________________________

bertahap keselamatan yang tinggi, contohnya memasuki bilik kebal yang

mengandungi bahan-bahan rahsia.

c. Tangan

Pengenalpastian individu menggunakan kaedah imbasan tapak tangan

adalah mudah dan ringkas. Kaedah ini menumpukan kepada tiga demensi

bentuk tapak tangan iaitu merangkumi imej tapak tangan tangan terdiri

daripada panjang, tebal, struktur tulang, lengkungan dan jarak antara sendi

tangan. System/alat imbasan tangan akan membuat pemadanan antara imej

yang dibaca dengan imej yang telah didaftarkan.

d. Muka

Teknologi biometric ini menggunakan imbasan imej muka iaitu reka

bentuk muka sebagai pengesahan identity seperti kedudukan hidung, mata,

dagu dan mulut. System pengenalpastian muka akan membuat analisis ke

atas data dan membantingkannya dengan template muka yang terdapat di

dalam kad pintar atay template muka di dalam pengkalan data. Dari segi

ketepatan, kaedah ini adalah kurang tepat jika imej muka yang diimbas

dibandingkan dari sudut yang berbeza. Kaedah ini sesuai digunakan bagi

mengesan penjenayah terutamanya di kawasan-kawasan tumpuan orang

awam seperti di lapangan terbang dan sebagainya.

e. Suara

Kaedah imbasan suara membolhkan rakaman suara yang direkodkan,

disimpan dalam komputer dalam jangka masa tertentu. Perisian bagi

pengenalpastian suara individu akan merekodkan cara percakapan serta

frekuensi setiap perkataan. Sistem yang baik akan dapat mengenal pasti

suara percakapan walaupun berubah, contohnya, serak. Kaedah ini sesuai

digunakan bagi aplikaso yang banyak berinteraksi dengan suara.

Antaranya, capaian kepada akaun bagi perkhidmatan perbankan dan

pengenalpastian pelanggan bagi perkhidmatan panggilan oleh operator.

____________________________________________________________________________Disediakan Oleh Nurul Najihah binti Wahab

You might also like

- Teks Forum (Jenayah Siber)Document6 pagesTeks Forum (Jenayah Siber)黄可惊No ratings yet

- Punca Dan Kesan Jenayah SiberDocument2 pagesPunca Dan Kesan Jenayah SiberArickz Zayn89% (9)

- Isu Privasi, Sekuriti Dan EtikaDocument8 pagesIsu Privasi, Sekuriti Dan Etikadon nanaNo ratings yet

- Ke Pimpin AnDocument18 pagesKe Pimpin AnJeniffer AronNo ratings yet

- Jenayah KomputerDocument5 pagesJenayah KomputeremeraldkayNo ratings yet

- Privasi TMKDocument15 pagesPrivasi TMKyanaNo ratings yet

- Masalah Keselamatan Komputer Dan Cara MengatasiDocument9 pagesMasalah Keselamatan Komputer Dan Cara Mengatasijr.ronhartz50% (2)

- GapddddddDocument5 pagesGapddddddTESL50622 Fong Wen ShuenNo ratings yet

- Punca Jenayah SiberDocument6 pagesPunca Jenayah SiberMhd Shazly Fahmi50% (2)

- KP1CU6Document36 pagesKP1CU6KUP vmNo ratings yet

- Bab I PendahuluanDocument8 pagesBab I Pendahuluanmuhlis -No ratings yet

- Nota CyberDocument10 pagesNota CyberpaizalNo ratings yet

- Sains Komputer Bab 1 3112019Document29 pagesSains Komputer Bab 1 3112019Faizal ZaInNo ratings yet

- Contoh Jenayah SiberDocument14 pagesContoh Jenayah SiberVenissa NancyNo ratings yet

- Jenayah SiberDocument15 pagesJenayah SiberWady Titanium100% (1)

- Jenayah SiberDocument20 pagesJenayah SiberAishwarrya RajasegarNo ratings yet

- Cybersecurity 30082022 DPADocument98 pagesCybersecurity 30082022 DPAMOHD AMIRUL AMIN NOORDINNo ratings yet

- kp2 Cu3Document16 pageskp2 Cu3api-361651767No ratings yet

- Jenayah SiberDocument15 pagesJenayah SiberArif PutraNo ratings yet

- Kolej Vokasional Tengku Ampuan Afzan: Laporan DBF 3143 E-DagangDocument7 pagesKolej Vokasional Tengku Ampuan Afzan: Laporan DBF 3143 E-DaganghanisfatihahNo ratings yet

- Risiko Keselamatan KomputerDocument41 pagesRisiko Keselamatan KomputerMarsyaNo ratings yet

- Jenayah SiberDocument13 pagesJenayah SiberSaYuri Hana100% (1)

- Keselamatan Rangkaian KomputerDocument3 pagesKeselamatan Rangkaian Komputerandrewanum0% (1)

- Jenayah SiberDocument1 pageJenayah SiberhamizalNo ratings yet

- Jenayah SiberDocument3 pagesJenayah SiberWilma No BiasNo ratings yet

- AMIRUL - IQMAL - LUQMAN - FARIS - HAKIM - KERTAS KERJA CTU554 - IM05Document21 pagesAMIRUL - IQMAL - LUQMAN - FARIS - HAKIM - KERTAS KERJA CTU554 - IM05Luqman AriefNo ratings yet

- Turnitin - Kertas Kerja Ctu554 - Im05Document21 pagesTurnitin - Kertas Kerja Ctu554 - Im05Luqman AriefNo ratings yet

- Cara Untuk Membendung Gejala Penipuan Internet.Document2 pagesCara Untuk Membendung Gejala Penipuan Internet.Kelvin Lau En LongNo ratings yet

- Isu-Isu RangkaianDocument14 pagesIsu-Isu RangkaianArayanNo ratings yet

- PembentanganDocument3 pagesPembentanganMobile LegendNo ratings yet

- Jenayah SiberDocument13 pagesJenayah SiberNishhanthiny PuaneswaranNo ratings yet

- Terhad Perintah Am Angkatan Tentera (Paat) Bil 1 - 13 Arahan Keselamatan Maklumat - Pencegahan Pencemaran Maklumat Atm Melalui Platform SiberDocument15 pagesTerhad Perintah Am Angkatan Tentera (Paat) Bil 1 - 13 Arahan Keselamatan Maklumat - Pencegahan Pencemaran Maklumat Atm Melalui Platform Siberrmin jue0% (1)

- Ancaman Siber: Mitos Atau Realiti?Document4 pagesAncaman Siber: Mitos Atau Realiti?Charern RongNo ratings yet

- Assignment Jenayah SiberDocument3 pagesAssignment Jenayah SiberDiari Ungu100% (1)

- Bab 9Document8 pagesBab 9hanisfatihahNo ratings yet

- Jenayah SiberDocument4 pagesJenayah SiberMohd Fakhrul100% (1)

- Kaedah Kawalan Keselamatan Keatas Data Sistem KomputerDocument9 pagesKaedah Kawalan Keselamatan Keatas Data Sistem KomputerDanial betoNo ratings yet

- Laporan 10 Isu SemasaDocument8 pagesLaporan 10 Isu SemasaNIK ALISA BINTI MUHAMADDIN NIK MUHAMADDINNo ratings yet

- Ancaman Jenayah Di MalaysiaDocument6 pagesAncaman Jenayah Di MalaysiaBalkis Semera Lot UluNo ratings yet

- Karangan 4Document11 pagesKarangan 4u6712074No ratings yet

- Keselamatan Komputer Dan InternetDocument18 pagesKeselamatan Komputer Dan InternetKhairul Anam MohamadNo ratings yet

- Penjanaan Idea Dan BMCDocument17 pagesPenjanaan Idea Dan BMCAhmad AsyrafNo ratings yet

- Faktor Jenayah SiberDocument1 pageFaktor Jenayah SiberFakhrull6695No ratings yet

- Pkes Keselamatn SosialDocument4 pagesPkes Keselamatn SosialMuhammad Ikhmal100% (1)

- Komponen Asas RangkaianDocument7 pagesKomponen Asas RangkaianSuhaimin OthmanNo ratings yet

- 1-Pengenalan Keselamatan ICTDocument30 pages1-Pengenalan Keselamatan ICTMohamad Amir Syafiq AhmadNo ratings yet

- Jenayah SiberDocument9 pagesJenayah SiberAisyah SuriyamurniNo ratings yet

- Soalan Etika Set A Mid Term 2nd HalfDocument13 pagesSoalan Etika Set A Mid Term 2nd HalfAmirul Shafiq ZakariaNo ratings yet

- Nota SK f5 - CompleteDocument192 pagesNota SK f5 - CompleteNareeda NcNo ratings yet

- Jenayah Komputer (Full)Document22 pagesJenayah Komputer (Full)saifulNo ratings yet

- Ancaman Pencerobohan Dalam Persekitaran IctDocument5 pagesAncaman Pencerobohan Dalam Persekitaran IctMahadewan MuniandyNo ratings yet

- Sep 2021 - Jenayah SiberDocument12 pagesSep 2021 - Jenayah SiberKONG XIN LIN IPG-PelajarNo ratings yet

- E Keselamatan 130323083438 Phpapp02Document26 pagesE Keselamatan 130323083438 Phpapp02Joyce TanNo ratings yet

- Jenayah KomputerDocument11 pagesJenayah KomputermYza_niNa69cumil75% (4)

- Penggunaan ICT Dalam Pengurusan Pejabat Dan Tugas HarianDocument29 pagesPenggunaan ICT Dalam Pengurusan Pejabat Dan Tugas HarianhameccaNo ratings yet

- Hs5 Menangani Jenayah SiberDocument3 pagesHs5 Menangani Jenayah SiberimanfansuryNo ratings yet