Professional Documents

Culture Documents

202310V1.0 - ISCテキスト3 - Security and Confidentiality (r4) (20231222収録)

202310V1.0 - ISCテキスト3 - Security and Confidentiality (r4) (20231222収録)

Uploaded by

宮崎一成Original Title

Copyright

Available Formats

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

Available Formats

202310V1.0 - ISCテキスト3 - Security and Confidentiality (r4) (20231222収録)

202310V1.0 - ISCテキスト3 - Security and Confidentiality (r4) (20231222収録)

Uploaded by

宮崎一成Copyright:

Available Formats

上下 20 ミリ 左右 14 ミリ で0ミリ相当

Information Systems and Controls

3. Security and Confidentiality

Objectives ここではサイバー攻撃について、その種類や手法、リス

クについて学習する。次にサイバー攻撃対策として、組

織全体のセキュリティポリシーの設定や、脅威に対抗す

る予防的統制、発見的統制、是正的統制にはどのような

技術があるかを学ぶ。また情報セキュリティの現状を評

価 す る セ キ ュ リ テ ィ テ ス ト 、 組 織 や service organization が 守

らなければならないプライバシーと機密性、セキュリ

ティインシデント発生時の対応計画などについても学習

する。

Key Topics ISC

1. Threats and Attacks ( 脅 威 と 攻 撃 )

2. Mitigation of Threats and Attacks ( 脅 威 と 攻 撃 の 緩 和 )

3. Security Testing ( セ キ ュ リ テ ィ テ ス ト )

4. Confidentiality and Privacy ( 機 密 性 と プ ラ イ バ シ ー )

5. Incident Response ( イ ン シ デ ン ト レ ス ポ ン ス )

Information Systems and Controls 3-1

11

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

1. Threats and Attacks ( 脅 威 と 攻 撃 )

(1)Cybersecurity Risk Management Overview

サ イ バ ー セ キ ュ リ テ ィ と は 、 悪 意 あ る 行 為 者 (bad actors) の 攻 撃 に よ

るビジネスへの影響を軽減するため、さまざまなテクノロジー、内部統制

プ ロ セ ス 、 ベ ス ト プ ラ ク テ ィ ス を 導 入 し 、 組 織 の IT イ ン フ ラ と 重 要 な デ ー

タを保護することである。サイバーセキュリティプログラムの目標は、機

密 性 (confidentiality) 、 デ ー タ の 完 全 性 (data integrity) 、 可 用 性

(availability) を 確 保 ・ 強 化 す る こ と に よ り 、 サ イ バ ー セ キ ュ リ テ ィ リ ス ク を

管理することである。

サイバー攻撃を受けると、組織は業務を中断せざるを得ず、顧客やベン

ダーなど外部組織との業務を再開するために、金銭的/非金銭的な損失を

被る可能性がある。このような攻撃は、個人と組織の両方にとって脅威と

な る 。 IT ガ バ ナ ン ス を 担 う 上 級 管 理 職 や 関 係 者 に と っ て 、 デ ー タ の 漏 え い

(breaches of data) 、 盗 難 (theft) 、 サ ー ビ ス の 中 断 (service interruptions) 、

法 規 制 の 不 遵 守 (regulatory noncompliance) は 、 セ キ ュ リ テ ィ 上 の 最 大 の 懸

念である。

・ Data Breaches ( デ ー タ 漏 え い )

データ漏洩は情報が漏洩し、所有者の許可なく利用されることで発生

する。データ漏洩の原因となる攻撃の例としては、ランサムウェア

(ransomware)、 フ ィ ッ シ ン グ (phishing) 、 マ ル ウ ェ ア (malware) 、 パ ス

ワードの漏洩 (compromised passwords) な ど が あ る 。

・ Service Disruptions( サ ー ビ ス の 中 断 )

サービス中断とはシステムやアプリケーションが許容できないくらい

長く操作不能になる、計画外の事象を指す。サービス中断の原因の例

と し て は 、 マ ル ウ ェ ア 、 分 散 型 サ ー ビ ス 拒 否 ( DDoS ) 攻 撃 、 SQL イ

1

ンジェクション (SQL injections) 、パスワード攻撃などがある。

・ Compliance Risk ( コ ン プ ラ イ ア ン ス リ ス ク )

規制当局は組織にサイバーセキュリティ規制の遵守を求めることがで

きる。組織がこれらの規制を遵守しない場合、罰金や金銭的な処罰を

受ける可能性がある。コンプライアンスリスクに関わる規制・基準の

例 と し て は 、 HIPPA 、 GDPR 、 PCI-DSS 、 ISO/IEC 27001 な ど が あ る 。

このような脅威と戦うために、組織はサイバーセキュリティのリスクを

軽減するプログラムを開発し、絶えず変化するテクノロジーの状況に対応

した革新的なセキュリティ対策を開発していく必要がある。

1

データベースへ不正にアクセスし、SQL コマンドを悪用して情報の窃取や改ざん、削除する攻撃手

法

3-222 Information Systems and Controls

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

Information Systems and Controls 3-3

33

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

(2)Cyberattacks

サイバー攻撃とは、コンピューターの情報システム、インフラ、コン

ピューターネットワーク、または個人のコンピューター機器を標的とし、

情報システムのリソースや情報そのものを収集 (collect) 、 妨 害

(disrupt) 、 拒 否 (deny) 、 劣 化 (degrade) 、 破 壊 (destroy) し よ う と す る

あ ら ゆ る 種 類 の 悪 意 の あ る 行 為 (malicious activity) を 指 す 。

このような攻撃の影響は組織や顧客、ベンダー、パートナー組織に及ぶ

可 能 性 が あ る 。 攻 撃 の 実 行 方 法 は 、 本 節 で 学 習 す る network-based

attacks 、 host-based attacks 、 social engineering attacks 、 application-based

attacks 、 physical attacks( 物 理 的 攻 撃 ) 、 supply chain attacks の い ず れ か に 分

類することができる。

Types of Cyberattacks

Network-based Application- Host-based Social Physical supply Chain

Attacks based Attacks Attacks Engineering Attacks Attacks

Attacks

① Types of Threat Agents

脅 威 エ ー ジ ェ ン ト (threat agent) と は 、 機 密 情 報 や シ ス テ ム の 窃 取

(theft) 、 操 作 (manipulation) 、 支 配 (control) を 通 じ て デ ー タ セ キ ュ リ

ティに悪影響を及ぼす可能性のある内部/外部の攻撃者のことである。

脅威エージェントには通常、金銭的利益やデータ破壊など、特定の攻

撃目的があり、いくつかのタイプがある。ここではそれぞれの違いを理

解しておきたい。

Attacker, Threat Actor, or Hacker

こ れ ら は hacking rings や Advanced Persistent Threat ( APT : 持 続

的標的型攻撃)として知られる個人/集団で、人や組織を標的に、

システムやネットワーク、データへのアクセスを得ようとする。

3-444 Information Systems and Controls

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

このタイプに該当する攻撃者は幅広く、資産の窃盗、企業の不安

定 化 (destabilizing businesses) 、 政 府 へ の ス パ イ 活 動 、 情 報 の 流 布

(disseminating information) 、 金 銭 的 利 益 の 獲 得 な ど 、 目 的 も 多 岐 に

わたる。

Information Systems and Controls 3-5

55

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

Adversary ( 敵 対 者 )

標的となる組織と利害が相反する立場の脅威エージェントをさす。

これらの者には購買の妨害 (intercept) 、 デ ー タ の 窃 取 、 イ ン ス

ト ー ル 前 の ハ ー ド ウ ェ ア の 改 ざ ん (tampering) 、 ソ ー シ ャ ル エ ン

ジニアリング攻撃など、組織のサイバーリソースに悪意ある行動

を行う動機がある。

Government-sponsored/State-sponsored Actors

この脅威エージェントは国家から資金提供や指令を受け、国家の

ス パ イ 活 動 と し て 標 的 の 知 的 財 産 (intellectual property) や機密情

報 、 資 金 を 窃 取 、 流 出 (exfiltration) さ せ る 。

Hacktivists ( ハ ク テ ィ ビ ス ト )

特 定 の 社 会 的 大 義 (social causes) や 政 治 的 主 張 を 喧 伝 す る た め に

活動するハッカー集団をさす。病院や教会、その他の利他的な目

的を持つ組織など、特定のターゲットには近づかないことで、独

自の道徳的な根拠に基づいて活動するハッカー集団も存在する。

Insiders

インサイダーとは悪意ある行動を起こすようになった従業員、ま

たは悪意ある目的で意図的に組織に潜入した従業員をさす。この

ような人物は企業のセーフガード内で働くことができるため、あ

らゆる組織にとって重大な内部脅威となる。

External Threats

サイバー攻撃の標的となる組織/個人の外部から発生する脅威。

3-666 Information Systems and Controls

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

② Types of Cyberattacks

ここではサイバー攻撃の種類について、それぞれの特徴を知っておき

たい。

②-1 Network-based Attacks

これらの攻撃は不正アクセスやユーザーの業務妨害を目的とし、

スイッチ、ルーター、サーバ、ケーブル配線など、ネットワーク

のインフラを標的とする。

Backdoors and Trapdoors ( バ ッ ク ド ア と ト ラ ッ プ ド ア )

どちらもネットワークへの出入口を作ることで、セキュリティア

クセス手順を迂回する手法。

トラップドアはシステム所有者がセキュリティを迂回して素早く

ネットワークにアクセスするためにインストールされることが多

い。

一方、バックドアは意図的にインストールされるか、あるいは製

品の欠陥によって利用可能な状態になったままであることが多い。

どちらもネットワークに対する攻撃ではないが、攻撃者による

ネットワークへの侵入を容易にし、攻撃実行に利用されることが

ある。

Covert Channels ( 隠 れ チ ャ ネ ル )

本来データ伝送のためのチャネルとして設計されていないものを

用いてデータ伝送する仕組みで、データを小分けにして伝送する

手法。

Covert channel に は 情 報 を 隠 す 方 法 に よ っ て 2 つ の タ イ プ が あ る 。

Storage Channels :データの保管場所を変更することで送信さ

れ、より低いセキュリティ権限しか持たない別の当事者が

データにアクセスできるようになる。

Timing Channels : 送 信 を 隠 す た め に デ ー タ パ ケ ッ ト を 送 信 す る

際の遅延を利用する。

Buffer Overflows

プログラムのバッファ(一時記憶装置)に、保持できるデータ容

量以上のデータをロードする攻撃 。これによりプログラムをク

ラッシュさせ、その後、悪意のあるプログラムに感染させたり、

システムを乗っ取ったりする。

Information Systems and Controls 3-7

77

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

Denial-of-Service ( DoS ; サ ー ビ ス 拒 否 )

ネ ッ ト ワ ー ク が 処 理 で き る 帯 域 幅 (bandwidth) を 超 え る 大 量 の

トラフィックを殺到させる攻撃。これによりネットワークのリ

ソースが消費され、ネットワークプロトコルやアプリケーション

悪用につながる脆弱性を生む。

Distributed Denial-of-Service Attacks ( DDoS attack ; 分 散 型 サ ー ビ ス 拒

否攻撃)

複数の攻撃者や侵害されたデバイスが一体となり、組織のネット

ワークの処理許容量を超えるほどのトラフィックを殺到させ、

サ ー バ ダ ウ ン を 目 論 む 攻 撃 。 従 来 の DoS 攻 撃 よ り も 更 に 強 力 に

なってきている。

Man-in-the-Middle Attacks ( MITM Attacks ; 中 間 者 攻 撃 )

二者間の保護された通信の中で正当な仲介役として振る舞い、や

り取りされる情報を読み取ったり、転送したりする手法。

Port Scanning Attacks ( ポ ー ト ス キ ャ ン 攻 撃 )

企業のネットワークに不正アクセスできるような脆弱性を見つけ

るため、ネットワークをスキャンし、オープンポートを探す手法。

企業がオープンポートを持つことは一般的であるが、脆弱性のあ

るオープンポートを誤って設定してしまうと、不正アクセスを許

す弱点が生じる。

ポ ー ト に は 物 理 的 な も の ( HDMI 、 USB 、 イ ー サ ネ ッ ト ・ ポ ー ト

など)もあるが、この攻撃ではインターネット上で最もよく使わ

れ る ポ ー ト の ひ と つ で あ る TCP ( Transmission Control

Protocol ) port 80 な ど の プ ロ ト コ ル に 使 わ れ る 論 理 ポ ー ト に 焦 点

を当てている。

ここでの具体的な脆弱性には、保護されていないプロトコル、

パッチ未適用のプロトコル、不十分なログイン認証情報、ファイ

アウォールの設定不備などがある。

Ransomware Attacks( ラ ン サ ム ウ ェ ア 攻 撃 )

マルウェア(後述)としてシステムに侵入し、身代金 (ransom)

を支払わない限り、ユーザーや企業のシステム、アプリケーショ

ン、およびデータへのアクセスをブロックする攻撃。

Reverse Shell Attacks ( リ バ ー ス シ ェ ル )

標的となった組織内の人物や機器が、組織のファイアウォールの

背後から攻撃者と通信を開始してしまうことで、攻撃者がファイ

アウォールやその他のネットワークセーフガードを迂回し、被害

者 の 機 器 を 遠 隔 操 作 で き る よ う に す る 手 法 。 Connect-back shells と

も呼ばれる。

3-888 Information Systems and Controls

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

最初の接触が組織内から行われるため、通常のフィルタリングや

ファイアウォールによる保護が迂回されてしまう。

Replay Attacks (Eavesdropping) ( リ プ レ イ 攻 撃 ( 盗 聴 ) )

中 間 者 ( MITM ) 攻 撃 の 一 種 で 、 ハ ッ カ ー が 保 護 さ れ た ネ ッ ト

ワ ー ク 通 信 ( ロ グ イ ン ID/PW ) を 盗 聴 し て 傍 受 (intercept) し 、

後日、そのメッセージをターゲットに向けて「再生・リプレイ

(同じ文字列を再送信)」してシステムに不正ログイン」し、

ファイアウォールの内側にあるネットワークとデータにアクセス

する手法。ハッカーはすでに企業ネットワークに侵入しているた

め、メッセージを解読する技術を必要としない。

Information Systems and Controls 3-9

99

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

Return-oriented programming attacks (リターン指向プログラミング

攻撃)

Return-Oriented Attacks と も 呼 ば れ る 。 攻 撃 者 の 思 い 通 り の 操 作 を

するため、正当なオリジナルのシステムコードの断片(ガジェッ

ト)を順番に利用し、複雑な処理を実行する攻撃。各ガジェット

は return 命 令 で 終 了 し 、 次 の ガ ジ ェ ッ ト を 次 々 に 実 行 す る 、 高

度なテクニックを用いる。

Spoofing ( ス プ ー フ ィ ン グ )

偽 造 し た 認 証 情 報 を 使 用 し た り 、 偽 の IP ア ド レ ス 、 ド メ イ ン 、 電

子メールアドレスを使用して個人/団体を詐称したりすることに

より、誰かになりすましてアクセスを取得する行為。

Address Resolution Spoofing (ARS)

す べ て の デ バ イ ス は 固 有 の media access control

addresses ( MAC ア ド レ ス ) を 持 っ て お り 、 ネ ッ ト ワ ー ク 上 の

デ バ イ ス の MAC ア ド レ ス は IP ア ド レ ス に マ ッ ピ ン グ さ れ て い

る 。 ARS は こ の マ ッ ピ ン グ を 改 ざ ん す る 不 正 行 為 で あ る 。 攻

撃 者 は ARS を 改 ざ ん し て 自 分 の MAC ア ド レ ス と タ ー ゲ ッ ト の

IP ア ド レ ス を リ ン ク さ せ 、 デ バ イ ス 同 士 が point to point ( IP ア

ド レ ス と IP ア ド レ ス ) で 通 信 で き る よ う に す る 。

DNS Spoofing

Domain name system ( DNS ; ド メ イ ン ネ ー ム シ ス テ ム 、 ド メ

イ ン 名 と IP ア ド レ ス の 対 応 付 け ) を 改 ざ ん す る な り す ま し 攻

撃。ドメイン名から組織のホームページにアクセスする場合

に 、 こ の DNS が 改 ざ ん さ れ て い る と 、 別 の IP ア ド レ ス ( 偽 サ

イト)に転送され、ユーザー名、パスワード、個人情報など

を入力してしまったり、悪意のあるプログラムに感染させら

れたりする可能性がある。

Hyperlink Spoofing

ハ イ パ ー リ ン ク の URL を 改 ざ ん し 、 不 正 な 場 所 に 誘 導 す る 手

法。

3- Information Systems and Controls

10101

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

②-2 Application-based Attacks

データベースやウェブサイトなど、特定のソフトウェアやアプリ

ケーションを標的とし、不正アクセスや機能妨害を行う攻撃であ

る。

Structured Query Language (SQL) Injection

組 織 の ウ ェ ブ サ イ ト 上 の 既 存 の SQL コ ー ド に 悪 意 の あ る SQL コ ー

ドを入れ、組織データに不正にアクセスするアプリケーション攻

撃。

ウェブサーバに直接接続する組織のデータベースがある場合、攻

撃者はウェブサーバを通じてデータベースへのアクセスが可能に

なる。 つまりインターネットからウェブサーバに悪意のある

SQL コ ー ド を 入 れ る こ と で 、 攻 撃 者 は ウ ェ ブ サ ー バ を 操 作 し 、

データベースにアクセスすることができる。

Cross-Site Scripting (XSS)

SQL injection と 似 た 手 法 で 、 企 業 の ウ ェ ブ サ イ ト に コ ー ド を 注 入

し、その企業のウェブサイトを訪問するユーザーを攻撃する手法。

ユーザーがサイトにアクセスすると、ユーザーのブラウザが悪意

のあるコードを実行し、ユーザー名やパスワードなどの個人情報

を危険にさらす可能性がある。

Race Conditions

一連の操作を順番通りに実行するシステムやアプリケーションを

悪用する手法。攻撃者はアプリケーションに2 つ以上の操作を異

なる順番で、あるいは同時に実行させることで、不正アクセスや

不正操作などを行う。

Mobile Code

コンピューターからコンピューターへ移動(感染)し、他のアプ

Information Systems and Controls 3-11

1111

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

リケーションを何らかの方法で改変するように設計されたソフト

ウェア。悪意のあるモバイルコードは、一般にウイルスと呼ばれ

る。

<コンピューターウイルスの種類>

Overwrite Virus

感染したファイルの情報を削除または上書きするウイルス。

通常、ウイルスを除去するにはファイルを削除する必要があ

る。

Multi-Partite Virus

ファイルを感染させるためにいくつかの感染方法を用意し、

一つの感染方法が失敗した場合、異なる感染方法を試みるウ

イルス。

Parasitic Virus

ウイルスを持つアプリケーションが起動するとウイルスが起

動し、ウイルスを持っていたプログラムが持つのと同じ権限

がウイルスにも与えられる仕組み。

Polymorphic Virus

検出されないように構造を変化させ、変異するウイルス。

Resident Virus

コンピューターのメモリ上に自分自身のコピーをインストー

ルするウイルス。

3- Information Systems and Controls

12121

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

②-3 Host-based Attacks

ラップトップコンピューター、モバイルデバイス、サーバなど、

単一のホストを標的に、不正アクセスや機能妨害をする。

Brute Force Attacks

自動化されたプログラムでパスワードの可能性のあるすべての組

み合わせを試み、パスワードを推測する手法。

Keystroke Logging

ユーザーが押したキーボードの順番を追跡し、ユーザー名、パス

ワードなどの機密データを収集する手法で、トロイの木馬

(Trojan horses) と し て 配 信 さ れ 、 感 染 さ せ ら れ る こ と が あ る 。

Malware

マルウェアとは、情報システムの機密性、完全性、または可用性

に悪影響を及ぼす不正な処理を実行することを目的としたソフト

ウェア/ファームウェアをさす。一般的な例としては、ウイルス

(viruses) 、 ワ ー ム (worms) 、 ト ロ イ の 木 馬 (Trojan horses) 、 ア

ド ウ ェ ア (adware) 、 ス パ イ ウ ェ ア (spyware) 、 ホ ス ト に 感 染 す

る コ ー ド ベ ー ス の プ ロ グ ラ ム (code-based programs) な ど が あ る 。

Rogue Mobile Apps

正規のアプリに見せかけた悪意のあるアプリ。インストールして

しまうと不正アクセスや情報流出などにつながる。

Information Systems and Controls 3-13

1313

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

②-4 Social Engineering Attacks ( ソ ー シ ャ ル エ ン ジ ニ ア リ ン グ 攻 撃 )

組織内の者を標的に、心理的な操作や嘘によって、組織の機密情

報を得たり、不正なアクセスをさせたり、詐欺行為を支援させた

りする攻撃。電子メールやテキスト、ダイレクトメッセージ、

ソーシャルメディアを介した人間同士のやり取りは、標的の信頼

と信用を得るための主要な媒体となっている。

Phishing ( フ ィ ッ シ ン グ )

本物そっくりの電子メールを使ってユーザーに情報を要求したり、

情報を要求する偽のウェブサイトに誘導したりする。

Spear Phishing

人 事 部 や IT 部 長 な ど 、 正 規 の 部 署 や 従 業 員 を 装 っ て 企 業 の 従 業 員

を狙うフィッシングで、目的はユーザー名やパスワードなどの個

人データや機密情報を入手することである。

Business Email Compromise (BEC)

フィッシングの一種で、経営幹部などの高位の個人を狙い、送金、

偽の海外取引先への支払い、弁護士などになりすました人物への

機 密 デ ー タ の 送 信 な ど を さ せ る 。 Whaling (捕鯨)とも呼ばれて

いる。

Pretexting

BEC や spear phishing と 似 た 手 法 で 、 従 業 員 が 行 動 を 起 こ さ な け れ

ば な ら な い と い う 切 迫 感 を 持 つ よ う に 、 偽 の ID や シ ナ リ オ を 作 り 、

機密情報を入手したり、従業員を操って他の詐欺行為を行わせた

りする。

Catfishing

ネット上に偽の人物を作りあげて、標的を個人的な関係に誘い込

む。標的の感情に訴えかけ、金銭やプレゼントなどを要求する手

法。

Pharming

フィッシングと組み合わせて使われることが多く、フィッシング

メールに正規のウェブサイトを模倣したウェブサイトへのリンク

を記載しておき、偽サイトやポータルに誘導し、個人情報を入力

さ せ る 。 リ ン ク の URL が 正 規 の ア ド レ ス に な る よ う に 、 DNS サ ー

バを操作することさえある。

Vishing

Voice over Internet Protocol (VoIP) を利用した詐欺である。正規の企

3- Information Systems and Controls

14141

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

業や個人になりすまし、双方向の録音メッセージを使い、標的と

なった者が入力した情報をキートーンや音声認識で数字や文字に

変換する。

Information Systems and Controls 3-15

1515

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

②-5 Physical (On-Premises) Attacks

組織の敷地内で実行されるセキュリティ侵害、または何らかの方

法で機密データやハードウェア/ソフトウェアを物理的に窃取す

るセキュリティ侵害。

Intercepting Discarded Equipment ( 廃 棄 機 器 の 横 取 り )

ゴミ捨て場や廃棄物取扱業者から廃棄された機器を取得し、機器

に保存されている機密データを窃取する手口。

Piggybacking

アクセス許可を持つ人物を利用して、物理的な場所やデータに不

正にアクセスする手法。

Targeted by Attackers

いまだに組織のオンプレミスのインフラには、導入コストや潜在

的なサイバー脅威に対する認識不足などの理由により、高度なサ

イバーセキュリティ防御を備えていない場合があるため、ハッキ

ング集団や攻撃者の標的になることが多い。

Tampering( 改 ざ ん )

企 業 の IT イ ン フ ラ に 物 理 的 に ア ク セ ス し 、 ネ ッ ト ワ ー ク に よ る

データ収集/保存/処理/送信の方法を変更してしまう手口。具

体的には、ケーブル配線を物理的に変更したり、ネットワーク機

器に直接プラグインしたり、あるいは未承認のデバイスを既存の

ネットワークに追加したりして実行する。

Theft

データやハードウェア、ソフトウェアを物理的に盗む行為。

3- Information Systems and Controls

16161

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

②-6 Supply Chain Attacks

サプライチェーン内の商品の生産と流通を標的にするサイバー戦

術で、企業、政府、その他の団体の通常業務に大きな混乱が生じ

るようにする攻撃。

Embedded Software Code

パッケージソフトやファームウェアにコードを組み込んでおき、

そのソフトウェアを購入・インストールした組織を攻撃する手口。

Foreign-sourced Attacks

政府が民間企業を深く広く支配している国では、民間企業の製品

が他国に販売されると、その製品を通じて、政府が他国を監視

(surveillance) したり、悪意のあるコードを配信したりすることが

ある。

Pre-Installed Malware on Hardware

USB メ モ リ 、 カ メ ラ 、 携 帯 電 話 な ど 、 サ プ ラ イ チ ェ ー ン 内 の 企 業

が使用するデバイスにマルウェアをインストールしておき、その

デバイスが組織のネットワークに接続されると、マルウェアが起

動する手法。

Vendor Attacks

標的である企業の主要なベンダーに対して攻撃が行われ、商品の

正常な生産や事業運営を妨害する手口。

Watering Hole Attacks ( 水 飲 み 場 型 攻 撃 )

複数の企業や業界全体で利用していることで知られるサプライ

ヤー/顧客/規制機関のウェブサイトを特定し、マルウェアの配

信、データの窃盗、不正アクセスなどに利用できる弱点を探す手

法。

Information Systems and Controls 3-17

1717

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

③ Stages in a Cyberattack

サイバー攻撃には様々なものがあるが、いずれも以下のようなステッ

プやフェーズがみられる。以下の各段階について、説明できるようにし

ておきたい。

1. Reconnaissance ( 偵 察 )

最 初 の 段 階 で は 標 的 の IT シ ス テ ム に 関 す る 情 報 を 可 能 な 限 り 収 集 す

る。入手する情報には、施設の位置、配備されているネットワーク

や イ ン フ ラ の 種 類 、 実 施 さ れ て い る セ キ ュ リ テ ィ 対 策 、 IT シ ス テ ム

のセキュリティ対策をはじめ、従業員の名前や管理職の階層といっ

た内容まで対象とすることがある。またこの段階で、保護されてい

ないオープンポートや、パッチが適用されていない既知のソフト

ウェアなど、特定の脆弱性を探すこともある。

2. Gaining Access

収集された情報をもとに、様々なテクニックを使って攻撃対象にア

クセスする。

3. Escalation of Privileges

システムへの不正アクセスに成功すると、より高い特権を持つユー

ザーの認証情報を取得するなど、高いレベルのアクセス権を得よう

とする。

4. Maintaining Access

攻撃が完了するまでの間、システム内に留まり、アクセスを長引か

せたり、後で戻って来られるような代替手段を探す。

5. Network Exploitation and Exfiltration ( ネ ッ ト ワ ー ク へ の 侵 入 と 流 出 )

機密データの窃取、データの改ざん、システムやデータへのアクセ

スの無効化、その他の悪意のある活動により、システムの運用を妨

害する。

6. Covering Tracks ( 痕 跡 の 削 除 )

攻撃者は攻撃の最中あるいは攻撃完了後に、以下のような方法で突

破口を隠す。

監査機能の無効化

ログの消去

ログとレジストリファイルの変更

作成されたすべてのファイル/フォルダの削除

3- Information Systems and Controls

18181

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

【MEMO】

Information Systems and Controls 3-19

1919

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

(3)Risks Related to Cloud Computing

クラウドコンピューティングでは、ユーザーはインターネットを介して

データ、ソフトウェア、アプリケーションを保存、使用、処理、共有する

ために必要なリソースにアクセスする。このクラウドコンピューティング

環境で使用されるデータやソフトウェアは、多くの場合、サードパーティ

の プ ロ バ イ ダ ー (CSP) に よ っ て 保 存 ・ 管 理 さ れ る た め 、 セ キ ュ リ テ ィ の

面からいえば、かなりの量の機密情報やユーザーアプリケーションが危険

にさらされることになる。

し か し CSP は 、 GDPR や HIPAA な ど の 規 制 に よ り 、 高 レ ベ ル の セ キ ュ リ

ティプロトコルや手順を維持し、セキュリティパッチや内部統制を最新

バ ー ジ ョ ン に 更 新 し 続 け る こ と が 求 め ら れ る た め 、 自 前 で IT イ ン フ ラ を 管

理 す る 組 織 ( = on-premises ; オ ン プ レ ミ ス ) よ り も 安 全 で あ る と 考 え ら れ

ている。

ユ ー ザ ー が 安 心 し て ク ラ ウ ド サ ー ビ ス を 利 用 で き る よ う 、 CSP が SOC2®

engagement を 受 け る こ と も 一 般 的 に な っ て い る 。 SOC2® engagement は 、

CSP の 管 理 体 制 や 、 顧 客 の デ ー タ 、 プ ラ イ バ シ ー 、 機 密 保 持 に 対 す る セ

キ ュ リ テ ィ に 関 す る 経 営 陣 の attestation に つ い て 、 独 立 し た 立 場 か ら 監 査 す

る も の で あ る 。 SOC 2® engagement report に は 、 service organization ( 受 託 会

社 ) に お け る 統 制 が Cloud Security Alliance の Cloud Controls Matrix2 に ど の よ う

に対応しているかも含まれる。

本節では特にクラウド環境に特有のリスクについて知っておきたい。

<クラウドコンピューティング特有のリスク>

Additional Industry Exposure ( 業 界 リ ス ク )

CSP を 利 用 し て い る 組 織 は 、 CSP の 性 質 上 、 同 じ CSP を 共 有 す る

他の契約組織やその組織特有の業界リスクにさらされる可能性が

ある。

Cloud Malware Injection Attacks:

クラウドベースのシステムに特化した攻撃で、クラウド環境へ不

正アクセスし、マルウェアを注入することで、データの窃取、

サービスの妨害、さらなるアクセスを可能にする。

Compliance Violations

クラウドコンピューティングをサードパーティのホストに依存し

2

Cloud Controls Matrix (CCM):基本のセキュリティ原則についての管理フレームワークで、クラウ

ドプロバイダーの全体的なセキュリティリスクを評価するための基準。

3- Information Systems and Controls

20202

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

ている場合、

これらのホストやサービスプロバイダーがプライバシーや機密性

に 関 す る 規 制 ( HIPPA や GDPR な ど ) を 満 た す た め の セ キ ュ リ

ティプロトコルや手順を備えていない時のコンプライアンスリス

クが存在する。

Information Systems and Controls 3-21

2121

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

Loss of Control

CSP の ク ラ ウ ド サ ー ビ ス の 利 用 に よ っ て 自 社 の デ ー タ を 処 理 す る

IT 機 器 に 物 理 的 / 論 理 的 に ア ク セ ス で き な い こ と は 、 ユ ー ザ ー 組

織がそのインフラに対する管理をある程度放棄することを意味す

る。その結果、適時にサイバーセキュリティ対策や更新を行えな

か っ た り 、 CSP の サ ー ビ ス 水 準 が 期 待 の 水 準 に 達 し て い な か っ た

りする可能性がある。

Loss of Data

サ ー ド パ ー テ ィ の CSP は サ イ バ ー 攻 撃 の 標 的 と な り や す く 、 一 般

企業よりは可能性が低いとはいえ、データ漏洩、データ紛失、

データ流出の影響を受けやすい。

Loss of Visibility

CSP の ク ラ ウ ド サ ー ビ ス の 利 用 に よ っ て 自 社 の デ ー タ を 処 理 す る

IT 機 器 を 完 全 に 把 握 で き な く な る こ と は 、 コ ン ト ロ ー ル の 喪 失 に

つ な が る 。 完 全 な 可 視 性 を 持 つ の は CSP だ け で あ る 。

Multi-Cloud and Hybrid Management Issues

企業がクラウドベースのソリューションを利用しながら、オンプ

レ ミ ス の IT イ ン フ ラ を 維 持 す る 場 合 も あ る 。 こ の よ う な ハ イ ブ

リッドまたはマルチクラウドの設定は、サイバーセキュリティの

多様化を図ることができるが、一方で複数の環境を統合し、監視

することは困難であり、サイバー攻撃の検知も難しくなるといえ

る。

Theft or Loss of Intellectual Property

クラウドアプリケーションは組織の様々な種類のデータを保存し

て お り 、 CSP が デ ー タ に 対 す る 十 分 な 統 制 を 欠 い て い る 場 合 、

intellectual property ( IP ; 知 的 財 産 ) 侵 害 の リ ス ク が あ る 。

3- Information Systems and Controls

22222

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

(4)Risks Related to Mobile Technologies

インターネットにアクセスできるスマートフォン、タブレット、ウェア

ラブル端末などのモバイル機器には、組織の雇用者と従業員の双方にとっ

てリスクがある。これらの機器は生産性を向上させ、いまや組織でも生活

の一部となったが、その機動性 (mobility) と 監 視 の 欠 如 に よ り 、 サ イ バ ー

セキュリティリスクが生じる。

モバイル機器は、その機能やアクセスする情報の種類という点でデスク

トップコンピューターと似ているため、組織としてはコンピューターと同

様のセキュリティ脅威に直面している。しかしモバイル機器特有のサイ

バーセキュリティ問題も存在する。

ま ず 、 モ バ イ ル 機 器 は オ ペ レ ー テ ィ ン グ シ ス テ ム (OS) を 更 新 す る た

めに、パッチとアップデートのセットを別に維持しなければならない。ま

た、デスクトップコンピューターと異なり、モバイル機器は常に公衆ネッ

トワークにさらされているため、潜在的な攻撃からユーザーを監視・保護

するソフトウェアをすべてのモバイル機器にインストールする必要がある。

保護ソフトウェアを使用しない場合は、安全な使用のためのガイドライン

を策定する必要がある。

その他、モバイル機器特有のリスクやサイバーセキュリティの脅威には

以下のようなものがある。

Application Malware

正規のアプリケーションに見せかけたアプリケーションにマル

ウェアが組み込まれており、それをユーザーがダウンロードする

と、マルウェアがインストールされ、個人情報が盗み出される可

能性がある。

Lack of Updates

最新のパッチやセキュリティ修正プログラムがインストールされ

ていない場合、デバイスを脆弱な状態にしている可能性がある。

長期間アップデートを行わないデバイスは危険である。

Lack of Encryption

多くのモバイル機器は暗号化されておらず、アクセスはパスコー

ドに依存している点にリスクがある。一旦アクセスされると、本

人になりすましてパスワードをリセットされてしまうことがある。

Physical Threats

物理的脅威の例として、モバイル機器の紛失や盗難がある。モバ

Information Systems and Controls 3-23

2323

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

イル機器に十分なアクセス制御がない場合、盗難に遭うと、権限

のないユーザーが機密情報にアクセスできるようになる可能性が

ある。

Unsecured Wi-Fi Networks

安 全 で な い Wi-Fiネ ッ ト ワ ー ク を 利 用 す る 場 合 、 同 じ ネ ッ ト ワ ー ク

上にいる誰もが、その機器にアクセスし、機密情報を盗んだり、

マルウェアに感染させたりする可能性がある。

Location Tracking

無 許 可 の 追 跡 に は 、 Global Positioning System ( GPS ; 全 地 球 測 位 シ

ステム)技術によって、人、機器、その他の資産の位置を特定さ

れるリスクがある。攻撃者は位置情報を悪用し、攻撃計画に役立

てることができる。

さ ら に モ バ イ ル 機 器 は 攻 撃 者 に よ る 監 視 ・ 盗 聴 の 対 象 に も な る 。 Cell-

site simulators 、 Bluetooth scanners 、 International Mobile Subscriber

Identity ( IMSI ; 国 際 携 帯 電 話 加 入 者 識 別 番 号 ) catchers な ど の 機 器 を 使 用

すれば、特定の半径内の通話やテキストメッセージを傍受することができ

る。

3- Information Systems and Controls

24242

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

(5)Risks Related to the Internet of Things

Internet of Things ( IoT ; モ ノ の イ ン タ ー ネ ッ ト ) と は 、 イ ン タ ー ネ ッ ト

に接続されたスマートデバイスの一種で、家庭やオフィスのカメラ、タブ

レット、ウェアラブルデバイス、電話、警報装置などの自動化やリモート

コ ン ト ロ ー ル を 可 能 に す る も の で あ る 。 企 業 で も IoT デ バ イ ス を 通 常 の 業

務に利用するようになってきているため、この技術に関わるサイバーセ

キュリティへの影響を考慮する必要がある。

< IoT 技 術 に 関 す る サ イ バ ー 脅 威 の 例 >

Device Mismanagement

不十分なパスワード管理とデバイス管理は、サイバー攻撃のリス

ク を 高 め 、 IoT が 接 続 す る ネ ッ ト ワ ー ク 上 の 重 要 な 情 報 の 流 出 や

デバイスへの不正アクセスにつながる可能性がある。

Device Spooifng ( デ バ イ ス の な り す ま し )

攻 撃 者 が 違 法 (illegitimate) ま た は 偽 の (phony) デ バ イ ス を 製 作

し、実際のデバイスを装って企業のネットワークに導入し、情報

やネットワークへのアクセスを得る手法。

Escalated Cyberattacks ( サ イ バ ー 攻 撃 の 拡 大 )

IoT デ バ イ ス は よ り 多 く の デ バ イ ス を 感 染 さ せ る た め の 攻 撃 拠 点

として、またネットワークへの突破口として利用される可能性が

ある。

Expanded Footprint:

組織のコアネットワークに直接接続されているデバイスとペアに

な っ た IoT デ バ イ ス は 、 組 織 の 管 轄 下 に あ る デ バ イ ス と し て 攻 撃

の対象となり、攻撃されるポイントの数が増加する。

Information Theft

IoT 機 器 は イ ン タ ー ネ ッ ト に 接 続 さ れ て い る た め 、 ク ラ ウ ド に 保

管された機密データが盗まれたり、悪用されたりする可能性があ

る。

Outdated Firmware

ファームウェアは、プリンターなどのデバイスにプリインストー

ルされたソフトウェアであり、デバイスのローカル機能を制御す

る 。 攻 撃 者 は IoT フ ァ ー ム ウ ェ ア の ア ッ プ デ ー ト を 中 断 さ せ て 古

いファームウェアのままにしたり、既知の弱点を持つファーム

ウェアを操作したりして、デバイスにアクセスし、乗っ取ってし

まうことがある。

Information Systems and Controls 3-25

2525

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

従 業 員 は し ば し ば IoT デ バ イ ス を 身 に つ け た り 、 IT 担 当 者 に 通 知

することなく組織のオフィスに持ち込んだりするため、組織のサ

イバーセキュリティ防御の一部として見逃されがちである。

3- Information Systems and Controls

26262

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

Malware

個 々 の IoT ネ ッ ト ワ ー ク と デ バ イ ス は 、 コ ン ピ ュ ー テ ィ ン グ 能 力

が限定的であることが多く、サイバー攻撃の影響を受けやすい 。

IoT 技 術 に 対 す る 一 般 的 な マ ル ウ ェ ア 攻 撃 は ラ ン サ ム ウ ェ ア に よ

るものであり、ユーザーが金銭的対価を支払わない限り、機器へ

のアクセスを拒否されるものが多い。

Network Attacks

IoT デ バ イ ス 経 由 の 通 信 で ネ ッ ト ワ ー ク に 過 度 な 負 担 を か け る

DoS 攻 撃 を 行 い 、 IoT ネ ッ ト ワ ー ク や デ バ イ ス を 使 用 で き な い よ

うにする。

Information Systems and Controls 3-27

2727

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

(6)Threat Modeling and Overall Threat Landscape

こ こ で は threat modeling ( 脅 威 モ デ リ ン グ 、 脅 威 の モ デ ル 化 ) と threat

landscape ( 脅 威 ラ ン ド ス ケ ー プ 、 脅 威 の 状 況 ) に つ い て 学 習 し 、 そ れ ぞ れ

について説明できるようにしておきたい。

Threat modeling ( 脅 威 モ デ リ ン グ ) と は 、 ネ ッ ト ワ ー ク 、 シ ス テ ム 、 ア

プ リ ケ ー シ ョ ン に 対 す る 脅 威 を 特 定 (identify) 、 分 析 (analyze) 、 緩 和

(mitigate) す る プ ロ セ ス で あ る 。 そ の 目 的 は 、 シ ス テ ム が 直 面 す る 可 能 性 の

あるすべてのリスクを理解し、対策を講じることである。対策にはリスク

の影響の最小化、リスク防止のための統制、インシデントの予防などが含

まれる。脅威モデルを構築するには、組織はまず、対処すべき弱点や脆弱

性を特定しなければならない。

脅 威 モ デ リ ン グ に は 、 threat landscape ( 脅 威 ラ ン ド ス ケ ー プ 。 組 織 と そ

の IT イ ン フ ラ が 直 面 す る 可 能 性 の あ る 脅 威 の 総 体 ) の 評 価 が 必 須 で あ る 。

脅威は絶えず進化しているため、定期的に脅威ランドスケープを評価する

必要がある。組織が最新の脅威や脆弱性に関する情報を入手し、サイバー

セキュリティの取り組みに優先順位をつけるのに役立つプラットフォーム

と し て threat intelligence platforms ( 脅 威 イ ン テ リ ジ ェ ン ス プ ラ ッ ト フ ォ ー

ム)の利用が広がっている。

脅威の状況を評価する際に考慮すべき要素には、さまざまな攻撃手法、

脅 威 の 影 響 の 大 き さ 、 既 存 の 脆 弱 性 、 脅 威 の 種 類 ( social engineering

attacks 、 insider threats 、 network attacks な ど ) が 含 ま れ る 。

① Phases of Threat Modeling

1. Identify Assets

脅威からの保護が必要な全ての資産を特定し、目録化する。

2. Identify Threats

脅威の意図、標的、潜在的な攻撃方法など、脅威の種類と特徴を特

定する。

現実的な脅威のシナリオについても議論し、計画に活用する。

3. Perform Reduction Analysis:

こ の フ ェ ー ズ で は 脅 威 か ら 保 護 す る 資 産 を 細 分 化 (decomposition)

する。

その目的は資産と潜在的な脅威がどのような相互作用をおこすかを

理解することである。細分化のプロセスでは、信頼とセキュリティ

3- Information Systems and Controls

28282

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

の変化、データの流れ、入力された情報を受け取る場所、セキュリ

ティクリアランス(機密情報にアクセスできる従業員の適格性の確

認)、関連するポリシーと手順など、各資産についてのさまざまな

側面を理解しなければならない。

Information Systems and Controls 3-29

2929

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

4. Analyze Impact of an Attack

攻撃の影響を質的かつ量的(被害額の見積り)に把握することは、

解決策の優先順位付けに役立つ。

5. Develop Countermeasures and Controls

セキュリティ管理策として、侵入検知システム、コンティンジェン

シープラン、攻撃が成功した場合のセキュリティプロトコルなどの

導入を検討する。

対応策は脅威のリスクの大きさに基づいて優先順位をつける。

6. Review and Evaluate

脅威モデルの定期的な評価を行い、脅威ランドスケープに新たなリ

スクが生じていれば、更新を行う。

3- Information Systems and Controls

30303

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

② Threat Methodologies ( 参 考 )

一般的な脅威モデルとして、ここで説明する3 つの方法論が挙げられ

る。

・ Process for Attack Simulation and Threat Analysis ( PASTA ) 脅 威 モ デ ル

・ Visual, Agile, and Simple Threat( VAST ) 脅 威 モ デ ル

・ Spoofing, Tampering, Repudiation, Information Disclosure, Denial-of-Service

attack, and Elevation of privilege ( STRIDE ) 脅 威 モ デ ル

②-1 PASTA Threat Model

Process for Attack Simulation and Threat Analysis ( PASTA ) 脅 威 モ デ ル で

は保護される資産の価値によってリスクを優先付けし、対策を講じる

ことに焦点を当てている。以下の7 つの段階がある。

1. definition of the objectives (DO) for the analysis of risks;

2. definition of the technical scope (DTS);

3. application decomposition and analysis (ADA);

4. threat analysis (TA);

5. weakness and vulnerability analysis (WVA);

6. attack modeling and simulation (AMS); and

7. risk analysis and management (RAM).

②-2 VAST Threat Model

Visual, Agile, and Simple Threat( VAST ) 脅 威 モ デ ル は 、 プ ロ ジ ェ ク ト

管理手法のアジャイルモデルに基づく脅威モデルで、その目的は脅威

管理をプログラミング環境に統合することである。

②-3 STRIDE Threat Model

Spoofing, Tampering, Repudiation, Information Disclosure, Denial-of-Service

attack, and Elevation of privilege ( STRIDE ) 脅 威 モ デ ル は 、 マ イ ク ロ ソ

フト社が開発した脅威モデルで、アプリケーションやオペレーティン

グシステムに関連する脅威を評価するために使用される。この名称に

含まれている6 つの脅威コンセプトは、ネットワーク脅威やソーシャ

ルエンジニアリングなど、アプリケーション以外の脅威をもカバーす

る広範なものである。

Information Systems and Controls 3-31

3131

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

3- Information Systems and Controls

32323

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

【MEMO】

Information Systems and Controls 3-33

3333

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

2. Mitigation of Threats and Attacks ( 脅 威 と 攻 撃 の

緩 和 )

(1)The COSO Framework and its Relationship With Cyber Risks and Controls

COSO と は Committee of

Sponsoring Organizations の 略 で 、 内

部 統 制 (internal controls) 、 不 正 抑

止 (fraud deterrence) 、 リ ス ク 管 理

(risk management) に 関 す る ガ イ ダ

ンスを提供する諮問機関である。

1992 年 に 策 定 し た COSO 内 部 統 制

フレームワークで知られ、このフ

レームワークは内部統制の実践に

関する業界全体のベンチマークと

なった。このフレームワークの最

新 版 は COSO 2013 と 題 さ れ 、 右 図

の COSO キ ュ ー ブ ( 内 部 統 制 シ ス テ ム の そ れ ぞ れ の 要 素 が ど の よ う に 連 携

しているかを示す立体図)がよく知られている。

<目的>

COSO フ レ ー ム ワ ー ク で は 内 部 統 制 の 目 的 を operations ( 業 務 ) 、

reporting ( 報 告 ) 、 compliance ( コ ン プ ラ イ ア ン ス ) の 3 つ の グ ル ー プ に

分類している(上図キューブの上面)。これらの目的は以下のようにサイ

バーセキュリティに適用することができる。

Operational Objectives

運 用 目 的 は 、 事 業 運 営 の 有 効 性 と 効 率 性 に 重 点 を 置 く 。 組 織 の IT

資産がサイバーセキュリティの脅威や不正行為からどの程度保護

されているかを評価するパフォーマンス指標の設定や、保護措置

の構築もこの目的に関わる事柄である。

Reporting Objectives

報告目的は、基準設定機関、規制当局、組織自身の方針によって

決 定 さ れ る 透 明 性 、 信 頼 性 (reliability) 、 適 時 性 、 信 用 度

(trustworthiness) に 重 点 を 置 く 。

サイバーセキュリティに対する統制を整備し、サイバー攻撃が内

部/外部の財務/非財務報告に影響を与えることのないようにす

ることに関するものである。

Compliance Objectives

コンプライアンス目的は、法律やコンプライアンス規制の遵守に

3- Information Systems and Controls

34343

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

重 点 を 置 く 。 サ イ バ ー セ キ ュ リ テ ィ に 関 す る も の と し て は 、 NIST

の よ う な 業 界 標 準 や 、 Health Insurance Portability and Accountability Act

(HIPAA) の よ う な 米 国 の 規 制 、 お よ び General Data Protection

Regulation (GDPR) の よ う な 国 際 法 へ の 準 拠 が 挙 げ ら れ る 。

Information Systems and Controls 3-35

3535

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

<構成要素>

COSO の 内 部 統 制 フ レ ー ム ワ ー ク に は 5 つ の 構 成 要 素 が あ る ( 上 図

キューブの前面)。これらの要素はサイバー脅威の予防、検知、対応のた

めのサイバーセキュリティの取り組みに適用することができる。

Control Environment ( 統 制 環 境 )

統制環境は内部統制組織の整備及び運用の状況に影響を与える周

囲の統制環境(経営環境)のことをいい、しばしば経営者の気風

(tone at the top) と も 呼 ば れ る 。 経 営 者 は 組 織 の 倫 理 的 価 値 観 を 定

め 、 ト ッ プ ダ ウ ン で 組 織 全 体 に COSO フ レ ー ム ワ ー ク を 推 し 進 め

る。

上級管理職とガバナンス担当者は統制環境の整備に積極的に関与

すべきである。

・サイバー脅威に対する認識を高める。

・ 主 要 な IT ポ リ シ ー 、 プ ロ セ ス 、 手 順 の 策 定 を 指 導 す る 。

・インシデント対応に関する指針を提供する。

・企業のデジタル資産とリソースの保護について従業員を教育す

る。 など

Risk Assessment( リ ス ク 評 価 )

リスクの内部要因・外部要因を評価する。また、リスク評価手順

をカスタマイズし、サイバーリスク、発生の可能性、及びサイ

バー脅威の分析に適用する。

このリスク評価は、組織がリスク許容範囲内でサイバーリスクを

管理していることを合理的に保証するものとなる。

Control Activities( 統 制 活 動 )

統制活動はリスクを軽減するために実施する方針と手続である。

この統制活動の実施状況により、統制環境で設定された経営者の

気風が、組織のすべてのレベルで実施されているかを判断するこ

とができる。

Information and Communication ( 情 報 と 伝 達 )

情報と伝達は内部統制を支援するために、一貫性のある適切な言

葉を使用すること、情報共有のベストプラクティスに従うこと、

そして組織内外の利害関係者とコミュニケーションを図ることに

重点を置くものである。

サイバー脅威に関する組織の方針、潜在的なサイバー脅威の検出

方法、サイバーセキュリティ事象への対応方法などに関する情報

を共有することは、どのような組織にとっても非常に重要である。

効果的なコミュニケーションの例としては、以下が挙げられる。

3- Information Systems and Controls

36363

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

・主要な事業機能を中断した場合の影響を概説した、経営者向

けの事業影響分析報告書

・サイバーセキュリティに関する方針に関する従業員ミーティ

ング

・サイバーセキュリティの内部統制について全社向けの定期的

な電子メールの送信

・サイバー脅威と企業ポリシーに関する年次トレーニングの義

務化

Information Systems and Controls 3-37

3737

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

Monitoring Activities ( モ ニ タ リ ン グ )

内部統制のモニタリングは脆弱性が存在する領域を特定し、有効

性と効率性を判断するために、継続的に実施すべき活動であり、

常に進化するサイバーセキュリティの脅威に対して特に重要であ

る。監視手法や管理策の例には、以下のようなものがある。

・侵入テスト

・脆弱性スキャンと評価

・定期的なフィッシング報告

COSO の 視 点 か ら サ イ バ ー リ ス ク を 捉 え る こ と で 、 経 営 陣 は リ ス ク 許 容

度とビジネス目標をより明確に伝えることができるといえる。経営陣に

よって明確に優先順位が付けられていれば、サイバーセキュリティ担当者

は 攻 撃 を 受 け る 可 能 性 が 高 い シ ス テ ム に 対 す る リ ス ク と 、 IT シ ス テ ム の 潜

在的な脆弱性の評価に集中することができる。

3- Information Systems and Controls

38383

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

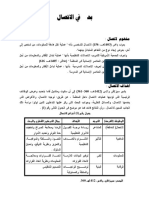

(2)Security Policies, Standards, and Procedures

サ イ バ ー セ キ ュ リ テ ィ の 防 御 を 強 化 し 、 IT イ ン フ ラ の 耐 性 を 高 め る に は 、

セキュリティポリシーを複数のレベル

に分ける必要がある。 <セキュリティポリシーのレベル分け

>

最 上 位 の レ ベ ル に は 、 セ キ ュ リ

ティポリシー を設定し、組織のセ Security Policies

キュリティニーズの概要や、何を実装

すべきかの戦略的計画を定める。

次のレベルには基準を定め、上位 Security Standards

のセキュリティポリシーで定義された

目標を達成するためのベンチマークと

する。 Security Standard

Operating Procedures

一番下のレベルには標準的な作業の

手順書を定め、ビジネスプロセスの運用に関する詳細な説明を記述する。

組織がサービス組織である場合、セキュリティポリシー、基準、および

手 順 書 は 、 SOC 2®

engagement に お い て service auditor に よ る レ ビ ュ ー の 対 象 と な る 。

① Security Policies

セキュリティポリシーは、組織のセキュリティフレームワークの基礎

であり、その実装のための包括的なガイドラインとなる。この文書は組

織のリソースのそれぞれに、どの程度のセキュリティ対策を適用するか

を概説するものである。セキュリティポリシーは、明確な条件、役割、

責任、許容できるリスクレベルを定めるものである。また、セキュリ

ティポリシーは、侵入、攻撃、自然災害に対する上級管理職の十分な注

意を示す証拠でもある。

< Service organization が 実 施 す る セ キ ュ リ テ ィ ポ リ シ ー 及 び 関 連 プ ロ セ ス

の例>

・データの分類とビジネス影響評価

・セキュリティ管理策の選択、文書化、実施

・セキュリティ管理の評価

・ユーザーアクセスの承認とプロビジョニング

・セキュリティ管理の監視

組織には多くの場合、ドメインごとにポリシーがあり、ポリシーの焦

点 を 分 散 さ せ て い る 。 例 え ば 、 IT に 関 連 す る 従 業 員 の 行 動 を 管 理 す る

ユーザーポリシー、適用される法律を遵守するための規制ポリシー

Information Systems and Controls 3-39

3939

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

(regulatory policies) 、 ネ ッ ト ワ ー ク や ソ フ ト ウ ェ ア を 管 理 す る シ ス テ ム

ベースのポリシーなどに分けられることがある。組織はこれらのドメイ

ンを管理し、セキュリティポリシーを実行するために、利用規定

(acceptable use policies) ( → 次 項 ) を 作 成 す る 。

①-1 Acceptable Use Policy (AUP)

Acceptable Use Policy ( AUP ; 利 用 規 定 ) と は 、 テ ク ノ ロ ジ ー リ

ソースを規制し保護するために組織が作成する管理文書で、職務に適

切なレベルの責任を割り当て、従業員やベンダーに許容される行動を

挙 げ 、 AUP に 違 反 し た 場 合 の 対 応 を 明 記 す る も の で あ る 。 ユ ー ザ ー は

組織のシステム、アプリケーション、およびデバイスへのアクセスを

許 可 さ れ る 前 に 、 AUP の 条 件 に 同 意 ・ 署 名 す る よ う 求 め ら れ る こ と が

多い。

< 一 般 的 な AUP の 内 容 >

・ポリシーの定義、範囲、目的

・ビジネス活動において許容される個人機器の使用

・使用が許可されるモバイル機器

・機器メンテナンス

・機密性

・社内デバイスでの活動の監視と実施

・社内デバイスでの活動とソフトウェアダウンロードの制限

・セキュリティ上、インストールが必要なソフトウェア

・セキュリティ要件

・ポリシーに違反した場合の解雇に関する条件

①-2 Mobile Device Security Policies

組織にとって最大の脅威のひとつは、従業員によるモバイル機器の

管 理 が 不 十 分 な ケ ー ス で あ る 。 そ の た め モ バ イ ル 機 器 に 特 化 し た AUP

を定め、モバイル機器の使用と、モバイル機器から企業ネットワーク

への接続を制御するための技術的な対策とともに、厳格なポリシーを

策定する必要がある。

モ バ イ ル 機 器 の AUP は 、 全 社 的 な AUP の 一 環 と し て 、 タ ブ レ ッ ト 、

スマートフォン、スマートウォッチ、その他のモバイル機器のポリ

シーを定義するものである。ユーザーはこれらの機器を用いて、デス

クトップなどの従来のハードウェアと同じデータ、システム、アプリ

ケ ー シ ョ ン に ア ク セ ス で き る よ う に な る 。 モ バ イ ル 機 器 の AUP は 一 般

3- Information Systems and Controls

40404

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

的に、パスワード保護ルール、多要素認証 (multifactor authentication

requirements) 、 必 要 な 暗 号 化 、 ウ ェ ブ 閲 覧 ル ー ル 、 公 衆 ネ ッ ト ワ ー ク

への接続パラメータ、機器上の他のアプリケーションやファイルのダ

ウンロードに関するポリシーを規定している。

Information Systems and Controls 3-41

4141

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

①-3 Bring-Your-Own-Device Policies

も う 1 つ の 一 般 的 な モ バ イ ル 機 器 ポ リ シ ー は 、 Bring-your-own-

device ( BOYD ) ポ リ シ ー で 、 個 人 所 有 の デ バ イ ス を 業 務 に 使 用 し た

り、組織のネットワークに直接接続したりすることを許可するもので

あ る 。 BYOD ポ リ シ ー に は AUP と 同 じ 要 素 も 含 ま れ る が 、 以 下 の 項 目

は業務に使用される個人所有のデバイスにのみ該当する。

・個人用デバイスでの行為の監視と実施

個人所有のデバイス上での行動に対する組織の権限の範囲は、

プライバシーと監視のバランスをとる必要があり、組織の考え方

によって異なる。組織は攻撃者からの侵入を防ぐために適切な監

視を実施しなければならない一方で、従業員のプライバシーを尊

重するための基準も設定しなければならない。

・デバイス上のデータの所有権

この点についても組織の考え方によってさまざまだが、組織の

記録、顧客、ベンダー、連絡先に関するすべての情報は、従業員

ではなく組織の所有物であるとするのが一般的である。まれに組

織ではなく従業員が所有権を持つ場合もある。

・個人的責任と補償

情報漏えい等があった場合に、従業員が個人的に責任を負う場

合 と 、 組 織 が 責 任 を 負 う 場 合 と を BYOD ポ リ シ ー に 明 記 す る こ と

が あ る 。 ま た 、 BYOD ポ リ シ ー に 補 償 (indemnification) に 関 す る

項目を加え、従業員/組織が責任を負う場合に、誰が損失を補償

する責任を負うかを定義することもある。

・個人用デバイスでの活動とアプリケーションダウンロードの制限

個人所有のデバイスは従業員の所有物であるが、情報漏えいや

社内ネットワークへの不正アクセスを防ぐため、特定のアプリ

ケーションのダウンロードを禁止するよう、組織のポリシーに記

載することもある。

組織は個人の非モバイル機器の使用も許可するため、組織にはさま

ざまなリスクが生じる。(例:機密データの漏えいの可能性、規制の

遵守違反、ハッカーにネットワークの入り口を提供してしまう、な

ど。)

そ こ で BYOD ポ リ シ ー は こ れ ら の 非 モ バ イ ル 機 器 に も 適 用 さ れ る の が

一般的である。

3- Information Systems and Controls

42424

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

② Security Standards

セキュリティ基準は組織に課される要件で、法律で義務付けられてい

るか、あるいは企業がベストプラクティスのガイドラインとして採用し

ている場合もある。セキュリティ基準は、ポリシーのもとに定められた

セキュリティルールの次のレベルであり、セキュリティポリシーを達成

するための行動指針となる。セキュリティ基準では、パフォーマンスの

最低レベルを定義したり、ポリシーの実装方法に関する推奨事項を提示

したりする場合もある。

<セキュリティ基準の例>

・ National Institute of Standards and Technology ( NIST; 国 立 標 準 技 術 研

究所)により定められたフレームワーク

・ General Data Protection Regulation ( GDPR ; EU 一 般 デ ー タ 保 護 規

則)のような個人情報保護法

・ PCI Security Standards Council ( PCI SSC ; セ キ ュ リ テ ィ 基 準 協 議

会 ) が 発 行 す る Payment Card Industry Data Security Standard ( PCI

DSS ; PCI デ ー タ セ キ ュ リ テ ィ 基 準 ) の よ う な 業 界 標 準

③ Security Standard Operating Procedures

Standard Operating Procedures ( SOP ; 標 準 作 業 手 順 書 ) は 、 セ キ ュ リ

ティポリシーにおいて最も低いレベルに位置する文書で、特定のセキュ

リ テ ィ タ ス ク の 実 行 に 対 す る 詳 細 な 指 示 を 定 め る も の で あ る 。 SOP は セ

キュリティポリシーとセキュリティ基準の目標を達成するため、システ

ム、ソフトウェア、物理的な行動を組み合わせたものとなる。

セキュリティ上、一人の担当者が組織内のすべてのセキュリティ実務

の 手 順 書 に ア ク セ ス で き な い よ う に 、 SOP を 細 分 化 し 、 手 順 の す べ て を

一つの文書にまとめないことが推奨されている。セキュリティポリシー

の 担 当 者 は 、 担 当 す る 職 務 に 関 す る SOP の み を 保 有 し 、 ポ リ シ ー の 調 整

や更新が必要な場合は必要に応じて機動的に調整を行う。

Information Systems and Controls 3-43

4343

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

(3)Network Protection Methods

① Network Components

ネットワークとはユーザーがデータを送受信・保存できるように、有

線 ケ ー ブ ル (wired cables) や 無 線 技 術 を 使 っ て 接 続 さ れ た 物 理 的 ・ 仮 想

的な機器のシステムのことで、異なるプロトコルを組み合わせて通信す

る。プロトコルは、機器がネットワーク内の他の機器とどのように通信

するかを規定する一連のルールである。

<ネットワークで使用されるハードウェア>

・ Access Point ( AP ; ア ク セ ス ポ イ ン ト )

無線対応のデバイスを使用して、ユーザーが有線ネットワークに接続

するための無線接続ポイント。

・ Bridges ( ブ リ ッ ジ )

ネットワーク同士を接続するもので、トポロジーや伝送速度が異なる

ネットワークであっても同じプロトコルを使用していれば接続するこ

とができる。

・ Computers ( コ ン ピ ュ ー タ ー )

デスクトップコンピューターやラップトップコンピューターは、ネッ

トワーク上のエンドポイントデバイスで、ユーザーがネットワークを

通じて通信する主要な手段である。

・ Gateway ( ゲ ー ト ウ ェ イ )

異なるプロトコルを使用する複数のネットワークを接続し、プロトコ

ルを変換して2 つのネットワークが通信できるようにする。

・ Hub ( ハ ブ )

1 つのネットワーク内で同じプロトコルを使用する複数のシステムや

デバイスをつなぐ接続ポイント。ハブはデータパケットを受信し、他

のすべてのデバイスに転送する。

・ Mobile Phones and Tablets ( 携 帯 電 話 と タ ブ レ ッ ト )

コンピューターと並んでユーザーがネットワークに接続する主な手段

であるデバイス。

・ Modems ( モ デ ム )

デ ジ タ ル 情 報 と ア ナ ロ グ 信 号 を 変 調 (modulate) し て ネ ッ ト ワ ー ク を

サポートする装置。コンピューターをインターネットに接続するため

に最も汎用的に使用されている。

・ Proxies ( プ ロ キ シ )

3- Information Systems and Controls

44444

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

ゲートウェイの一種で、社内ネットワークとインターネットの間に配

置され、同じプロトコルを使用する社内ネットワークに代わって外部

との送受信を行う中間ゲートウェイとして機能する。外部から攻撃さ

れた場合に、社内ネットワークに至るのを遮断する。

Information Systems and Controls 3-45

4545

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

・ Routers( ル ー タ ー )

ネットワーク上のデータフローを制御する装置。データパケットを受

信 し 、 同 じ プ ロ ト コ ル を 使 っ て 、 IP ア ド レ ス に 基 づ い て 正 し い 宛 先 に

転送する。

・ Servers( サ ー バ )

アプリケーションサーバではアプリケーションの実行、ファイルサー

バではファイルの保存、データベースサーバではデータの保存など、

与えられた中核機能に特化し、コンピューターやネットワークを補助

する装置。

・ Signal Modifiers ( 信 号 変 調 器 )

信号を受信し、信号強度の強化、複数の信号の結合、信号の再生など、

信 号 を 変 調 す る 装 置 で 、 増 幅 器 (amplifiers) 、 集 線 装 置

(concentrators) 、 中 継 器 (repeaters) な ど が あ る 。 信 号 の 種 類 に は 、 電

気信号、無線信号、音声信号、光信号などがある。

・ Switches ( ス イ ッ チ )

ハブのようにネットワーク内のさまざまなデバイスを接続するが、宛

先への経路を確立するのみで、受信した信号を他のネットワーク機器

に転送するところまではしない。

② Network Security

ネットワークセキュリティに特化したセキュリティ手法には以下のよ

うなものがある。

Network Segmentation or Isolation( セ グ メ ン テ ー シ ョ ン ま た は 分 離 )

ネットワーク上の通信を制御し、外部の通信や組織内の他のセグ

メントからアクセスできないようにするプロセス。このポケット

化した隔離により、ネットワーク全体のセキュリティが向上する。

Firewall ( フ ァ イ ア ウ ォ ー ル )

ファイアウォールとは、外部からの攻撃をブロックするため、公

衆ネットワークへの送受信をフィルタリングおよび監視する物理

的なデバイス、ソフトウェア、またはその両方を指す。

Service Set Identifier (SSID)

ワ イ ヤ レ ス ネ ッ ト ワ ー ク に 割 り 当 て ら れ た 名 前 を SSIDと 呼 び 、

無線対応機器がそのネットワークに接続できるように、一定範囲

内にあるワイヤレスアクセスポイントによって通知される。ワイ

3- Information Systems and Controls

46464

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

ヤレスネットワークのセキュリティを向上させる1 つの方法は、

ア ク セ ス ポ イ ン ト か ら SSIDを 通 知 し な い よ う に 設 定 し 、

ネットワークを見えなくすることである。

Information Systems and Controls 3-47

4747

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

Virtual Private Network (VPN) ( VPN ; 仮 想 プ ラ イ ベ ー ト ネ ッ ト ワ ー

ク)

既存の物理ネットワーク上に構築される仮想ネットワークで、ト

ン ネ リ ン グ や Internet Protocol Security (IPsec) ( 下 記 参 照 ) な ど の

技術を使用して、安全な通信手段を提供する。

・ Tunneling ( ト ン ネ リ ン グ ) : 通 信 ネ ッ ト ワ ー ク 上 の 二 点 間 を 、

閉じられた仮想的な直結回線で接続する手法で、具体的にはある

プロトコルのデータ(パケット)を別のプロトコルのパケットで

カプセル化し、保護トンネルを作るものである。

・ Internet Protocol Security (IPsec) : IPsec は 通 信 を 暗 号 化 し 、 ア ク セ ス

制 御 を 提 供 し 、 IP プ ロ ト コ ル を 使 用 し て 認 証 す る 。 IPsec は ト ン ネ

リングと同様に動作するが、パケット全体ではなく、ペイロード

と呼ばれる特定のデータ部分のみを暗号化することもできる。こ

の レ ベ ル の 保 護 に よ り 、 VPN ユ ー ザ ー は 組 織 の ア プ リ ケ ー シ ョ ン 、

データ、システムへの安全なリモートアクセスが可能となる。

Wi-Fi Protected Access (WPA)

スイッチなどの無線アクセスポイントとモバイル機器間の通信を

暗号化するセキュリティプロトコル。ただし無線アクセスポイン

トから出た後、有線接続を経由する通信は暗号化されない。

WPA の 最 初 の 後 継 で あ る WPA2 は 、 同 様 の プ ロ ト コ ル で 、

Advanced Encryption Standard (AES) を 用 い て デ ー タ 暗 号 化 の 追 加 レ

イヤーを提供し、ネットワークのセキュリティをさらに強化した。

WPA3 は よ り 洗 練 さ れ た 暗 号 化 、 安 全 な handshake ( デ バ イ ス 間

の接続を確立するプロセス)、より強力なパスワード保護によっ

て、さらに強力なセキュリティを提供している。

Endpoint Security

ネットワークに接続されたすべてのデバイス(ホストとも呼ばれ

る)には、

ネットワークや通信チャネル上の他のセキュリティ対策とは別に、

何らかのローカルセキュリティが必要であるという考え方。以下

のような例がある。

・アンチウイルスおよびマルウェアスクリーニングソフトウェ

ア

・認証と認可のメカニズム

・監査ソフトウェア

・ローカルホストのファイアウォール

・ホストベースの侵入検知

・予防システム

3- Information Systems and Controls

48484

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

System Hardening

システムハードニング(システムの堅牢化)とは、攻撃を受ける

可能性のあるアクセスポイントの数を最小化することで、リスク

を軽減する、多面的で包括的なセキュリティ手法である。

こ こ で の ア ク セ ス ポ イ ン ト は 攻 撃 ベ ク ト ル (attack vector) と 呼 ば

れ、アプリケーション、データベース、オペレーティングシステ

ム 、 サ ー バ 、 ネ ッ ト ワ ー ク 機 器 な ど 、 IT イ ン フ ラ の あ ら ゆ る 側 面

を 含 む 。 シ ス テ ム ハ ー ド ニ ン グ に よ り 、 攻 撃 者 が IT シ ス テ ム に 侵

入する機会を減らすことができる。

<システムハードニングの例>

・ Database Hardening : 管 理 者 ユ ー ザ ー と デ ー タ ベ ー ス 利 用 ユ ー

ザーとの間に明確な区別ができるように、異なる権限レベルを

設定する。また保存データを暗号化する。

・ Endpoint Hardening : ロ ー カ ル デ バ イ ス 上 の ユ ー ザ ー の 管 理 者 権

限を削除し、エンドポイントユーザーが許可された機能以外は

実行できないようにする。ユーザーがインターネットや電子

メールから特定のファイルをダウンロードすることを制限する。

すべてのノートパソコンにローカルファイアウォールとマル

ウェアスクリーニングを導入する。このようなハードニングの

調整により、ネットワーク上でのユーザーの不注意な行動を防

ぐことができる。

・ Network Hardening : フ ァ イ ア ウ ォ ー ル の ル ー ル を 見 直 し 、 使 用

されていないポートを削除し、不要なプロトコルをブロックす

るように設定する。これにより、攻撃者がネットワークに侵入

するための選択肢が少なくなる。

・ Server Hardening : 物 理 的 に サ ー バ を 安 全 な 施 設 に 隔 離 し 、 さ ら

にバックアップサーバを地理的に分離する。これにより1 つの

サーバが攻撃されても、全てのサーバが危険にさらされること

はない。

また、初めてネットワークに接続するサーバのテスト手順を策

定し、管理者権限が適切に設定されるようにする。稼動中の

サーバを営業時間外にテストし、サービスの中断を最小限に抑

える。

Media Access Control (MAC) Filtering ( メ デ ィ ア ア ク セ ス 制 御 フ ィ ル

タリング)

アクセスポイントにおけるフィルタリングの一形態で、承認され

た MAC ア ド レ ス 以 外 の 機 器 の ア ク セ ス を ブ ロ ッ ク す る も の で あ る 。

MAC ア ド レ ス は 、 物 理 ア ド レ ス ま た は ハ ー ド ウ ェ ア ア ド レ ス と も

Information Systems and Controls 3-49

4949

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

呼ばれ、ネットワーク上の他の機器と通信する際、ネットワーク

上の機器を一意に特定するための識別子である。

②-1 Service Auditor Consideration of Logical and Physical Access

SOC 2® を 実 施 す る service auditor は 、 ネ ッ ト ワ ー ク を 通 じ た リ モ ー ト

アクセスに関する企業の組織統制を検証することがある。この場合

service auditor は 遠 隔 で の ロ グ イ ン を 観 察 し 、 通 信 が 暗 号 化 さ れ て い る

か 、 VPN ( 仮 想 プ ラ イ ベ ー ト ネ ッ ト ワ ー ク ) 接 続 を 使 用 し て い る か 、

ユーザー認証は多要素認証か、アクセスしようとしている人物は許可

された従業員か、などの点を確認する。

3- Information Systems and Controls

50505

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

(4)Authorization and Authentication

① Authorization and Authentication in Security Operations (許可と認証)

組織は進化する脅威を阻止するために、高度なサイバーセキュリティ

アプリケーションとデバイスを採用するだけでなく、これらの防御ツー

ルを補完する運用を導入する必要がある。運用方法の概念には、ここで

学 習 す る zero trust ( ゼ ロ ト ラ ス ト ) 、 least privilege ( 最 小 特 権 ) 、

need-to-know principle ( 知 る 必 要 性 の 原 則 ) 、 whitelisting ( ホ ワ イ ト リ ス

ト ) な ど が あ り 、 こ れ ら は 組 織 の IT ア ー キ テ ク チ ャ お よ び IT ポ リ シ ー に

組み込むことができる。

①-1 Zero Trust( ゼ ロ ト ラ ス ト )

ゼロトラストとは、ユーザーのアクセスが認証された後でも、組織

のネットワークは常にリスクにさらされているという想定の下、1 回

限りのユーザー認証から継続的な認証を推進する概念である。例えば

ユーザーがネットワークと通信するすべてのポイントにおいて、継続

的にユーザー認証を検証するものである。

National Institute of Standards and Technology ( NIST; 米 国 国 立 標 準 技 術

研 究 所 ) は 、 Zero Trust Network Architecture (ZTNA) モデルを確立し、

zero-trust architecture (ZTA) を 通 じ て 組 織 が 継 続 的 認 証 原 則 (continuous

authentication principles) を 導 入 す る の を 支 援 し て い る 。

ZTA は ネ ッ ト ワ ー ク の 内 外 に 脅 威 が 存 在 す る と い う 想 定 の も と 、

データ漏洩を防ぎ、内部の横の動きを制限するように設計されている。

Zero-trust security model は 、 特 定 の 要 素 に 対 す る 暗 黙 の 信 頼 を 排 除 し 、

ユーザー、資産、リソースごとにリアルタイムでアクセスなどの対応

を認証・決定するため、継続的な検証を行う。

NISTの ZTA に は 様 々 な バ リ エ ー シ ョ ン が あ る が 、 共 通 す る 考 え 方 は

以下の通りである。

・すべてのデバイスとデータソースは、組織によって直接管理され

ていないものであっても、リソースとみなす。

・ネットワークの場所に関係なく、すべての通信は安全でなければ

ならない。

・組織のリソースへのアクセスはセッションごとに許可される。

・アクセスは、ダイナミックポリシーとその他の環境または行動属

Information Systems and Controls 3-51

5151

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

性を用いて決定される。

・組織はすべての資産の完全性と安全性を監視し、測定する。

・すべての認可と認証の仕組みは動的であり、アクセスを許可する

前に厳格に実施されなければならない。

・組織の資産、インフラ、通信の現状について詳細な情報を収集し、

セキュリティを向上させる。

NISTは ZTA の 理 念 の 導 入 に あ た り 、 次 の よ う な 前 提 条 件 を 挙 げ て い

る。

・組織のプライベートネットワークは暗黙の信頼ゾーンではない。

・組織のネットワーク上のデバイスの中には、その組織が所有して

いないものや設定できないものが存在する場合がある。

・どのリソースも本質的に信頼できない。

・組織のインフラに接続するデバイスの中には、組織のリソースで

ないものもある。

・リモートユーザーは、ローカルネットワーク接続を信頼すべきで

はない。

・複数のインフラが関与するワークフローと資産は、一貫したセ

キュリティポリシーと構造を適用すべきである。

①-2 Least Privilege ( 最 小 特 権 )

Least Privilege( 最 小 特 権 ) と は 、 あ る 機 能 を 実 行 す る た め に 必 要 な

最小限の権限とシステムリソースのみをユーザーとシステムに与える

と い う 考 え 方 で あ る 。 IT 管 理 者 は 特 権 が 過 剰 に な っ た り 、 職 務 の 進 展

に伴ってシステムへのアクセスが徐々に増加したりすることのないよ

う、安全策を講じる必要がある。これは従業員が昇進したり、異動し

たりする場合によく見られ、新しい役割に応じてシステム権限が与え

られるものの、以前の役割での権限が削除されないことがあるが、こ

れは最小特権の概念に反する例である。

①-3 Need-to-Know ( 知 る 必 要 性 の 原 則 )

Need-to-know ( 知 る 必 要 性 の 原 則 ) は 、 従 業 員 に は 職 務 を 遂 行 す る

ために知る必要のあるものだけが与えられるという考え方に従ったも

の で あ る 。 Need-to-know と least privilege の 違 い は 、 need-to-know が 職

務 遂 行 に 必 要 な デ ー タ 自 体 に 焦 点 を 当 て る の に 対 し 、 least privilege は

3- Information Systems and Controls

52525

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

職務遂行に必要なアクセスに焦点を当てるという点である。

Information Systems and Controls 3-53

5353

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

①-4 Whitelisting ( ホ ワ イ ト リ ス ト )

Whitelisting と は 、 組 織 の シ ス テ ム 上 で 実 行 が 許 可 さ れ て い る ア プ リ

ケーションをリスト化し、それらのプログラムのみの実行を許可する

プロセスである。

これとは反対に、ネットワーク上での実行が許可されていないアプリ

ケ ー シ ョ ン を リ ス ト 化 し 、 そ れ ら の 実 行 を 阻 止 す る の が blacklisting

(ブラックリスト)である。これらのルールの実施は、ホワイトリス

ト上のアプリケーションのみを実行できるように設計されたソフト

ウェアによって運用される。

3- Information Systems and Controls

54545

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

(5)Identification and Authentication Techniques

① Identification and Authentication ( 識 別 と 認 証 )

識別と認証は2 つの異なる概念で、システム、アプリケーション、ま

たは物理的な場所へのアクセス権限を検証する際、この2 つの概念が検

証プロセスの複数の段階で発生する。識別はユーザー名や識別カードな

どによって自身の身元を表明するプロセスであり、認証はその身元を検

証するプロセスといえる。

例えばユーザー名とパスワードの入力時のように、まずユーザーが身

元を表明し、次にそれが検証される。

こ の 仕 組 み で ユ ー ザ ー は ま ず 、 ID を 登 録 す る プ ロ セ ス を 経 な け れ ば な

らない。米国では社会保障カード、運転免許証、またはパスポートなど、

最 も 基 礎 と な る ID を 提 出 す る こ と に よ っ て 行 わ れ 、 次 に そ の 基 礎 と な る

ID を 使 用 し て 二 次 的 な ID を 作 成 す る 。

② Authentication Technologies( 認 証 技 術 )

現在では機密データ、アプリケーション、およびネットワークへのアク

セスを保護するため、さまざまな認証技術が利用可能である。

Context-aware Authentication( コ ン テ キ ス ト ベ ー ス 認 証 )

ユ ー ザ ー が ア ク セ ス し よ う と し て い る 状 況 に 関 す る contextual

data ( 例 え ば 、 時 間 、 ユ ー ザ ー の 地 理 的 位 置 、 ア ク セ ス ポ イ ン ト

(モバイルアプリケーション、デスクトップブラウザ、コールセ

ン タ ー な ど ) 、 IP ア ド レ ス な ど ) を 活 用 し て

ユーザーを識別し、認証する。

Digital Signatures: ( デ ジ タ ル 署 名 )

デジタル署名は電子的な認証印であり、通常は暗号化され、送信

者の身元証明としてメッセージに添付される。デジタル署名は暗

号技術を利用したもので、送信者は秘密鍵でメッセージを暗号化

し、受信者は送信者の公開鍵でメッセージを復号化する。

Single Sign-On (SSO) ( シ ン グ ル サ イ ン オ ン )

ユーザーが複数のリソースやデバイスを使用する際に、 1 つの

セッションにつき1 回だけ認証されるようにする技術。

例 え ば ス マ ー ト TV の ア プ リ ケ ー シ ョ ン に ロ グ イ ン す る に は 、

TV に 表 示 さ れ る ワ ン タ イ ム コ ー ド を 承 認 さ れ た ス マ ー ト フ ォ ン

Information Systems and Controls 3-55

5555

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

に入力するだけでよい。これにより、セッション中に再び認証す

ることなくユーザーを認証することができる。

3- Information Systems and Controls

56565

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

Multifactor Authentication ( 多 要 素 認 証 )

一 つ の ユ ー ザ ー ID を 認 証 す る た め に 2 つ 以 上 の 要 素 を 使 用 す る 手

法。多くの場合、知識と所有が組み合わされる。例えば入力した

ユ ー ザ ー ID に 対 し て パ ス ワ ー ド と ト ー ク ン ( 後 述 ) に よ る パ ス

コードの入力を求める場合、パスワードは知識であり、トークン

は所有物である。

Personal Identification Numbers (PIN) ( 個 人 識 別 番 号 )

PIN は カ ー ド 所 有 者 が 記 憶 し 、 本 人 確 認 の 一 部 と し て 使 用 す る 数

字 コ ー ド で あ る 。 PIN は ユ ー ザ ー の 知 識 情 報 と し て 機 能 し 、 他 の

認証要素(物理的デバイス、トークン生成器など、所持情報)と

組 み 合 わ せ た 場 合 に 最 も 効 果 的 で あ る 。 PIN は 最 低 で も 6 桁 ( 文

字)以上とし、定期的な変更、アプリケーション間での重複の禁

止が推奨される。検証時には試行の制限(3 回までなど)を設け

るべきである。

Smart Cards ( ス マ ー ト カ ー ド )

マイクロプロセッサーを搭載したプラスチック製カードで、デー

タの処理、商品・サービスの購入、制限区域への立ち入り、その

他スマートカードの所持者だけが実行できる活動の際、証明書と

して機能する。

Token ( ト ー ク ン )

トークンは固定桁のパスコードを生成するデバイスで、ユーザー

が 保 有 す る 。 Multifactor authentication ( 多 要 素 認 証 ) ま た は

secondary authentication ( 二 次 認 証 メ カ ニ ズ ム ) の 一 形 態 で あ る 。

トークンによって生成されるパスコードは、認証サーバにも保存

されており、ユーザーからパスコードが入力されると、サーバと

照合し、認証する。

トークンには同期型 (synchronous) と 非 同 期 型 (asynchronous)

がある。

・同期型トークンは一定の時間でパスコードが変化し、検証時に

トークンとサーバが同じパスコードになるよう、トークンとサー

バを同期させておく必要がある。

・非同期トークン型は時間にかかわらず、特定のアルゴリズムに

基づいてパスコードを作成する。

Biometrics ( バ イ オ メ ト リ ク ス )

人 間 の 身 体 的 特 徴 ま た は 印 象 を 使 用 し て ID を 検 証 す る 認 証 技 法 。

検 証 に 使 用 さ れ る 一 般 的 な 物 理 的 特 性 に は 、 顔 認 識 (facial

recognition) 、 指 紋 (fingerprint) ま た は 手 の ひ ら ス キ ャ ン (palm

scans) 、 手 の 寸 法 (hand dimensions)、 音 声 認 識 (voice

Information Systems and Controls 3-57

5757

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

recognition) 、 虹 彩 ま た は 網 膜 ス キ ャ ン (iris or retina scans) 、 心 臓

ま た は 脈 拍 パ タ ー ン (heart or pulse patters) 、 キ ー ス ト ロ ー ク パ

タ ー ン (keystroke patterns) 、 手 書 き ま た は 署 名 の 動 的 特 徴 の 検 証

(handwriting or signature dynamics) が あ る 。

3- Information Systems and Controls

58585

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

③ Password Management ( パ ス ワ ー ド 管 理 )

パスワードは最も一般的な認証方法であると同時に、攻撃者にとって

も最も一般的な攻撃対象でもあるため、強固なパスワード管理は非常に

重要である。パスワードは、文字、数字、または特殊文字の文字列で構

成される。パスワードには以下の弱点がある。

・推測されやすいパスワードを使ったり、複数のアカウントでパス

ワードを使い回したり、パスワードを他人と共有したり、パス

ワードを変更しなかったり、覚えにくいからとパスワードをメモ

したりすることがよくあるが、いずれも危険な行動である。

・ 短 い パ ス ワ ー ド は 、 brute-force attack( 自 動 化 さ れ た プ ロ グ ラ ム で パ

スワードのすべての組み合わせを試み、パスワードを推測する手

法)によって推測される可能性がある。

・インターネットでアクセス可能なデータベースに保存しているパ

スワードは、攻撃者によって頻繁に破られる。

これらの弱点に対抗するため、複雑なパスワードが推奨される。

③-1 Password Complexity

パスワードは長ければ長いほど安全である。パスワードの正しい文

字の組み合わせを推測するためには、文字数が増えると潜在的な組み

合わせの数が増え、指数関数的に推測に時間がかかるという考え方に

基づいている。

NISTは NIST Special Publication 800-63B で 、 パ ス ワ ー ド に 少 な く と も 8

文 字 を 使 用 す る こ と を 推 奨 し て い る が 、 多 く の 組 織 で は 12文 字 以 上 を

求 め て い る 。 パ ス ワ ー ド を 頻 繁 に 変 更 す る こ と も 推 奨 さ れ て お り 、 45

~ 90日 ご と に 変 更 す る こ と が 奨 励 さ れ て い る 。

③-2 Password Managers and Storage

パスワード保存・管理アプリケーションは、ユーザーのパスワード

を 平 文 と し て 保 存 す る の で は な く 、 ハ ッ シ ュ (hashing) を 使 っ て 保 存

す る プ ロ グ ラ ム で あ る 。 ハ ッ シ ュ と は 、 secure hash algorithms (SHA) な

ど の ア ル ゴ リ ズ ム を 使 っ て パ ス ワ ー ド を 判 読 で き な い (illegible) テ キ

ストに変換するプロセスである。

ハッシュ化されたパスワードはデータベースに保存される。ユー

Information Systems and Controls 3-59

5959

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

ザーがパスワードを入力すると、その文字をハッシュアルゴリズムで

変換し、変換されたハッシュ値とデータベースに保存されているハッ

シュ値が比較される。両者が一致すれば、アクセスが許可される。

ハッシュ化されたパスワードから元のパスワードを推測するのは困

難ではあるが、不可能ではない。攻撃者がハッシュ化されたパスワー

ドを手に入れた場合、まずハッシュ化に用いたハッシュアルゴリズム

を 特 定 す る 。 そ し て brute-force の 推 測 ソ フ ト ウ ェ ア で 推 測 を 始 め 、 推

測したパスワードをハッシュ値に変換してデータベース内のハッシュ

値と比較する、という方法でパスワードを突き止めることになる。

④ Provisioning (プロビジョニング)

プロビジョニングとは組織がユーザーのアカウントを作成し、職務上

の 役 割 に 基 づ い て 特 権 を 付 与 す る 、 ID 管 理 の プ ロ セ ス で あ る 。 プ ロ ビ

ジ ョ ニ ン グ は 認 証 可 能 で 有 効 な ID を 作 成 す る 上 で 重 要 な プ ロ セ ス だ が 、

多くの場合、自動化され、かつ保護されている。これは従業員の入社時

に身元調査と同時に行われる場合があるが、組織の基準を満たさない個

人にはいかなる権限も与えられるべきではない。

そこで組織はシステムアクセスを許可する前に、当面の措置として、

新規ユーザーを登録し、組織がアクセスを管理する条件で承認すること

がある。こうして仮に登録されたユーザーに、本格的に組織からアクセ

スの権限が与えられた時には、仮に登録したユーザシステム認証情報を

削 除 す る 必 要 が あ る 。 SOC 2® engagement で は 、 監 査 対 象 期 間 中 に シ ス テ

ムへのアクセスを得た新従業員のうち、何人かをサンプルとして抽出し、

そ の ア ク セ ス 要 求 書 (access request) を 検 査 す る こ と が あ る 。 こ の 手 続

きは、組織からアクセスの権限が与えられる前に、アクセスプロビジョ

ニング要求が承認されていたことを確認するために行われる。

⑤ Device Authentication ( デ バ イ ス 認 証 )

接続要求を行うデバイスを検証することでユーザーの身元を検証する

ことは、デバイス認証として知られている。デバイス認証で着目するの

は 、 ユ ー ザ ー の 資 格 情 報 や ID で は な く 、 固 有 の IP ア ド レ ス や MAC ア ド レ

ス な ど 、 デ バ イ ス の ID で あ る 。 こ の 技 法 は 単 独 の 認 証 方 法 と し て は 弱 い

が、ユーザーがログイン資格情報を入力し、有効なデバイスを使用する

ことを求められる多要素認証において効果的である。

3- Information Systems and Controls

60606

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

Information Systems and Controls 3-61

6161

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

(6)Definition and Purpose of Vulnerability Management (脆弱性の管理)

① Vulnerability Management

脆 弱 性 管 理 と は 、 シ ス テ ム や 組 織 に 危 害 を 及 ぼ す 可 能 性 の あ る IT 脆 弱

性の悪用を防止するために設計される、予防的なセキュリティ対策とい

える。具体的には、システム内の既知の脆弱性を特定、分類、強化、修

正することを含む。コンピューターとネットワークセキュリティに不可

欠 な 部 分 で あ り 、 IT リ ス ク 管 理 に お い て 重 要 な 役 割 を 果 た す 。

この目的を達成するため、組織は脆弱性につながる設定の変更や、新

たに発見された脆弱性を特定するために、検知と監視を行うべきである。

また、環境に重大な変更があれば、潜在的な脆弱性や設定ミス

(misconfigurations) を 特 定 す る た め 、 定 期 的 に 脆 弱 性 ス キ ャ ン を 実 施 す る

ことも推奨される。欠陥が特定された場合は、修正するための行動を速

やかにとるべきである。

② Vulnerability Tools

脆 弱 性 管 理 は 、 脆 弱 性 評 価 (vulnerability assessments) や 脆 弱 性 ス キ ャ ン

(vulnerability scanners) な ど の ツ ー ル を 使 用 す る ほ か 、 National Institute of

Standards and Technology ( NIST ; 米 国 国 立 標 準 技 術 研 究 所 ) の サ イ バ ー セ

キュリティフレームワークなどのフレームワークを適用して管理するこ

とが推奨される。

②-1 Applying the NIST Cybersecurity Framework

組 織 が 脆 弱 性 管 理 ソ リ ュ ー シ ョ ン を 導 入 す る 際 、 NIST Cybersecurity

Framework ( CSF ; サ イ バ ー セ キ ュ リ テ ィ フ レ ー ム ワ ー ク ) を 適 用

することがある。

< CSF の 5 つ の 機 能 >

Identify ( 特 定 )

フレームワークを適用し、システム、データ、資産、従業員に関

するリソースの脆弱性を特定する。これらの資産が運用されるビ

ジネス環境・ポリシーを理解し、ガバナンスの実施状況を明らか

にする。

Protect ( 保 護 )

3- Information Systems and Controls

62626

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

フレームワークを適用し、脆弱性に対する保護措置を構築する。

具 体 的 に は ID の 識 別 や ア ク セ ス 制 御 の 管 理 、 資 産 の 保 全 、 従 業 員

に対する脅威の通知など、それぞれの手段を確立することが挙げ

られる。

Information Systems and Controls 3-63

6363

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

Detect ( 検 出 )

フレームワークを適用し、脆弱性を迅速に検出するための活動を

定 め る 。 こ れ に は 異 常 な 事 柄 (anomalies) の 検 索 、 継 続 的 な 監 視

の実施、防護策の結果の有効性検証などが含まれる。

Respond ( 対 応 )

フレームワークを適用し、検出された脆弱性への対応を実施する。

これには、適切な対応のための問題分析、脆弱性による影響が拡

がるのを防ぐための緩和活動の実施、問題の内容と対応策につい

て組織への伝達などが含まれる。

Recover ( 回 復 )

フレームワークを適用し、脆弱性の緩和を支援する。関連する活

動には、復旧計画の実施、改善、適切なスタッフに対する復旧に

関する通知などが含まれる。

②-2 Vulnerability Scanners ( 脆 弱 性 ス キ ャ ン )

脆弱性スキャンは、システムに既知のセキュリティリスクがないか

を検証するアプリケーションで、システムをスキャンした結果を脅威

のデータベースと照合し、セキュリティリスクの有無を判断する。脅

威のデータベースは定期的に更新され、最新の脅威に対応している。

脆弱性スキャンは、悪用されやすいオープンネットワークポートのス

キャン、システム間で送信されるデータパケットの分析、使用される

プロトコルの特定、ユーザーのシステムで実行されているオペレー

ティングシステムとアプリケーションの種類の特定などを行う。

脆弱性スキャンは一方で、攻撃者が組織の弱点を特定し、その弱点

を攻撃するために利用することができるという側面もある。

②-3 Vulnerability Assessments ( 脆 弱 性 評 価 )

脆弱性評価は、最初のリスク分析の一部として行われ、その後、四

半期ごとや毎年、実施されることが多い。脆弱性評価ではしばしば脆

弱性スキャンが使用され、特定の脅威がまだ残っていないかを判断す

るため、時間をかけて観察される。脆弱性評価の結果、何らかのソ

リューションを導入する必要があるとわかっても、場合によってはそ

の導入自体が業務に支障をきたす可能性があり、即時にソリューショ

ンを導入できないこともある。その場合、脆弱性を緩和し、かつ効率

的な運用を可能にするソリューションができるまで、企業はリスクに

さらされた状態で運用を続けることになる。

3- Information Systems and Controls

64646

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

評価結果には大きな価値があるとともに、評価プロセスを経ること

で 付 随 的 な 利 点 も あ る 。 評 価 プ ロ セ ス で は 複 数 の IT プ ロ セ ス の 観 察 や 、

通常は評価対象とならない組織全体の従業員への照会が行われるから

である。こうして経営者が組織の全体像を把握することで、ある部分

のプロセスが他の部分にどのように影響し、脆弱性を生み出している

かを確認することができる。

Information Systems and Controls 3-65

6565

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

③ Common Vulnerabilities and Exposures Dictionary

Common Vulnerabilities and Exposures ( CVE ; 共 通 脆 弱 性 識 別

子 ) Dictionary は 、 セ キ ュ リ テ ィ 脆 弱 性 の 辞 書 で あ り 、 さ ま ざ ま な 脆 弱 性

に対して一意の識別子を提供する。新しい脆弱性が発見されると、デー

タ ベ ー ス を 管 理 す る 組 織 で あ る MITRE 社 に よ っ て 、 そ の 名 称 と 識 別 子 が

辞書に追加される。

CVE は 脆 弱 性 の 認 識 と 名 称 を 標 準 化 す る の に 役 立 っ て お り 、 現 在 で は

CVE 識 別 子 は さ ま ざ ま な サ イ バ ー セ キ ュ リ テ ィ 製 品 で 使 用 さ れ 、 CVE を

参 照 し た 製 品 に は "CVE-Compatible" と 表 示 さ れ る よ う に な っ て き て い

る。

④ Patch Management

アプリケーションにバグが発見されると、ソフトウェアベンダーは

パッチと呼ばれる更新プログラムをリリースし、顧客が脆弱性を修正で

きるようにする。このパッチの管理は脆弱性管理ソリューションと連携

してセキュリティの脅威を最小化するための重要な要素である。

効 果 的 な パ ッ チ 管 理 と し て は 、 ま ず IT 管 理 者 が 、 対 象 の ア ッ プ デ ー ト

が自社に適用可能かどうかを評価し、隔離されたシステムでパッチをテ

ストし、パッチの導入計画を立て、パッチを導入し、パッチが正常に実

装されたかを検証することが望まれる。

Service organization は 変 更 管 理 ロ グ (change management log) の 整 備 を

求 め ら れ る 場 合 が あ り 、 パ ッ チ 管 理 プ ロ セ ス は 通 常 、 SOC 2®

engagement に お い て 検 査 対 象 と な る 。

3- Information Systems and Controls

66666

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

(7)Layered Security in Cyberdefense

Layered security ( 重 層 的 な セ キ ュ リ テ ィ ) の 目 的 は 、 多 様 な セ キ ュ リ

ティ戦術を組み合わせて組織を保護し、単一のサイバー攻撃やセキュリ

ティの脆弱性によってシステム全体が危険にさらされないようにすること

である。階層的アプローチでは、物理的アクセス制御、論理的/技術的制

御、管理的制御を組み合わせて、制御に冗長性を与える。この冗長性は多

面的な侵害が発生した場合に生じるセキュリティ上の欠陥を補うために導

入される。

① Defense-in-Depth (多層防御)

最 も 一 般 的 な layered security solutions ( 重 層 的 な 防 御 戦 略 ) の 1 つ に 、

defense-in-depth cybersecurity strategy ( 多 層 防 御 型 サ イ バ ー セ キ ュ リ テ ィ 戦

略)がある。これは防御技術のみに頼るのではなく、以下に挙げるよう

な層をいくつも組み合わせる多層的な防御戦略である。

・ Personnel ( 人 員 )

組織は多層防御を効果的に導入するために、セキュリティ機能や

ツールを効果的に運用できる専門家を確保しなければならない。総

合 的 な 専 門 知 識 を 持 つ 特 定 の IT 専 門 家 が 必 要 に な る 場 合 が あ る 。

・ Policies ( 方 針 )

テクノロジーをどのように使うべきかを規定するポリシーを作成・

導入し、実装したツールが設計通りに機能しているかを長期的に監

視する必要がある。

・ Technology ( 技 術 )

多層防御戦略に適用される技術的統制には、侵入検知・防御システ

ム、ウイルス対策ソフトウェア、ファイアウォール、エンドポイン

トセキュリティなどのセキュリティソリューションが含まれる。

・ Physical Access Controls ( 物 理 的 ア ク セ ス 制 御 )

物 理 的 ア ク セ ス 制 御 に は 、 カ メ ラ 、 ゲ ー ト 、 鍵 、 フ ェ ン ス 、 ID に よ

るアクセス管理、空調管理された機器へのアクセス制限などのセ

キュリティ対策がある。

・ Logical Access Controls ( 論 理 ア ク セ ス 制 御 )

不正アクセスを防ぐために設計されたソフトウェア/ハードウェア

で 実 行 さ れ る 、 ル ー ル に 基 づ く 制 御 (rule-based controls) で あ る 。

このような制御はユーザー認証システムに組み込まれ、ログイン認

証情報、多要素認証、およびさまざまな権限ベースの論理アクセス

Information Systems and Controls 3-67

6767

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

方 法 な ど を 通 じ て ID の 検 証 を 担 う 。

3- Information Systems and Controls

68686

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

② Redundancy and Diversification

同一のリソースを保護するために複数のセキュリティ手段を使用する

ことで、あるレイヤーに障害が発生しても、異なる手段で保護すること

ができる。

また冗長性と多様性は、組織の弱点を狙った様々な攻撃にも対抗できる。

更に、一つのセキュリティ手段のプロセスを分割し、異なる人物やシ

ステムに担当させたり、重複させたりすることで、全体的なセキュリ

ティはより多様になり、より効果的になる可能性がある。

こうした冗長性を実現するには、以下の要素が必要である。

layering processes ( 多 層 化 )

isolating processes ( 分 離 )

concealing data( デ ー タ の 秘 匿 )

segmenting hardware ( ハ ー ド ウ ェ ア の 分 割 )

②-1 Process Layering and Isolation ( 多 層 化 と 分 離 )

プロセスの多層化は、オペレーションをより小さな塊に分割して冗

長性を持たせ、それを別の人が管理したり、機械やコンピューターが

実行したり、他のプロセスから完全に分離したりすることができる。

こうすることで、プロセスの重要度の低い部分よりも、重要度の高い

部分や機密情報を重点的に保護するようにできる。

②-2 Abstraction and Concealment( 抽 象 化 と 秘 匿 )

Abstraction ( 抽 象 化 ) と は 、 あ る 機 能 を 実 行 す る 人 物 に 、 そ の 機 能

に関する情報のみが提示されるように、タスクを単純化し、タスク全

体の複雑さをわからないようにするプロセスである。抽象化の主な目

的は複雑なタスクを単純化することであるが、ユーザーアクセスを制

限し、業務遂行に必要な詳細情報以外はアクセスできないようにする

ことで、サイバーセキュリティ上も重要な役割を果たす。

抽象化はアプリケーションとネットワークの両方に適用できる。

Concealment( デ ー タ の 隠 蔽 ) は 抽 象 化 と 似 て い る が 、 抽 象 化 の 焦 点

はユーザーがタスクをより効率的かつ安全に実行するために、複雑な

タスク自体を単純化することに重点を置いているのに対し、隠蔽は

データを隠すことに重点を置いている。実装する際には、特定のデー

Information Systems and Controls 3-69

6969

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

タセット、アプリケーションの一部、オブジェクトにセキュリティレ

ベル割り当て、それを必要とするユーザーにのみアクセス権限を割り

当てる。

②-3 Hardware Segmentation

ハードウェアの分割は、目的はプロセスの分離と同じであるが、論

理的な分離ではなく、物理的にマシンを分離する。こうした分割はそ

れほど一般的ではないが、地理的に分散したネットワークを持つ大規

模な組織で適用されることがある。

3- Information Systems and Controls

70707

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

(8)Common Preventive, Detective, or Corrective Controls

適切に設計されたサイバーセキュリティ統制には、脅威の発見時/抵抗

時のすべての段階で脅威を軽減するポリシー、手順、および技術が存在す

る 。 こ れ ら の 統 制 は preventive controls ( 予 防 的 統 制 ) 、 detective controls

( 発 見 的 統 制 ) 、 corrective controls ( 是 正 的 統 制 ) に 分 類 す る こ と が で き る 。

① Preventive Controls ( 予 防 的 統 制 )

予防的統制は、悪意のある活動が発生しないようにするためのもので、

以下のような方法で攻撃者がデバイス、アプリケーション、ネットワー

クにアクセスするのを阻止する。

< Preventive controls 例>

Safeguarding Practices ( 保 護 の 実 践 )

ソフトウェア/ハードウェアに対する強力な予防的統制は、強力

なパスワードの要求、多要素認証の使用、身元調査の実施、デバ

イスの施錠、機密データに関する厳格なガイドラインの遵守など

の適切に設計された方針・手続と組み合わせるべきである。

Education and Training ( 教 育 )

サイバーセキュリティのリスクと、そのリスクを軽減するために

導入されている組織のツールについて、従業員に情報を提供する

ことは、実装済みの技術的セーフガードを補完する予防的統制と

なる。

Regular Security Updates ( セ キ ュ リ テ ィ 更 新 )

最新のサイバーセキュリティ上の脅威から組織の物理的・論理的

セキュリティ対策を守るために、広範かつ包括的なセキュリティ

強化を定期的に実施する。

Encryption ( 暗 号 化 )

暗号化は、データ保存時/転送時にデータを判読不可能な形式に

変換することで、データが侵害された場合でも、データを解読し、

攻撃に利用できないようにする。

Firewalls ( フ ァ イ ア ウ ォ ー ル )

ファイアウォールは、事前に定義されたルールに基づいて通信を

監視・フィルタリングし、信頼できる当事者やネットワークのみ

が組織のネットワークに接続できるようにすることで、不正な

ネットワーク利用を防ぐ。

Information Systems and Controls 3-71

7171

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

Patches ( パ ッ チ )

パッチは既存のソフトウェアプログラムに対する更新/修正で、

新たに発見された設計上の欠陥、操作上の誤りの解決を目的とし

た、予防的統制と是正的統制の両方の場合がある。

3- Information Systems and Controls

72727

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

Physical Barriers ( 物 理 的 障 壁 )

物 理 的 障 壁 は 組 織 の IT イ ン フ ラ へ の 不 正 な 物 理 的 ア ク セ ス を 防 止

するように設計された管理策で、例えばドアやキャビネットの施

錠、警備員、フェンス、ゲート、監視システムなどのアクセス制

御がある。

Device and Software Hardening( ハ ー ド ニ ン グ )

デバイスとソフトウェアのハードニングは、システム全体として

の脆弱な点の総数を減らすよう、セキュリティツールを実装する

ことを指す。ハードウェアからソフトウェアにわたる脆弱性の数

を最小限に抑えることで、攻撃を一定程度、防ぐことができる。

Intrusion Prevention System (IPS) ( 侵 入 防 御 シ ス テ ム )

IPS ( 侵 入 防 御 シ ス テ ム ) は 、 サ イ バ ー 攻 撃 が 標 的 の シ ス テ ム に

到達する前に検知・阻止することを目的としたネットワークセ

キュリティソリューションである。ネットワークに入ってくるす

べ て の デ ー タ が IPS を 通 過 す る よ う に す る 点 で フ ァ イ ア ウ ォ ー ル

に似ている。

①-1 Access Controls—Authorization Models

アクセス制御とは、許可された従業員以外はアクセスを許可しない

セキュリティ対策で、以下のような認証モデルがある。

Discretionary access control ( DAC ; 任 意 ア ク セ ス 制 御 )

DAC は デ ー タ の 所 有 者 、 保 管 者 、 製 作 者 が 、 自 分 で デ ー タ へ の ア

ク セ ス を 管 理 で き る よ う に す る 分 散 制 御 で あ る 。 DAC の 下 で こ れ

らの所有者等は、自己の判断に基づいて他人にアクセスを許可し

たり、他者にデータに関するタスクを委任したりすることができ、

以下のような行動を行うこともできる。

・他のユーザーへの情報の受け渡しを制御する。

・ユーザーのセキュリティ属性を許可/変更する。

・新しく作成/変更されたオブジェクトに関連付けるセキュリ

ティ属性を決定する。

・アクセス制御のルールを変更する。

Mandatory access controls ( MAC ; 強 制 ア ク セ ス 制 御 )

MAC は 対 照 的 に 非 裁 量 的 な 制 御 で 、 管 理 者 が 一 元 的 に 管 理 し 、 環

境全体で一貫したルールを運用する。従ってアクセスは個人に依

ら ず 、 シ ス テ ム 全 体 を 管 理 す る 一 元 的 な ル ー ル に 依 拠 す る 。 MAC

は管理しやすい一方で、柔軟性に欠けるといえる。

Information Systems and Controls 3-73

7373

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

Role-based access controls ( 役 割 ベ ー ス の ア ク セ ス 制 御 )

役割ベースのアクセス制御は、個別に権限を割り当てるのではな

く、ユーザーの職務上の役割に基づいてアクセスを管理する。管

理者は職務上の役割ごとに分類し、役割に応じたアクセスや権限

を与える。

Rule-based access control( ル ー ル ベ ー ス の ア ク セ ス 制 御 )

ルールベースのアクセス制御は組織内でのユーザーの役割や立場

とは無関係に、あらかじめ決められたアクセス許可のルールに

従って、エリア、デバイス、データベースへのアクセスを許可し、

セキュリティ権限を設定する。

<ルールベースのアクセス制御の手順>

1. シ ス テ ム 管 理 者 が ア ク セ ス ル ー ル 作 成 す る 。

2. ル ー ル を ア ク セ ス 制 御 シ ス テ ム 全 体 に 統 合 す る 。

3. ユ ー ザ ー が ア ク セ ス 認 証 情 報 を 提 示 す る 。

4. 制 御 機 構 が ア ク セ ス ル ー ル を 照 合 し 、 認 証 情 報 を チ ェ ッ ク す

る。

5. ユ ー ザ ー は ア ク セ ス を 許 可 / 拒 否 さ れ る 。

Policy-based access control ( PBAC ; ポ リ シ ー ベ ー ス の ア ク セ ス 制

御)

PBAC は ユ ー ザ ー の 役 割 と ポ リ シ ー の 組 み 合 わ せ を 使 用 し て 、

ユ ー ザ ー ア ク セ ス を 動 的 に 維 持 ・ 評 価 す る 。 PBAC は 、 ユ ー ザ ー

の役割、運用上の必要性、リスクなど、そのユーザーに関する既

知の情報に基づいてユーザーのアクセスを評価するフレームワー

クのようなものである。

ポリシーベースの制御は一般的に、ルールベースの制御よりも柔

軟 性 が 高 い 。 組 織 が 成 長 し 、 ポ リ シ ー の 変 更 に 応 じ て 、 PBAC は

より広範なアクセス制御のニーズに対応せざるを得なくなる。適

用すべきルールの数が少なく、ルール自体も単純であれば、小規

模な組織の方がルールベースの制御に適しているといえる。

Risk-based access controls ( リ ス ク ベ ー ス の ア ク セ ス 制 御 )

リスクベースのアクセス制御は、ユーザーのアイデンティティ、

アクセス対象の資産のリスクレベル、資産へのアクセスの目的、

およびユーザーとアクセス対象のシステム/資産との間に存在す

るセキュリティリスクに基づいて制御を判断・適用する。

このようにリスクに応じてアクセス可否が判断されるため、高リ

スクのシステムにアクセスする場合は、多要素認証などの厳格な

セキュリティ対策が施される一方で、低リスクのシステムにアク

セスする場合ではパスワードのみで済む場合もある。

3- Information Systems and Controls

74747

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

Information Systems and Controls 3-75

7575

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

①-2 Access Controls—Authorization Model Controls Used for Implementation

アクセス制御リスト、アクセス制限、物理的バリアなど、認証モデ

ルを実装する際にはさまざまな統制が行われる。

Access control list ( ACL ; ア ク セ ス 制 御 リ ス ト ) と は 、 ど の ユ ー

ザーに特定のリソース(ファイル、フォルダ、ディレクトリー、その

他 の IT リ ソ ー ス な ど ) に ア ク セ ス す る 権 限 を 与 え る か を 定 め た ル ー ル

の 一 覧 で あ る 。 ACL は ま た 、 ユ ー ザ ー が こ れ ら の リ ソ ー ス に 対 し て 実

行できるアクション、例えばファイル編集の可否、プログラムの実行

など、アカウント制限についても一覧化されている。

こ の よ う に ネ ッ ト ワ ー ク ト ラ フ ィ ッ ク は ACL で 定 義 さ れ た ル ー ル に 基

づいてアクセス制限とアカウント制限が行われる。

ACL は 組 織 の ネ ッ ト ワ ー ク ト ラ フ ィ ッ ク の 全 て を フ ィ ル タ リ ン グ す

る広範なものもあれば、特定のファイルやディレクトリーへのアクセ

スをユーザーごとにフィルタリングするものもある。

・ File system ACL : 特 定 の フ ァ イ ル 、 フ ォ ル ダ 、 お よ び デ ィ レ ク ト

リーへのアクセスを制限する。

・ Networking ACL : ル ー タ ー 、 ス イ ッ チ 、 お よ び そ の 他 の ネ ッ ト ワ ー

クデバイスにおいて、ネットワーク上に流してよいネットワーク

トラフィックの種類を制限する。 Networking ACL は ア ク セ ス を 制

御するために使われるだけでなく、データの流れを制限したり流

したりすることで、ネットワークのパフォーマンスを向上させる

こともできる。

ACL は ネ ッ ト ワ ー ク 上 の ト ラ フ ィ ッ ク を フ ィ ル タ リ ン グ す る と い う

点でファイアウォールと似ているが、その目的と機能は異なる。ファ

イアウォールは悪意のある攻撃から組織を保護することを目的として

い る の に 対 し 、 ACL は ユ ー ザ ー の ア ク セ ス と 許 可 を 管 理 す る こ と を 目

的としている。またファイアウォールは制限を適用するのに対し、

ACL は 通 常 、 デ ー タ パ ケ ッ ト が ど こ か ら 発 生 し た の か や 、 接 続 に 関 す

る そ の 他 の 詳 細 を 把 握 で き な い 。 こ れ ら を 把 握 で き る の は 、 ACL が

ネットワーク接続の状態を追跡し、接続を許可すべき正当なパケット

と 不 正 な パ ケ ッ ト を 区 別 す る stateful ACL の 場 合 の み で あ る 。

3- Information Systems and Controls

76767

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

② Detective Controls ( 発 見 的 統 制 )

Detective controls ( 発 見 的 統 制 ) は 脅 威 を 検 知 し 、 脅 威 発 生 後 の 調 査 や

監査時に役立つように設計される。

< Detective controls 例>

Network Intrusion Detection System (NIDS)

ネットワーク上のすべてのデバイスの受信トラフィックを監視し、

トラフィックの特定の要素を既知の攻撃ライブラリと照合し、事

前に定義されたイベントを検知した場合に警告を発するセキュリ

ティソリューション。

Antivirus Software Monitoring

ウイルス対策ソフトはファイルをリアルタイムでスキャンし、既

知のウイルスのライブラリと比較し、ウイルスを検出した場合は

直 ち に ウ イ ル ス を 削 除 す る か 、 ま た は 隔 離 し て IT 担 当 者 が 更 な る

対応を行う。システムのスキャンは自動的かつ定期的に実行され

るよう設定する。

Network Monitoring Tools

ネットワーク監視ツールには様々なツールがあり、例えば、ネッ

ト ワ ー ク 上 で 送 信 さ れ る デ ー タ パ ケ ッ ト を 分 析 す る packet sniffer

や、ネットワーク統計(パケットロス、システムのアップタイム、

可 用 性 な ど ) を 測 定 す る network performance monitoring (NPM) ツ ー

ル 、 ネ ッ ト ワ ー ク 統 計 や エ ラ ー 率 を 測 定 す る Simple Network

Management Protocol (SNMP) な ど が あ る 。

Log Analysis

ログ分析には分析に利用するためのデータの記録と監視が伴い、

不正なイベントの発生を示す異常、傾向、パターンが検出される

ことがある。

Intrusion Detection Systems (IDS)

IDS ( 侵 入 検 知 シ ス テ ム ) は シ ス テ ム リ ソ ー ス に 不 正 ア ク セ ス し

ようとする試みを発見し、ほぼリアルタイムで警告することを目

的に、環境をスキャンし、ネットワークやシステムのイベントを

監 視 ・ 分 析 す る セ キ ュ リ テ ィ ソ リ ュ ー シ ョ ン で あ る 。 IDS と IPS

の 主 な 違 い は 、 IDS は あ く ま で も 発 見 的 統 制 で あ り 、 攻 撃 が 始

まった後に検知するのみで、攻撃を防ぐことはできないという点

である。

Service organization に お け る IDS は 、 顧 客 の ネ ッ ト ワ ー ク を 継 続 的 に 監

Information Systems and Controls 3-77

7777

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

視 し 、 潜 在 的 な セ キ ュ リ テ ィ 侵 害 を 防 止 す る も の で あ る 。 SOC 2®

engagement で は 、 IDS の 設 定 を 検 証 し 、 顧 客 の ネ ッ ト ワ ー ク の 継 続 的 な

監視が実施されているか、そして潜在的なセキュリティ侵害の早期予防

が実施されているかを評価する。

3- Information Systems and Controls

78787

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

③ Corrective Controls ( 是 正 的 統 制 )

是正的統制は、最近のセキュリティインシデント、セキュリティ自己

評価、業界慣行の変化などを分析し、既知の脆弱性を修正することを目

的とした統制である。これらの管理策を導入し、効果的に運用すると、

予防的または発見的な統制となる。

< Corrective controls 例>

Reconfigurations ( 再 構 成 )

既知の脆弱性を修正するためにアプリケーションやシステムの設

定を変更することで、影響を受けたオペレーションを回復し、さ

らなる被害を防ぐことができる。例えばファイアウォールの設定

変更、オペレーティングシステムの設定変更、アクセス制御の設

定変更などが挙げられる。

Upgrades and Patches

システム性能の向上、新機能の追加、組織のセキュリティの補完

などの目的で、セキュリティパッチやソフトウェアの更新が実施

されることがある。

Revised Policies and Procedures

組織の慣行を定期的に見直し、改善することにより、新たな技術

を導入したり、既存システムを変更したりすることなく、セキュ

リティ上の問題を解消できることがある。例えば1 つの仕事を複

数に分けたり、点検作業を追加したり、機密データの取扱方法を

変更したりするなど、簡単に取り組めるようなものもある。

Updated Employee Training

サ イ バ ー 攻 撃 や IT 悪 用 の リ ス ク に 関 す る 従 業 員 間 の 知 識 の 差 は 、

社員研修によって軽減することができる。研修では一般的な詐欺

スキームの特徴や、詐欺が疑われる事態が発生した場合の対応方

法、将来のインシデントを防止するために必要な行動の改善など

について、周知する。

Recovery and Continuity Plans

組織は災害等で通常の業務が中断される時間を最小化するよう、

災害や攻撃から迅速に回復し、業務を継続できる強固 (robust)

な計画を策定すべきである。

Antivirus Software Removal of Malicious Viruses

最新のアンチウイルスプログラムのほとんどは、ウイルスを識別

するだけでなく、ウイルスを駆除し、組織にとって脅威とならな

Information Systems and Controls 3-79

7979

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

いように設計されている。

Virus Quarantining ( ウ イ ル ス の 隔 離 )

実際のウイルスや疑いのあるウイルスを隔離することで、組織の

ネットワーク上の他の部分へ脅威が及ばないようにする。ウイル

スの隔離はウイルス対策ソフトによって自動で行われるか、シス

テムログのレビューから不審な活動を検知した後に手動で行われ

る。

3- Information Systems and Controls

80808

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

3. Security Testing ( セ キ ュ リ テ ィ テ ス ト )

(1)Security Assessments

サイバーリスクを効果的に管理するためには、確立されたリスク管理の

フレームワークをもとに、継続的に脅威を評価し、対応することが重要で

ある。

ここでは特に、経営者に対して組織の情報セキュリティの現状について

報 告 す る Security Assessment Reports (SAR) に つ い て 理 解 し て お き た い 。

① Risk Management Framework

組織におけるリスク管理には、緻密な計画と組織の全てのレベルの参

加 を 必 要 と す る 。 National Institute of Standards and Technology ( NIST ; 米 国 国

立 標 準 技 術 研 究 所 ) は 、 NIST Special Publication 800-39 に お い て 、 リ ス ク

管理の包括的なフレームワークを提供しており、以下の4 つの要素の適

用を求めている。

・ Risk Framework

組織がリスクベースの意思決定を行う環境を整備し、リスクの評価、

対応、監視を可能にする戦略を立てるため、組織は以下を特定する

必要がある。

・リスクの想定

・リスク制約

・リスク許容度

・優先順位とトレードオフ

・ Assess Risk

以下の脅威や脆弱性を特定できるようなリスク評価方法を採用する。

・国家、組織、個人、資産、業務に対する脅威

・組織内部および外部の脆弱性

・ 脆 弱 性 を 悪 用 す る 脅 威 の 可 能 性 を 考 慮 し た 場 合 に 発 生 す る可 能

性のある損害

・損害が発生する可能性

・ Respond to Risk

リスク評価の結果に基づき、組織全体として一貫したリスク対応を

行うようにする。

・リスクに対応するための代替行動指針の策定

・代替行動指針の評価

・組織のリスク許容度に応じた適切な行動指針の決定

Information Systems and Controls 3-81

8181

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

・選択した行動指針に基づくリスク対応の実施

3- Information Systems and Controls

82828

上下 20 ミリ 左右 14 ミリ で0ミリ相当

3. Security and Confidentiality

・ Monitor Risk

以下の方法で継続的にリスクを評価・監視する。

・進行中のリスク対応の有効性の判断

・組織の情報システムやシステム環境に対して影響を及ぼす変更

の特定。

・計画されたリスク対応が実施された場合に、組織のミッション

や関係する法規制、業界基準などに基づく情報セキュリティ要件

を満たしているかの検証。

② Security Assessment Engagements and Reporting

セ キ ュ リ テ ィ 評 価 業 務 は 前 項 の Risk Management Framework の 2 つ 目 の

構 成 要 素 (Assess Risk) に 対 応 し 、 そ の 主 な 業 務 は 、 リ ス ク 評 価 と 統

制のテストを実施し、組織の情報セキュリティ能力の現状に関する

デ ー タ を 取 得 し 、 経 営 陣 に 対 し て Security Assessment Report ( SAR ; セ

キュリティ評価報告書)を発行することである。評価方法の基本や

SAR で 提 示 さ れ る 重 要 な 要 素 に つ い て は 、 NIST の Special Publications

800-39 お よ び 800-53A Rev 5 で 幅 広 く 説 明 さ れ て い る 。

②-1 Security Assessment Engagement Procedures

セキュリティ評価業務の最初のステップは、評価対象と評価方法を

明 確 に し た 評 価 手 順 (assessment procedures) を 定 義 す る こ と で あ る 。

評価方法には次のようなものがある。

・ Examination

評価対象(職務役割、セキュリティ仕様、セキュリティ活動、関連す

る業務活動、など)を分析、観察、レビューする。

・ Interviewing

証拠をよりよく理解し、収集し、評価するために、個人やグループを

対象に問い合わせを行ったり、話し合ったりする。

・ Testing

目標とされる状態と比較して、評価対象が現状でどのように機能して

いるかを実際に検証する。

組織は以下を確認し、これらの評価を支援すべきである。

・リスク評価に必要なツール、技 ・評価の実施方法

術、方法論 ・評価の頻度

・リスク評価の前提 ・脅威に関するデータの

Information Systems and Controls 3-83

8383

上下 20 ミリ 左右 14 ミリ で0ミリ相当

©TAC all rights reserved

・制約条件 情報源と収集方法

・役割と責任

・評価データの収集と処理方法

・組織へのコミュニケーション方

法

②-2 Security Assessment Reports

Security Assessment Reports (SAR) は 、 経 営 者 に 対 し て 組 織 の 情 報 セ

キュリティの現状について報告するもので、現状の管理策が所定のセ

キュリティ目標および目的に適合していること、あるいは適合してい

な い こ と の 証 拠 と し て 発 行 さ れ る 文 書 で あ る 。 NISTは SAR に つ い て 、

評価者の所見と、問題や脆弱性に対する推奨事項を文書化する際にガ

イドラインとなる報告書である、としている。

評価報告書には一般的に、詳細な評価所見とともにその要約が含ま

れ、要約はプライバシーおよびセキュリティ管理の有効性を判断する

際に利用される。

報 告 書 に は 評 価 者 が 行 っ た 手 続 ご と に 、 そ の 評 点 と し て

"satisfied ( S ; 満 足 ) " ま た は "other than satisfied ( O ; 満 足 以 外 )

" をつける記述がある。

"satisfied" は 、 評 価 目 的 が 満 た さ れ 、 許 容 で き る 結 果 が 得 ら れ た こ と

を 示 す 。 "other than satisfied" は 、 評 価 手 順 の 記 述 に 対 し て 十 分 な 情 報 を

得られなかったことを示し、統制の運用上、または導入上の不備によ

るものである可能性がある。