Professional Documents

Culture Documents

0 ratings0% found this document useful (0 votes)

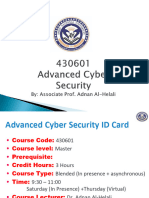

0 viewsWorkshop on Cybersecurity

Workshop on Cybersecurity

Uploaded by

Dunken DaivedCopyright:

© All Rights Reserved

Available Formats

Download as PPTX, PDF, TXT or read online from Scribd

You might also like

- CyberSecurity Workshop for KidsDocument12 pagesCyberSecurity Workshop for KidsDunken DaivedNo ratings yet

- Je Me Protège Dans L - Univers Numérique AR-1645195569627Document14 pagesJe Me Protège Dans L - Univers Numérique AR-1645195569627farsyoussefNo ratings yet

- مقدمة في الامن السيبرانيDocument13 pagesمقدمة في الامن السيبرانيalmlkallybyashwrNo ratings yet

- Datasheet ICDL Cyber Security ArabicDocument1 pageDatasheet ICDL Cyber Security ArabicFatma AlsaidiNo ratings yet

- موظف آمنDocument7 pagesموظف آمنAbduallh AlakwaaNo ratings yet

- الامن السيبراني - سهيل - عن بعد PDFDocument119 pagesالامن السيبراني - سهيل - عن بعد PDFمضاوي المسعودNo ratings yet

- LDocument62 pagesLAhmed AbodawiaNo ratings yet

- حوار صحفي مع شهاب نجار حول أمن المعلوماتDocument8 pagesحوار صحفي مع شهاب نجار حول أمن المعلوماتbackb0ne100% (3)

- تونسDocument19 pagesتونسMonaNo ratings yet

- ماهو الأمن السيبرانيDocument10 pagesماهو الأمن السيبرانيabdelhalimhassanhelmy99No ratings yet

- QaisarDocument23 pagesQaisaralshaweshmasaraNo ratings yet

- Introduction to Cyber Security: نم ةمدقم ةيناجم ةرود Cisco ئدبم:ىوتسملاDocument100 pagesIntroduction to Cyber Security: نم ةمدقم ةيناجم ةرود Cisco ئدبم:ىوتسملارزانNo ratings yet

- خطوات جمع المعل-WPS OfficeDocument5 pagesخطوات جمع المعل-WPS OfficeTariqNo ratings yet

- أبطال الانترنتDocument37 pagesأبطال الانترنتmariam aouladaliNo ratings yet

- الاستعمال الآمن للأنترنيتDocument22 pagesالاستعمال الآمن للأنترنيتbaaziz.abderrazzak99No ratings yet

- UntitledDocument3 pagesUntitledSaid KroumaNo ratings yet

- Tip Sheet On Data Security in Operational Data Management Arabic PDFDocument2 pagesTip Sheet On Data Security in Operational Data Management Arabic PDFjacano7823No ratings yet

- مطوية امن المعلومات PDFDocument2 pagesمطوية امن المعلومات PDFAnonymous u7TmnQ3ihNo ratings yet

- Lecture 3 - Chapter 3 CyberSecurity Compliance and Business ContinuityDocument36 pagesLecture 3 - Chapter 3 CyberSecurity Compliance and Business Continuityبطائق جوجل بلايNo ratings yet

- 02-Computrer SecurityDocument21 pages02-Computrer Securityاحمد المغيرةNo ratings yet

- امن المعلوماتDocument18 pagesامن المعلوماتalraksgroup.omNo ratings yet

- النصائح العشر للاستعمال الآمن للأنترنت 2019Document1 pageالنصائح العشر للاستعمال الآمن للأنترنت 2019Aoussar FatihaNo ratings yet

- Lec 10-13cybersecurity - En.arDocument67 pagesLec 10-13cybersecurity - En.arGoogleeNo ratings yet

- Introduction To Cyber SecurityDocument39 pagesIntroduction To Cyber SecurityzagolodemwaNo ratings yet

- أختبار اختراق سيرفرات تطبيقات الويب.Document297 pagesأختبار اختراق سيرفرات تطبيقات الويب.jalil klNo ratings yet

- - - - - - - دورة مقدمة في الأمن السيبراني -4Document9 pages- - - - - - دورة مقدمة في الأمن السيبراني -4Jan jan1No ratings yet

- InternetDocument36 pagesInternetshadyNo ratings yet

- تجنب سلبيات الانترنتDocument4 pagesتجنب سلبيات الانترنتdado2007No ratings yet

- Computer and Online Essentials Datasheet ArDocument1 pageComputer and Online Essentials Datasheet ArogtNo ratings yet

- إختراق حسابات الفيسوك حقيقة أم خيال ؟Document12 pagesإختراق حسابات الفيسوك حقيقة أم خيال ؟rore0770No ratings yet

- مطوية الاستعمال الامن للانترنيت موقع همامDocument2 pagesمطوية الاستعمال الامن للانترنيت موقع همامGad RomeoNo ratings yet

- برنامج أبطال الإنترنتDocument43 pagesبرنامج أبطال الإنترنتfanidisihame00No ratings yet

- CybersecurityDocument2 pagesCybersecurityمؤيد مخلفNo ratings yet

- الإستخدام الآمن للإنترنت- يوسف ايهاب فريدDocument2 pagesالإستخدام الآمن للإنترنت- يوسف ايهاب فريدYoussef EhabNo ratings yet

- عرض الانترنتDocument12 pagesعرض الانترنتali athabNo ratings yet

- الندوةDocument43 pagesالندوةgydaNo ratings yet

- A1e9244 1664209168Document45 pagesA1e9244 1664209168Saddek MaloumNo ratings yet

- DocumنentDocument1 pageDocumنentbrahimihda92No ratings yet

- Cyber Security 2023Document22 pagesCyber Security 2023rkp77sjbzjNo ratings yet

- network security أخر محاضرةDocument20 pagesnetwork security أخر محاضرةيوسف المقرنيNo ratings yet

- ايجابيات وسلبيات الانترنتDocument12 pagesايجابيات وسلبيات الانترنتmeranda038No ratings yet

- مجتمع آمنDocument11 pagesمجتمع آمنAbdulbaset S AlbaourNo ratings yet

- Chapter 3 - MalwareDocument57 pagesChapter 3 - Malwaredexter abuolimNo ratings yet

- Ethics Lec9Document10 pagesEthics Lec9التعزيNo ratings yet

- بحث فيروس حصان طروادة PDFDocument21 pagesبحث فيروس حصان طروادة PDFBouzidi Mohamed AmineNo ratings yet

- مقدمة1Document22 pagesمقدمة1HanNo ratings yet

- Computer-Email-Internet Arabic VersionDocument4 pagesComputer-Email-Internet Arabic Versionasdsam959No ratings yet

- الاستخدام الآمن للإنترنتDocument1 pageالاستخدام الآمن للإنترنتbrahimihda92No ratings yet

- دليل الأمن الرقمي القانوني Digital Security Legal GuideDocument22 pagesدليل الأمن الرقمي القانوني Digital Security Legal Guideالنظام القانوني للبيانات الشخصية الرقميةNo ratings yet

- بحث عن امن المعلوماتDocument3 pagesبحث عن امن المعلوماتghellai zineb100% (1)

- ___ __ ___ _________Document13 pages___ __ ___ _________oussama midouNo ratings yet

- الجرائم الإلكترونيةDocument6 pagesالجرائم الإلكترونيةbobamaystro20No ratings yet

- Electronic Information SecurityDocument13 pagesElectronic Information Securityمالك احمدNo ratings yet

- ما هو فايروس الفدية وكيف تحمي ملفاتك الخاصة منهDocument5 pagesما هو فايروس الفدية وكيف تحمي ملفاتك الخاصة منهjaner80576No ratings yet

- Cybernewicdl 1Document5 pagesCybernewicdl 1Amr MostafaNo ratings yet

- عرض أمن المعلومات PDFDocument22 pagesعرض أمن المعلومات PDFEmad Rashad AhmedNo ratings yet

- أساسيات في الأمن السيبرانيDocument42 pagesأساسيات في الأمن السيبرانيAhmed Mohamed100% (1)

- Cybernewicdl 2Document4 pagesCybernewicdl 2Amr MostafaNo ratings yet

- عرض تقديمي222221Document17 pagesعرض تقديمي222221sskmal375No ratings yet

Workshop on Cybersecurity

Workshop on Cybersecurity

Uploaded by

Dunken Daived0 ratings0% found this document useful (0 votes)

0 views11 pagesCopyright

© © All Rights Reserved

Available Formats

PPTX, PDF, TXT or read online from Scribd

Share this document

Did you find this document useful?

Is this content inappropriate?

Report this DocumentCopyright:

© All Rights Reserved

Available Formats

Download as PPTX, PDF, TXT or read online from Scribd

Download as pptx, pdf, or txt

0 ratings0% found this document useful (0 votes)

0 views11 pagesWorkshop on Cybersecurity

Workshop on Cybersecurity

Uploaded by

Dunken DaivedCopyright:

© All Rights Reserved

Available Formats

Download as PPTX, PDF, TXT or read online from Scribd

Download as pptx, pdf, or txt

You are on page 1of 11

ورشة عمل في األمن السيبراني

توعية المشاركين بأهمية األمن السيبراني وكيفية

الحفاظ على سالمتهم على اإلنترنت

مقدمة إلى األمن السيبراني

تعريف األمن السيبراني وأهميته • •

هو مجموعة من التقنيات والعمليات والممارسات المصممة • -

لحماية الشبكات واألجهزة والبرامج والبيانات من الهجمات

.الضارة أو الوصول غير المصرح به

حماية البيانات الحساسة ،الحفاظ على الخصوصية ،ومنع • -

.الخسائر المالية والمعنوية

أمثلة على التهديدات السيبرانية • •

الفيروسات :برمجيات ضارة تقوم بنسخ نفسها بهدف تدمير • -

.أو تعطيل البيانات

السالمة على اإلنترنت

• كيفية استخدام اإلنترنت بشكل آمن •

• .استخدام برامج الحماية والتحديثات الدورية -

• .تجنب النقر على الروابط المجهولة -

• أهمية الحفاظ على الخصوصية وعدم مشاركة المعلومات •

الشخصية

عدم مشاركة المعلومات الحساسة (كلمات المرور• - ،

.المعلومات المالية)

.استخدام إعدادات الخصوصية على الشبكات االجتماعية • -

إنشاء كلمات المرور القوية

كيفية إنشاء كلمات مرور قوية • •

استخدام مزيج من األحرف الكبيرة والصغيرة واألرقام • -

.والرموز

تجنب استخدام كلمات المرور الشائعة أو المعلومات • -

.الشخصية

أهمية تغيير كلمات المرور بانتظام • •

.تقليل فرصة اختراق الحسابات • -

.الحفاظ على أمان البيانات الشخصية • -

البرمجيات الضارة

• ما هي البرمجيات الضارة وكيفية تجنبها •

• .تعريف البرمجيات الضارة -

• .تجنب تحميل الملفات أو البرامج من مصادر غير موثوقة -

• كيف يمكن لألطفال حماية أجهزتهم من البرمجيات الضارة •

• تعليم األطفال أهمية تنزيل التطبيقات من مصادر موثوقة -

.فقط

.استخدام برامج الحماية المحدثة • -

التعامل مع البريد اإللكتروني

التعرف على الرسائل اإللكترونية االحتيالية (التصيد • •

االحتيالي)

.تجنب فتح الرسائل من مرسلين غير معروفين • -

.الحذر من الروابط والمرفقات المشبوهة • -

كيفية التحقق من مصدر الرسائل اإللكترونية • •

.التأكد من عنوان البريد اإللكتروني للمرسل • -

.االتصال بالمرسل عبر وسائل أخرى للتحقق • -

التعامل مع الشبكات االجتماعية

• قواعد األمان عند استخدام الشبكات االجتماعية •

• .عدم قبول طلبات الصداقة من الغرباء -

• .عدم مشاركة الموقع الجغرافي -

• حماية الحسابات الشخصية على وسائل التواصل االجتماعي •

• .استخدام كلمات مرور قوية -

• .تمكين المصادقة الثنائية -

األلعاب اإللكترونية واألمان

• اختيار األلعاب اآلمنة والموثوقة •

• .التحقق من تقييمات اللعبة ومراجعاتها -

• .تحميل األلعاب من المواقع الرسمية فقط -

• التعامل مع األشخاص الغرباء داخل األلعاب •

• .عدم مشاركة المعلومات الشخصية -

• .اإلبالغ عن أي سلوك مريب -

اإلبالغ عن األنشطة المشبوهة

كيفية اإلبالغ عن األنشطة المشبوهة أو غير المرغوبة على • •

اإلنترنت

.استخدام أدوات اإلبالغ المتاحة في التطبيقات والمواقع • -

.التواصل مع الدعم الفني • -

التحدث مع البالغين الموثوقين عند مواجهة أي مشكلة • •

التحدث مع األهل أو المعلمين عن أي مشاكل تواجههم على • -

.اإلنترنت

تطبيق عملي

تمارين تفاعلية لتطبيق المفاهيم التي تم تعلمها • •

.نشاط عملي حول إنشاء كلمات مرور قوية • -

.محاكاة مواقف معينة وتعلم كيفية التعامل معها • •

الخاتمة واألسئلة

.ملخص لما تم تعلمه • •

.فتح المجال لألسئلة والمناقشات • •

You might also like

- CyberSecurity Workshop for KidsDocument12 pagesCyberSecurity Workshop for KidsDunken DaivedNo ratings yet

- Je Me Protège Dans L - Univers Numérique AR-1645195569627Document14 pagesJe Me Protège Dans L - Univers Numérique AR-1645195569627farsyoussefNo ratings yet

- مقدمة في الامن السيبرانيDocument13 pagesمقدمة في الامن السيبرانيalmlkallybyashwrNo ratings yet

- Datasheet ICDL Cyber Security ArabicDocument1 pageDatasheet ICDL Cyber Security ArabicFatma AlsaidiNo ratings yet

- موظف آمنDocument7 pagesموظف آمنAbduallh AlakwaaNo ratings yet

- الامن السيبراني - سهيل - عن بعد PDFDocument119 pagesالامن السيبراني - سهيل - عن بعد PDFمضاوي المسعودNo ratings yet

- LDocument62 pagesLAhmed AbodawiaNo ratings yet

- حوار صحفي مع شهاب نجار حول أمن المعلوماتDocument8 pagesحوار صحفي مع شهاب نجار حول أمن المعلوماتbackb0ne100% (3)

- تونسDocument19 pagesتونسMonaNo ratings yet

- ماهو الأمن السيبرانيDocument10 pagesماهو الأمن السيبرانيabdelhalimhassanhelmy99No ratings yet

- QaisarDocument23 pagesQaisaralshaweshmasaraNo ratings yet

- Introduction to Cyber Security: نم ةمدقم ةيناجم ةرود Cisco ئدبم:ىوتسملاDocument100 pagesIntroduction to Cyber Security: نم ةمدقم ةيناجم ةرود Cisco ئدبم:ىوتسملارزانNo ratings yet

- خطوات جمع المعل-WPS OfficeDocument5 pagesخطوات جمع المعل-WPS OfficeTariqNo ratings yet

- أبطال الانترنتDocument37 pagesأبطال الانترنتmariam aouladaliNo ratings yet

- الاستعمال الآمن للأنترنيتDocument22 pagesالاستعمال الآمن للأنترنيتbaaziz.abderrazzak99No ratings yet

- UntitledDocument3 pagesUntitledSaid KroumaNo ratings yet

- Tip Sheet On Data Security in Operational Data Management Arabic PDFDocument2 pagesTip Sheet On Data Security in Operational Data Management Arabic PDFjacano7823No ratings yet

- مطوية امن المعلومات PDFDocument2 pagesمطوية امن المعلومات PDFAnonymous u7TmnQ3ihNo ratings yet

- Lecture 3 - Chapter 3 CyberSecurity Compliance and Business ContinuityDocument36 pagesLecture 3 - Chapter 3 CyberSecurity Compliance and Business Continuityبطائق جوجل بلايNo ratings yet

- 02-Computrer SecurityDocument21 pages02-Computrer Securityاحمد المغيرةNo ratings yet

- امن المعلوماتDocument18 pagesامن المعلوماتalraksgroup.omNo ratings yet

- النصائح العشر للاستعمال الآمن للأنترنت 2019Document1 pageالنصائح العشر للاستعمال الآمن للأنترنت 2019Aoussar FatihaNo ratings yet

- Lec 10-13cybersecurity - En.arDocument67 pagesLec 10-13cybersecurity - En.arGoogleeNo ratings yet

- Introduction To Cyber SecurityDocument39 pagesIntroduction To Cyber SecurityzagolodemwaNo ratings yet

- أختبار اختراق سيرفرات تطبيقات الويب.Document297 pagesأختبار اختراق سيرفرات تطبيقات الويب.jalil klNo ratings yet

- - - - - - - دورة مقدمة في الأمن السيبراني -4Document9 pages- - - - - - دورة مقدمة في الأمن السيبراني -4Jan jan1No ratings yet

- InternetDocument36 pagesInternetshadyNo ratings yet

- تجنب سلبيات الانترنتDocument4 pagesتجنب سلبيات الانترنتdado2007No ratings yet

- Computer and Online Essentials Datasheet ArDocument1 pageComputer and Online Essentials Datasheet ArogtNo ratings yet

- إختراق حسابات الفيسوك حقيقة أم خيال ؟Document12 pagesإختراق حسابات الفيسوك حقيقة أم خيال ؟rore0770No ratings yet

- مطوية الاستعمال الامن للانترنيت موقع همامDocument2 pagesمطوية الاستعمال الامن للانترنيت موقع همامGad RomeoNo ratings yet

- برنامج أبطال الإنترنتDocument43 pagesبرنامج أبطال الإنترنتfanidisihame00No ratings yet

- CybersecurityDocument2 pagesCybersecurityمؤيد مخلفNo ratings yet

- الإستخدام الآمن للإنترنت- يوسف ايهاب فريدDocument2 pagesالإستخدام الآمن للإنترنت- يوسف ايهاب فريدYoussef EhabNo ratings yet

- عرض الانترنتDocument12 pagesعرض الانترنتali athabNo ratings yet

- الندوةDocument43 pagesالندوةgydaNo ratings yet

- A1e9244 1664209168Document45 pagesA1e9244 1664209168Saddek MaloumNo ratings yet

- DocumنentDocument1 pageDocumنentbrahimihda92No ratings yet

- Cyber Security 2023Document22 pagesCyber Security 2023rkp77sjbzjNo ratings yet

- network security أخر محاضرةDocument20 pagesnetwork security أخر محاضرةيوسف المقرنيNo ratings yet

- ايجابيات وسلبيات الانترنتDocument12 pagesايجابيات وسلبيات الانترنتmeranda038No ratings yet

- مجتمع آمنDocument11 pagesمجتمع آمنAbdulbaset S AlbaourNo ratings yet

- Chapter 3 - MalwareDocument57 pagesChapter 3 - Malwaredexter abuolimNo ratings yet

- Ethics Lec9Document10 pagesEthics Lec9التعزيNo ratings yet

- بحث فيروس حصان طروادة PDFDocument21 pagesبحث فيروس حصان طروادة PDFBouzidi Mohamed AmineNo ratings yet

- مقدمة1Document22 pagesمقدمة1HanNo ratings yet

- Computer-Email-Internet Arabic VersionDocument4 pagesComputer-Email-Internet Arabic Versionasdsam959No ratings yet

- الاستخدام الآمن للإنترنتDocument1 pageالاستخدام الآمن للإنترنتbrahimihda92No ratings yet

- دليل الأمن الرقمي القانوني Digital Security Legal GuideDocument22 pagesدليل الأمن الرقمي القانوني Digital Security Legal Guideالنظام القانوني للبيانات الشخصية الرقميةNo ratings yet

- بحث عن امن المعلوماتDocument3 pagesبحث عن امن المعلوماتghellai zineb100% (1)

- ___ __ ___ _________Document13 pages___ __ ___ _________oussama midouNo ratings yet

- الجرائم الإلكترونيةDocument6 pagesالجرائم الإلكترونيةbobamaystro20No ratings yet

- Electronic Information SecurityDocument13 pagesElectronic Information Securityمالك احمدNo ratings yet

- ما هو فايروس الفدية وكيف تحمي ملفاتك الخاصة منهDocument5 pagesما هو فايروس الفدية وكيف تحمي ملفاتك الخاصة منهjaner80576No ratings yet

- Cybernewicdl 1Document5 pagesCybernewicdl 1Amr MostafaNo ratings yet

- عرض أمن المعلومات PDFDocument22 pagesعرض أمن المعلومات PDFEmad Rashad AhmedNo ratings yet

- أساسيات في الأمن السيبرانيDocument42 pagesأساسيات في الأمن السيبرانيAhmed Mohamed100% (1)

- Cybernewicdl 2Document4 pagesCybernewicdl 2Amr MostafaNo ratings yet

- عرض تقديمي222221Document17 pagesعرض تقديمي222221sskmal375No ratings yet